Las auditorías de seguridad son pruebas ofensivas contra los sistemas de defensa existentes en el entorno que se está analizando. Comprenden desde el análisis de dispositivos físicos y digitales hasta el análisis del factor humano, utilizando Ingeniería Social.

Naturalmente, los sistemas operativos, con sus actualizaciones y parches de seguridad, van generando nuevas barreras para el pentester. De este modo, los analistas deberán intentar detectar vulnerabilidades que puedan ser explotadas por algún atacante y para lograrlo deberán mantener sus herramientas de evaluación actualizadas.

Las aplicaciones y sistemas empleados dependerán del gusto del analista o persona designada a realizar esta tarea y de sus conocimientos en diversas plataformas. Normalmente, una gran parte utiliza la conocida distribución Kali Linux, pero esta no es la única que puede utilizarse en una auditoría de seguridad.

En esta entrada te presentaremos cuatro sistemas operativos que pueden serte muy útiles a la hora de planear tus penetration testing. De modo general, estas herramientas fueron elegidas por ser distribuciones de Linux gratuitas y específicamente desarrolladas con fines de realización de auditorías; en cuanto a cuál es mejor, la respuesta es personal y dependerá de tus conocimientos y de que encuentres la que más se ajuste a tus necesidades.

#1 Pentoo

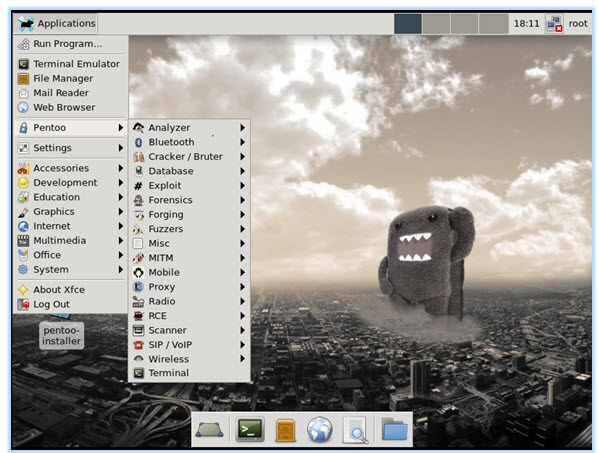

La primera alternativa que sugeriremos es Pentoo RC4.6, basada en Gentoo Linux, que se encuentra en arquitecturas tanto de 32 como de 64 bits. Es posible instalarlo y usarlo en modo Live CD o USB, es decir que se puede ejecutar sin instalarlo en el disco. La cantidad de aplicaciones preinstaladas es más que suficiente para realizar una auditoría de forma eficiente.

Para iniciar el entorno grafico deberás utilizar el comando startx, como vemos en la siguiente imagen:

Esta alternativa es muy liviana; utiliza xfce como entorno de escritorio y está actualizada con sus aplicaciones a diciembre de 2015.

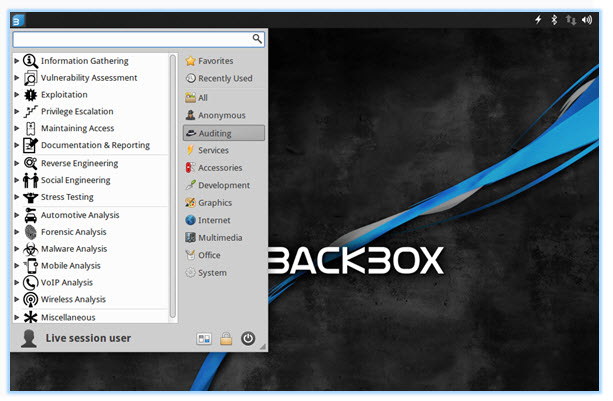

#2 BackBox Linux 4.4

Esta distribución basada en Ubuntu está actualizada al 10 de diciembre de 2015 con el kernel Linux 3.16, la cual la hace muy versátil y estable. Desde el menú de auditing podremos observar las distintas aplicaciones destinadas al pentesting, aunque también se desplegarán los menús de Ingeniería Inversa, Análisis Forense y Análisis de Malware.

Como es de esperarse, es un sistema muy estable e intuitivo; quienes utilicen Ubuntu se encontrarán especialmente a gusto.

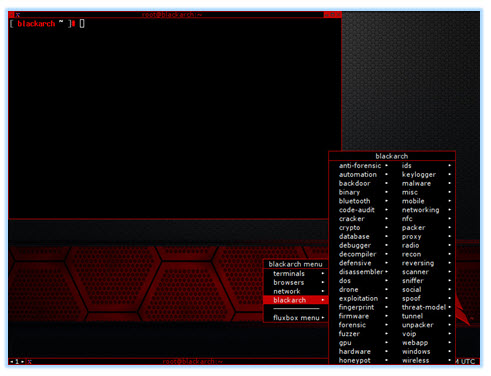

#3 BlackArch Linux

Este sistema es muy liviano y veloz, es decir que tiene una gran performance de uso. En la imagen siguiente podremos apreciar el estilo minimalista en los menús:

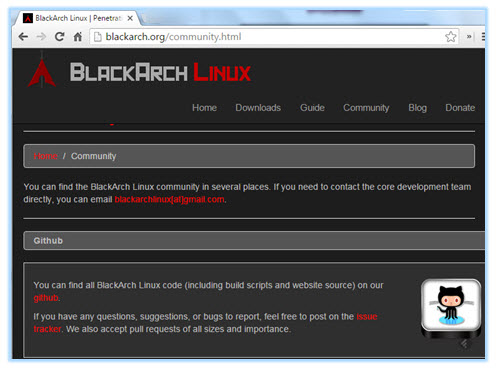

Esta distribución basada en Arch Linux, actualizada a fines de noviembre de 2015, cuenta con más de 1.300 herramientas que pueden ser actualizadas pero desde los repositorios oficiales de las herramientas. Desde el sitio oficial podrás visualizar la guía de instalación, en donde también se muestran algunas herramientas y consejos, y se comenta cómo actualizar o agregar repositorios e inclusive de qué manera realizar aportes a la comunidad. Como consejo adicional, si te decides a probar este sistema, al ejecutarlo por primera vez deberás utilizar el usuario root y como clave “blackarch” para iniciar sesión sin problemas.

Además, como vemos en la siguiente imagen, es posible hacer consultas desde IRC, Twitter, correo o directamente en los foros oficiales:

#4 Parrot Security OS

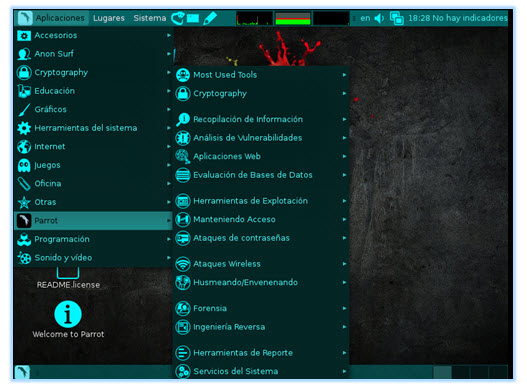

Con una interfaz muy llamativa (MATE) esta distribución basada en Debian resalta poderosamente la atención de usuarios a los cuales les gusta ver más interfaces gráficas y menos consolas de comandos. Utilizando los repositorios del conocido Kali se puede hacer uso de la mayoría de sus aplicaciones, y por si fuera poco, también posee repositorios propios para aplicaciones personalizadas.

En resumen: cada pentester creará su entorno predilecto

Como conclusión podemos mencionar que para el desarrollo de distintos aspectos dentro de un pentest, es de vital importancia basarse en algún estándar o metodología. ISECOM ha generado OSSTMM (Open Source Security Test Methodology Manual) que si bien no es la única, en la actualidad viene siendo la más utilizada. Si el escenario a investigar está vinculado a aplicaciones web, es recomendable basarse en la guía de la metodología de OWASP que profundiza en los puntos a indagar de una manera ordenada.

Estas metodologías, están muy presentes a la hora de clasificar las herramientas dentro de las opciones de menús de las distribuciones descriptas anteriormente; sin embargo, una de las cuestiones más importantes está vinculada a la capacidad de personalización y flexibilidad que comparten estos sistemas. De este modo, podrás agregar o quitar herramientas que se necesiten para diversos usos y generar tu propia distribución.

Y si bien la mayoría de distribuciones son completas, te desafiamos a que pienses lo siguiente: ¿qué tipo de herramientas o aplicaciones te parecen de importancia como para agregarlas?