A lo largo de esta serie de artículos destinada a develar algunos mitos en el mundo de la seguridad móvil, ya hemos discutido el crecimiento del malware dedicado a estas plataformas y cómo procesos de rooting y jailbreaking afectan la seguridad del dispositivo. En esta oportunidad nos encargaremos de desmentir otra creencia usual: que no se está expuesto al peligro si se descargan aplicaciones solo desde repositorios oficiales y se evitan las apps de terceros.

La evidencia a la vista

Cuando los usuarios escuchan casos de infección piensan que las víctimas «algo habrán hecho» para terminar en esa situación. Inmediatamente sospechan que estas han navegado páginas de contenido ilegal y/o han terminado instalando aplicaciones de terceros desde mercados no oficiales. Sin embargo, esta no siempre es la regla.

Últimamente, hemos sido testigos de casos de malware propagándose a través de tiendas oficiales que han perjudicado a decenas de miles de usuarios. Esto es así porque existen muchas maneras de saltar los controles de detección de actividad maliciosa diseñados por empresas como Google y Apple. Aunque esta última posee un sistema más restrictivo de publicación de apps que la ha hecho menos vulnerable, no ha logrado permanecer invicta.

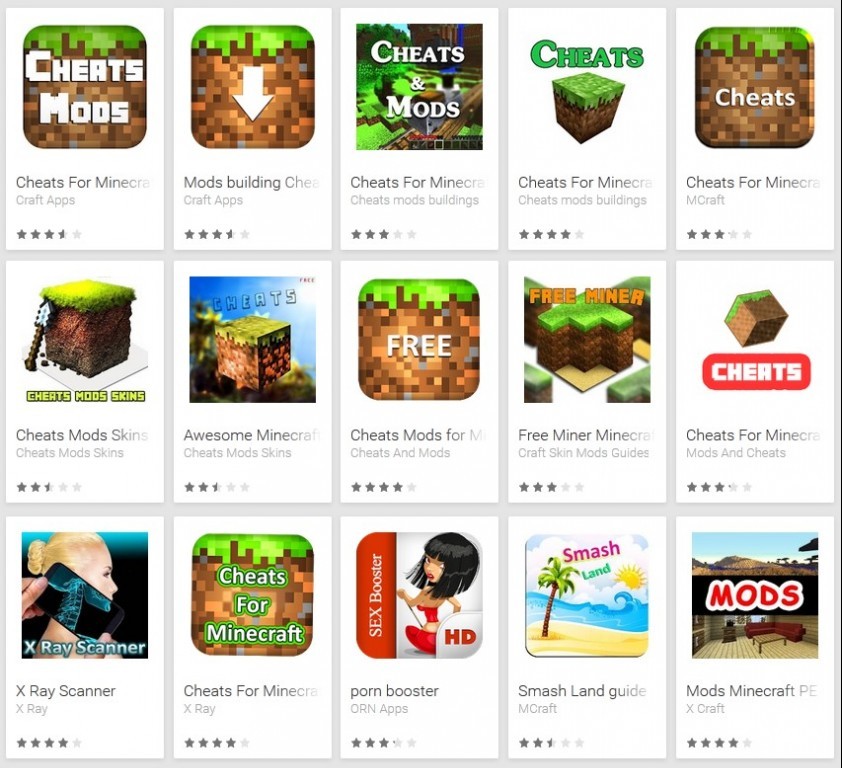

Por parte de Android, se hallaron más de 30 aplicaciones de tipo scareware disponibles para descarga desde la tienda oficial Google Play Store. Más de 600 mil usuarios de Android descargaron estas aplicaciones maliciosas, que se hacían pasar por trucos para el popular juego Minecraft mientras estaban activas. También, más de 500 mil usuarios de Android resultaron víctimas de ataques de falsas apps de Google Play con funcionalidades de phishing que extraían credenciales de Facebook.

También asombra la detección de más de 50 troyanos clicker de sitios pornográficos que estaban disponibles para su descarga. Cuatro de ellos tenían más de 10 mil instalaciones y uno tenía más de 50 mil.

Otro caso de relevancia fue Android/Mapin: un troyano backdoor que tomaba el control del dispositivo y lo convertía en parte de una botnet, al mando del atacante. Una de sus variantes enmascarada como el famoso juego Plants vs Zombies 2 fue descargada más de 10 mil veces antes de eliminarse de la Play Store.

Respecto a iOS, Apple debió remover de su App Store más de 300 aplicaciones para iOS infectadas con malware, luego de que se confirmara un problema en su seguridad. Este ataque, denominado XCodeGhost, fue un ingenioso y efectivo asalto que ha conseguido hacerse pasar por seguras varias decenas de aplicaciones infectadas.

Poco después del hecho, investigadores encontraron otras 256 aplicaciones que violaban la política de privacidad de la App Store, la cual prohíbe la recolección de direcciones de correo electrónico, aplicaciones instaladas, números de serie y demás información de identificación personal que se pueda utilizar para rastrear usuarios. Estas aplicaciones representaron una invasión a la privacidad de los usuarios que las descargaron, estimados en un millón.

¿Cómo pueden los usuarios protegerse?

La educación de los usuarios es particularmente importante en estos escenarios, especialmente cuando la app en cuestión peticiona permisos peligrosos, como aquellos que le otorgan características de administración o que implican servicios que pueden causar gastos para los usuarios.

Es muy importante realizar una rigurosa investigación de los desarrolladores que produjeron la aplicación. Aunque fiarse de los comentarios que esta ha recibido siempre suma, no se tiene ninguna certeza de que estos no hayan sido ideados por los atacantes para generar confianza en el público y posicionar mejor la aplicación maliciosa para obtener una mayor difusión.

También es importante garantizar que esa aplicación correrá en un entorno seguro. Esto porque algunas aplicaciones podrían explotar fallas en otras para acceder a los permisos de estas últimas de manera indirecta. Es necesario mantener todas las aplicaciones actualizadas; también el sistema operativo, para impedir que malware pueda explotarlo para ganar acceso a la cuenta de súperusuario.