A inicios de esta semana se comenzó a propagar en Centroamérica un correo falso que decía provenir de la Revista ITNow. A partir de los reportes recibidos por el Laboratorio de ESET, nos pusimos en contacto con los representantes de esta publicación, Grupo Cerca, para advertirles sobre esta situación y trabajar en conjunto para alertar a los lectores de la revista.

El correo reportado no era ni más ni menos que un engaño, que contenía un documento de Word malicioso que infecta los sistemas de los usuarios con el objetivo de filtrar información de sus sistemas y enviársela a los atacantes. En esta entrada les comentamos cómo es el ataque, de qué manera identificarlo y cómo prevenirse.

Detrás del engaño: cómo se esconde el malware dirigido a lectores de ITNow

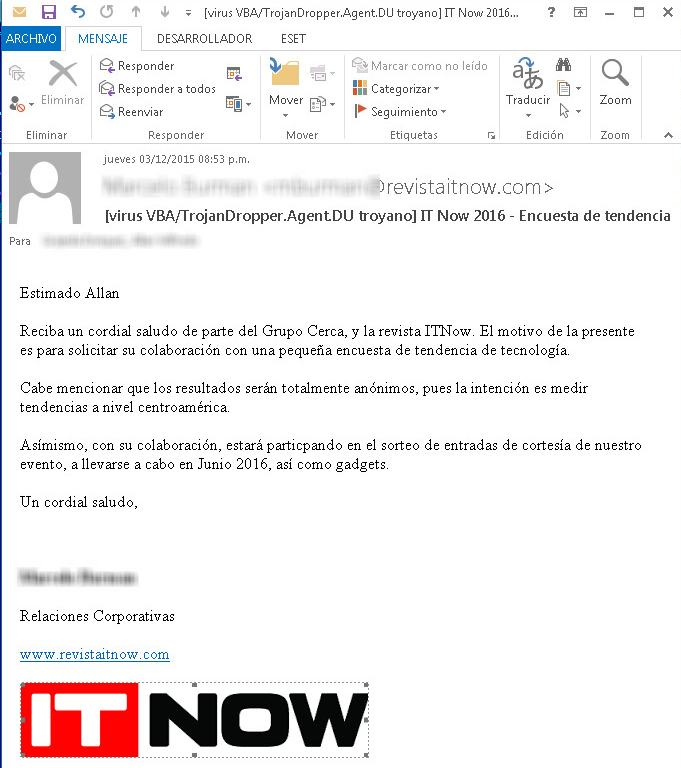

El primer paso del ataque fue el envío de un correo falso a través de una técnica conocida como spoofing, similar a campañas reportadas anteriormente en Centroamérica. Cuando el mensaje ingresa a la bandeja de entrada del usuario se ve así:

El correo dice provenir de una dirección de correo de la revista, pero no es más que un engaño para tratar de convencer a los usuarios que se trata de una encuesta. Sin embargo, el documento adjunto usa macros maliciosas para infectar los sistemas de las víctimas:

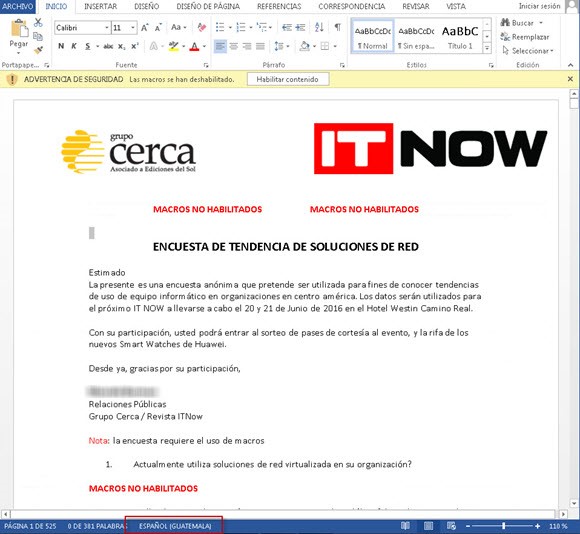

Si la posible víctima abre el documento se le informa que no puede ver su contenido, ya que las macros no estarían habilitadas (algo que es remarcado en varias ocasiones por los atacantes, dado que ese es su vector de propagación). Esta funcionalidad suele venir deshabilitada por defecto en Office como una medida de seguridad, por lo que no se recomienda a los usuarios habilitarlas. Sin embargo, si con la intención de participar del próximo Technology Day en Guatemala, el evento al que hace referencia el mensaje, el usuario decide habilitar las macros, se encontrará con que su sistema ha sido infectado.

Este documento es un código malicioso detectado por ESET como VBA/TrojanDropper.Agent.DU que tiene como objetivo instalar otras amenazas en el sistema para recopilar información de los usuarios. El contenido de las macros maliciosas ejecutará diferentes archivos ocultos en el documento de Word, que recopilan información del sistema.

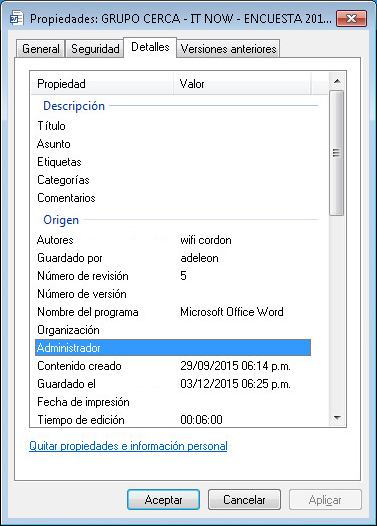

Entre otros datos curiosos que se observan en el documento está el idioma, definido como Español de Guatemala, y otra información que se encuentra en los metadatos como la fecha de creación y modificación del contenido:

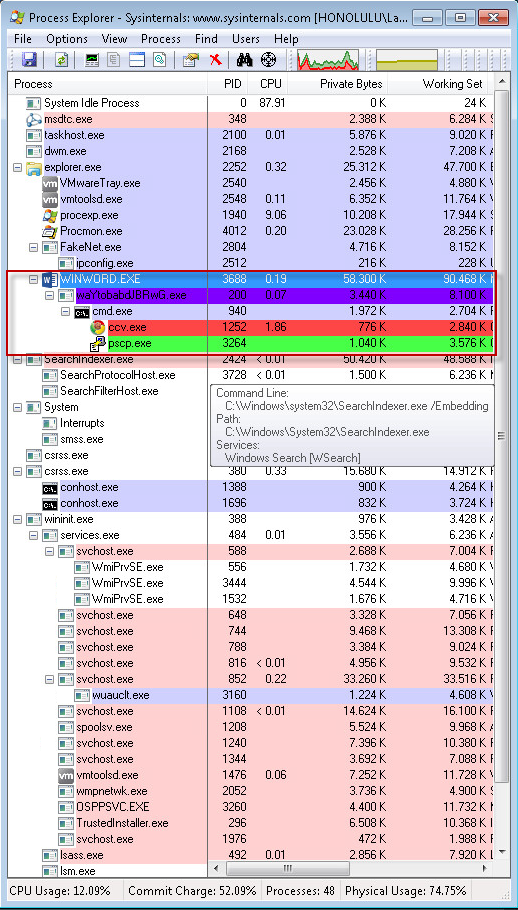

En esta última captura se puede observar que el documento original se creó el 29/09/2015 y se guardó por última vez el 03/12/2015, solo unos días antes de que comenzara su propagación. Luego de que el usuario habilite las macros, diferentes procesos se lanzarán en su sistema y se crearán diferentes archivos:

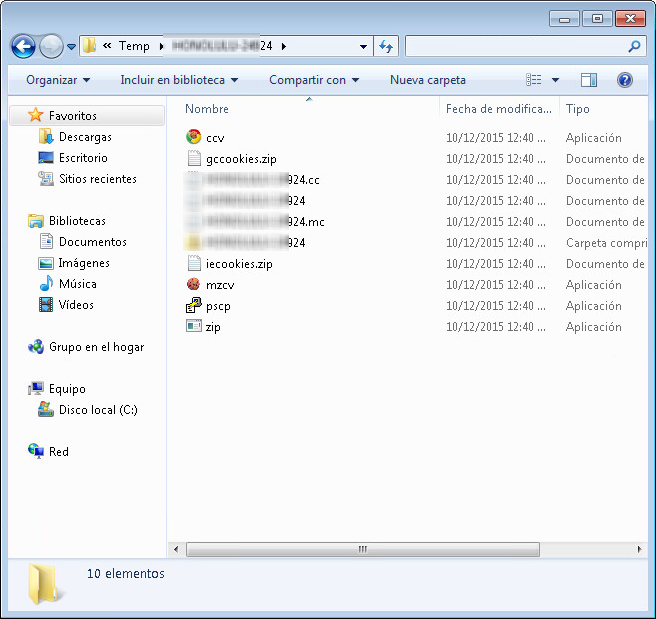

El primer ejecutable que se lanza en el sistema dispara diferentes acciones. Esta segunda amenaza es detectada por las soluciones de ESET como BAT/PSW.Agent.CJ y se trata de un password stealer. Todos los archivos creados por esta segunda amenaza se crean dentro de la carpeta temporal %tempt%, con el nombre del sistema afectado más un número aleatorio:

Cada uno de los archivos creados se genera con alguna de las herramientas que instala el malware en el sistema y recopilan cookies, contraseñas y otra información del sistema para luego enviarla a través del archivo pscp.exe, comprimiendo todas las carpetas en un .ZIP sin contraseña mediante el protocolo SSH.

En otras palabras, en un abrir y cerrar de ojos, todos los datos del sistema, passwords y cookies de Firefox, Chrome e Internet Explorer son enviados a los atacantes.

¿Cómo protegerse de esta campaña?

En casos como este es muy importante contar con una solución de seguridad proactiva en el sistema que detecte este tipo de amenazas protegiendo a las empresas y usuarios. Por otro lado, recuerden nunca habilitar las macros en documentos de dudosa procedencia ya que puede comprometer la seguridad de sus sistemas o toda la red corporativa.

Por último, queremos agradecer a nuestros compañeros de ESET Guatemala y a los colegas del Grupo Cerca, con quienes trabajamos en conjunto para investigar y obtener toda la información sobre la estructura de este ataque y así colaborar para proteger a los usuarios y las empresas.

Hashes:

| SHA1 | Nombre del archivo |

|---|---|

| A029F4493C10C64AA43C4573F1F1D55268A06051 | ccv.exe |

| 47D25A81297EE76F7C587485E7FDCA2188566AB5 | runnerSinwpass.bat |

| 3C030EA58EE71E4A21C55B33FB00DE6D91C4492B | mzcv.exe |

| 7076162C4EBB31CAD678771650105EA9563FD804 | waYtobabdJBRwG.exe |

| D20AEB2CBD14060299E3ABF170A92366E25D6FA4 | pscp.exe |

| 55C5A72010291FCA2275CCFB5B497DD0BAC11A60 | zip.exe |

| 331E3EB22703EA5332FE91C25B3D1C731A58CD7D | Grupo CERCA - IT Now - Encuesta 2016.doc |

Sigue leyendo: Guía definitiva para identificar y protegerte de engaños en Internet