Durante el mes de febrero reportamos una campaña de propagación de Remtasu con foco de detecciones en usuarios de Colombia. Como parte del monitoreo constante realizado en el Laboratorio de Investigación de ESET Latinoamérica, pudimos identificar lo que parece ser una nueva campaña de propagación de esta misma familia de códigos maliciosos enfocada en afectar principalmente a usuarios del mismo país.

Como ya mencionamos esta familia de troyanos está dedicada a robar información sensible del dispositivo de la víctima que esté almacenada en el portapapeles, o a través de la captura de los eventos del teclado. La información robada es almacenada en un archivo dentro de la máquina, y luego es enviada a un equipo de forma remota. Veamos algunas características de esta nueva campaña, para que estés atento y no seas víctima de la misma.

Variantes de Remtasu propagándose en Colombia

La últimas variantes de códigos maliciosos que hemos podido detectar propagándose entre usuarios de Colombia vienen como archivos adjuntos en correos electrónicos con nombres relacionados con cuentas de cobro o facturas y escondiéndose en lo que parecen ser archivos de Word. A continuación vamos a presentar el comportamiento de una de estas muestras de Remtasu que llegó a nuestro Laboratorio.

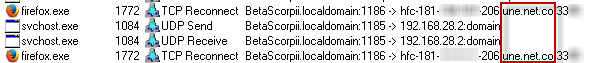

Como es habitual con este tipo de campañas, una vez que el usuario ejecuta este archivo, empiezan a ejecutarse las acciones maliciosas en el dispositivo. Una de estas primeras acciones es tratar de contactarse con un servidor.

Lo que es importante a resaltar en este punto, es que el servidor que contacta la amenaza se encuentra ubicado en Colombia. Por lo tanto estamos frente a una amenaza que además de propagarse de forma intensiva en este país, también tiene allí sus servidores, lo cual nos lleva a pensar que se trata de un ataque dirigido.

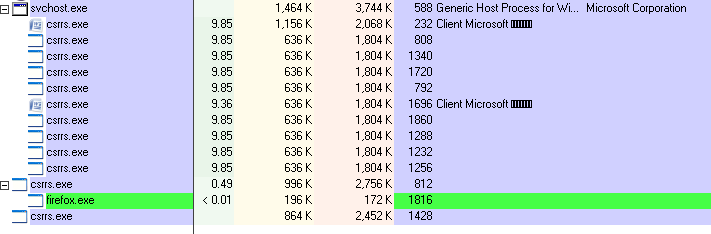

Una vez que se ejecuta la amenaza, esta se inyecta en dos procesos para persistir en el sistema: Firefox y svchost. De esta manera queda corriendo en el dispositivo del usuario sin dejar rastros de procesos que puedan llamar la atención.

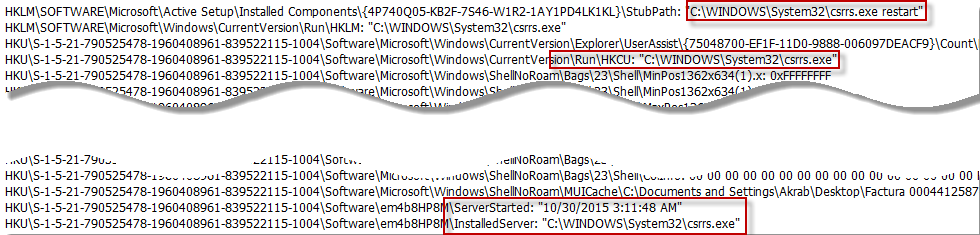

Como mecanismo de persistencia, el malware guarda una copia de sí mismo en un carpeta del sistema y modifica algunas llaves del registro de Windows para ejecutarse cada vez que se reinicia la máquina.

Para fortalecer su método de persistencia, esta variante altera los permisos de la carpeta system32 de tal manera que se oculta y no puede ser accedida por el usuario. Además, el archivo csrrs.exe tiene el mismo MD5 que la muestra que venía en el correo electrónico, y queda oculto dentro de esta carpeta de tal manera que el usuario no va poder encontrarlo fácilmente.

![]()

Que la amenaza genere dos procesos una vez que se ejecuta está relacionado con la forma en que interactúa en el sistema. En este caso el proceso asociado a Firefox se encarga de las comunicaciones con el C&C y el proceso inyectado en svchost se encarga de mantener corriendo la amenaza. Esto se puede notar al eliminar el proceso de Firefox asociado y ver cómo se ejecuta el archivo csrrs.exe hasta volver a entablar comunicación con el C&C.

El hecho de que los atacantes eligieran por nombre csrrs.exe para persistir en el sistema no es una selección al azar. De hecho, este nombre se parece bastante al proceso del sistema csrss.exe que corresponde al Client Server Runtime SubSystem, por lo tanto para un usuario desapercibido este proceso podría no resultar sospechoso.

En el punto en que la amenaza se debe restablecer, los nuevos procesos que se lanzan consumen toda la capacidad de procesamiento del equipo, lo cual hace que sea prácticamente imposible trabajar. Esta es una explicación a que las máquinas se pongan muy lentas cuando están infectadas con algún tipo de malware.

Características de esta nueva campaña de propagación

Durante el mes de octubre, vimos a Remtasu propagarse por 114 países y la mitad del total de detecciones correspondían a usuarios en Colombia. La campaña que habíamos detectado a principios de este año, en febrero, llegó a alcanzar un 30% de detecciones en usuarios colombianos, un 20% por debajo de lo visto durante el mes de octubre, por lo que podemos decir que es una campaña de propagación más grande.

Si bien durante el mes de octubre nuestros sistemas detectaron más de 20 variantes diferentes de Remtasu, hay una particular que es la más propagada. Las detecciones de Win32/Remtasu.Y tienen los índices más altos dentro de esta familia y Colombia, particularmente, es en el único país de Latinoamérica donde es la variante más detectada.

Es importante recordar que esta amenaza ya se ha visto en otros países de la región, de hecho en El Salvador estuvo propagándose en falsos correos gubernamentales y en solicitudes falsas de Hacienda. Durante este último mes, encontramos otras variantes de este mismo malware propagándose en países como Argentina, Brasil, Perú, México, Ecuador, Guatemala y por lo menos seis países más de la región.

Vale la pena recordar que si bien tener una solución de seguridad puede ayudar al detectar un contenido malicioso que se intente descargar, ser cuidadosos con dónde hacen clic siempre brindará una protección adicional para mantenerse protegidos.

Desde el Laboratorio de Investigación de ESET Latinoamérica seguiremos analizando estas campañas de propagación y otras similares para mantenerlos informados sobre las características de las amenazas que vemos en la región.