La semana que viene, en la ciudad de Buenos Aires, Argentina, se llevará a cabo uno de los eventos de seguridad más importantes de la región: la ekoparty. El Laboratorio de Investigación de ESET asistirá una vez más a esta conferencia, que celebrará su onceava edición, y nada mejor que publicar un nuevo Desafío ESET para que el ganador se lleve una entrada. Para poder reclamar el premio y asistir a la eko, deberán encontrar el flag que un bot envió a su panel de control.

Durante diferentes análisis de códigos maliciosos que hacemos en el Laboratorio, entender la comunicación entre un malware y su panel de control es una tarea vital para conocer su funcionamiento. Estas conversaciones entre las máquinas infectadas y los cibercriminales pueden estar cifradas a través de diferentes mecanismos.

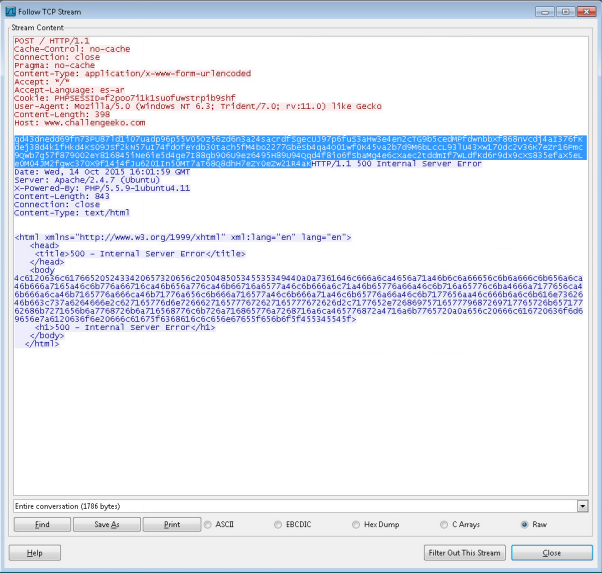

Lo que tienen que hacer para ganar una de las tres entradas para la ekoparty, que tendrá lugar los días 21, 22 y 23 de octubre, es recuperar de la captura de tráfico de red la información que envió el bot hacia el panel de control. Cuando abran el archivo .pcap, verán tráfico similar al siguiente:

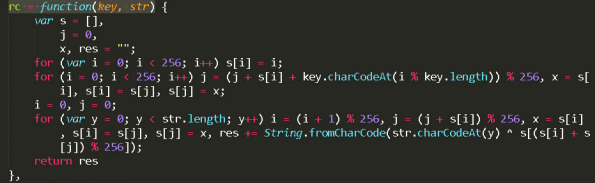

Lo que tienen que hacer es encontrar cómo descifrar el mensaje enviado por el bot; en base a lo que ya estuvimos relevando nosotros, la función que se encarga de ocultar el mensaje es simétrica, y su implementación en este malware se ve así:

El archivo lo pueden descargar desde aquí, y para abrir el comprimido la contraseña es "infected" (sin comillas). Les recordamos que aquellos que encuentren la solución deben dejar un comentario en este post detallando su respuesta. Las tres primeras personas que logren resolver correctamente este desafío y pongan la respuesta en los comentarios se ganarán una entrada para ekoparty. La única pista que les vamos a dar es que el flag comienza con "eko_ESET_".

La próxima semana estaremos publicando todos los comentarios y la solución al desafío.

Como ya es habitual, durante la semana estaremos dando algunas pistas sobre cómo pueden resolver este desafío, así que estén pendientes de nuestro blog y nuestras redes sociales. Hasta entonces, no daremos ningún tipo de información. ¡Manos a la obra!