Una de las maneras más comunes de propagar malware para Android y aplicaciones modificadas en la tienda oficial Google Play es haciéndose pasar por aplicaciones legítimas muy populares. El último ejemplo de este tipo que examinamos se trataba de una aplicación móvil de Dubsmash falsa y de aplicaciones Android/TrojanDropper.Mapin, que afectaron a decenas de miles de dispositivos. Para que Google Play sea un lugar más seguro para los usuarios de Android, ESET continúa monitoreando su mercado oficial de aplicaciones en busca de aquellas maliciosas o potencialmente no deseadas.

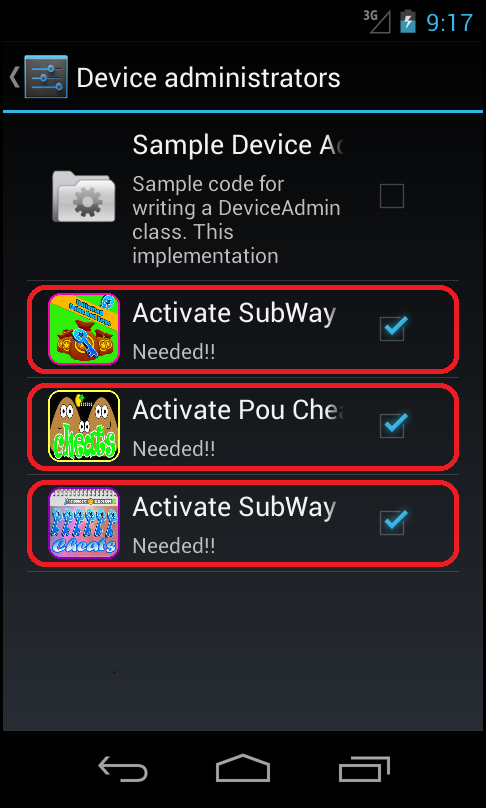

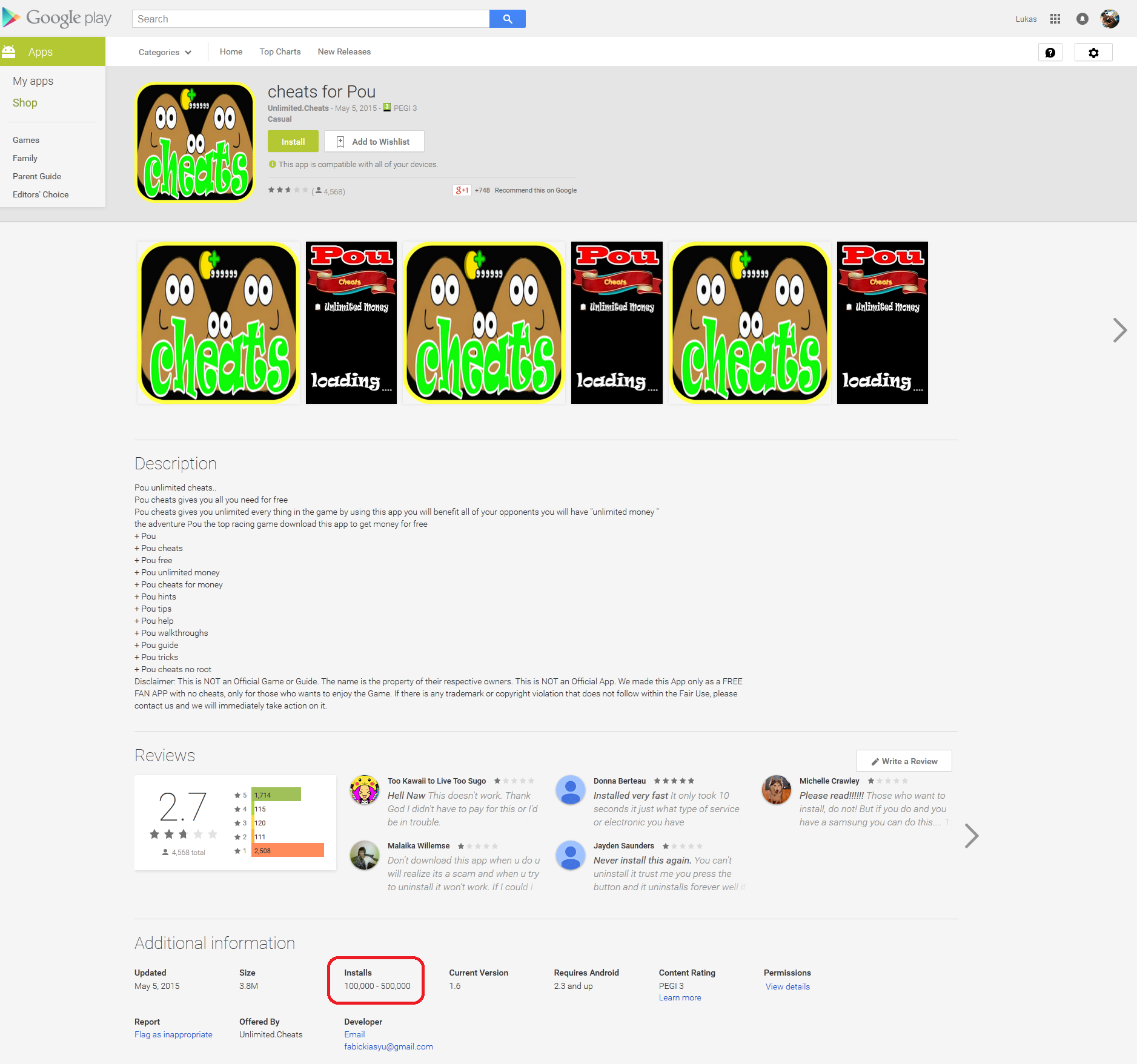

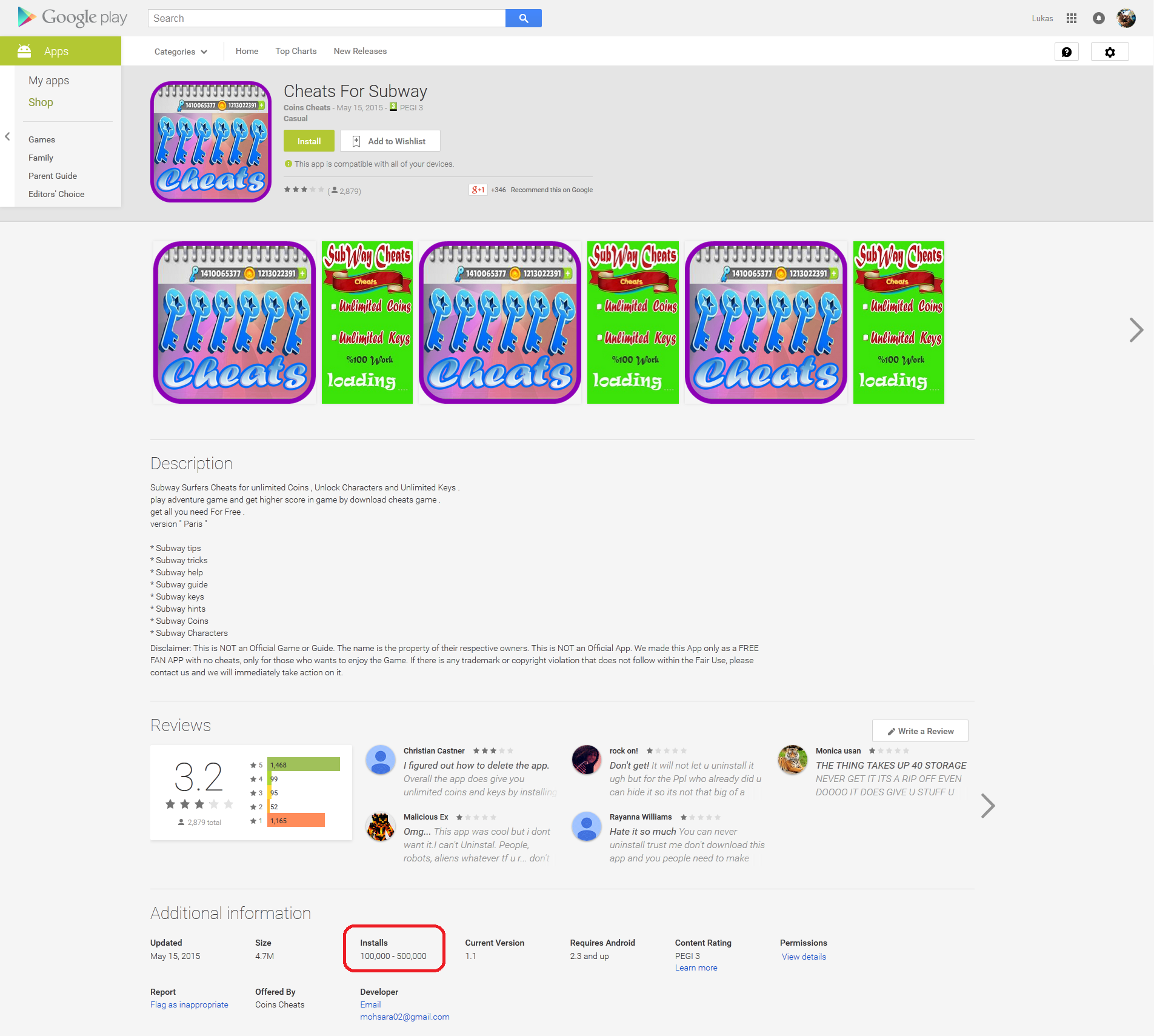

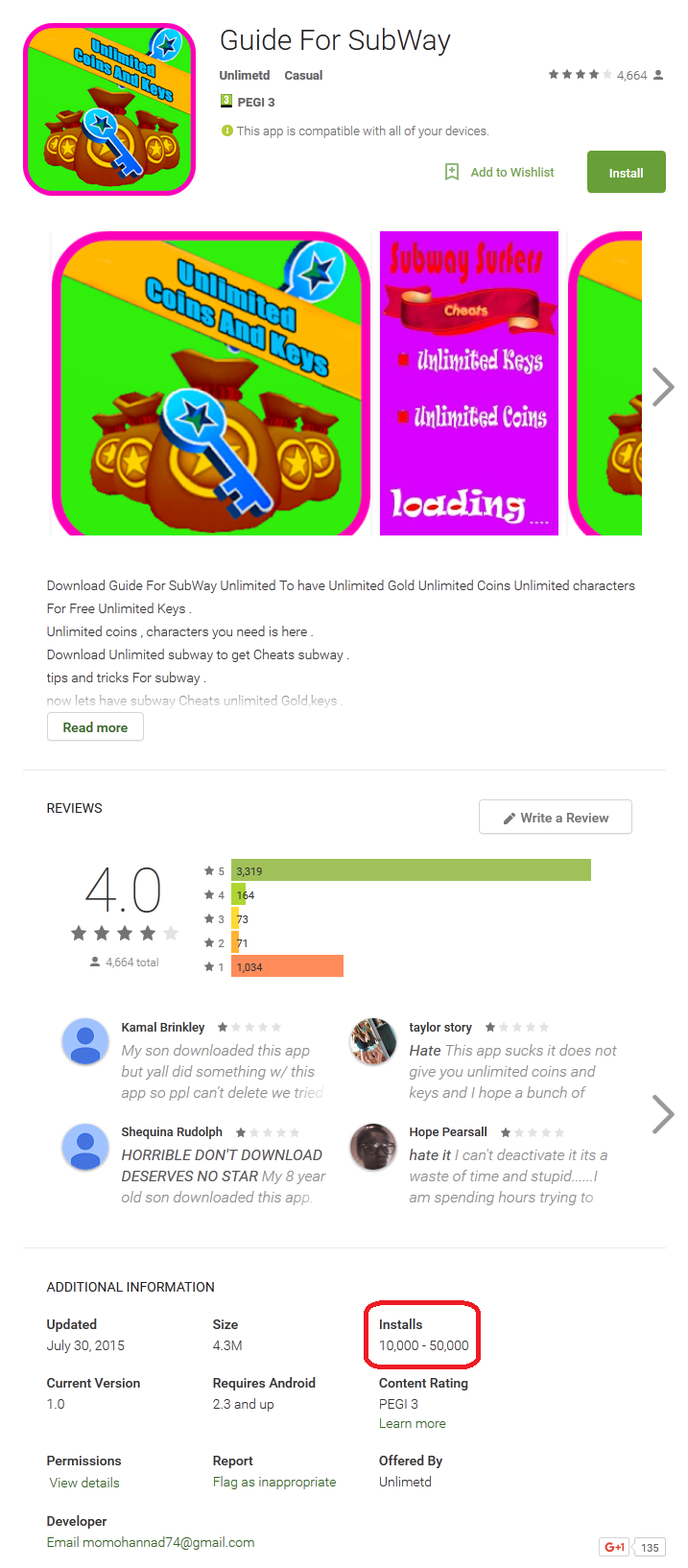

Esto condujo al descubrimiento en Google Play de lo que se hace pasar por Cheats for Pou, Guide For SubWay y Cheats For Subway, con la promesa de ofrecer trucos para juegos. Hasta el momento se descargó más de 200 mil veces, y su payload consiste en enviarles a los usuarios avisos publicitarios en intervalos regulares.

Aunque las aplicaciones móviles con publicidad son muy comunes en el ecosistema Android, hay un límite claro de comportamientos que ESET no puede pasar por alto. Estas aplicaciones AdDisplay potencialmente no deseadas en particular contienen una funcionalidad especializada de autoprotección que no solo sirve para dificultar su eliminación del dispositivo Android, sino que también está diseñada para evadir la detección inicial del filtro Bouncer de Google .

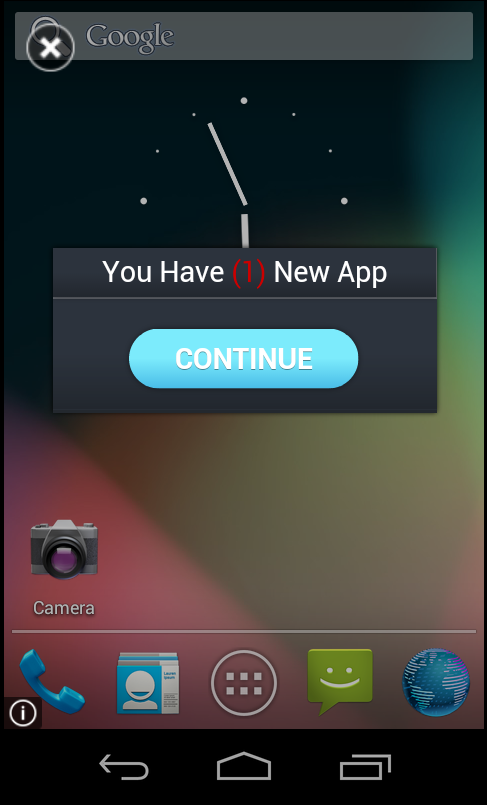

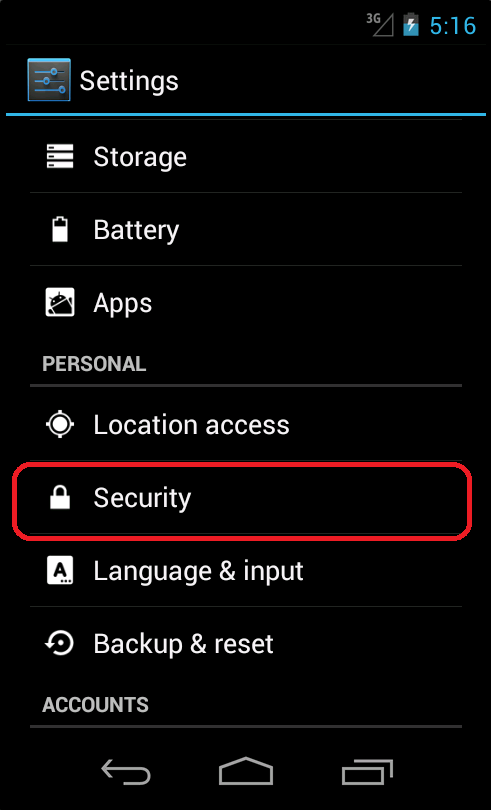

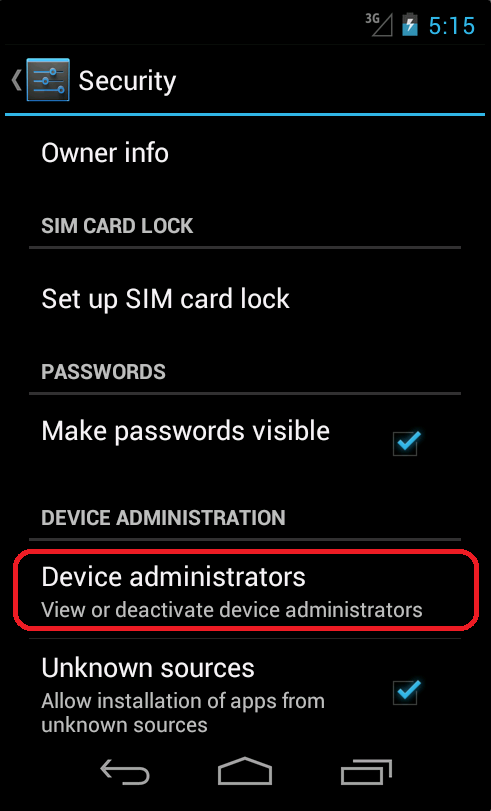

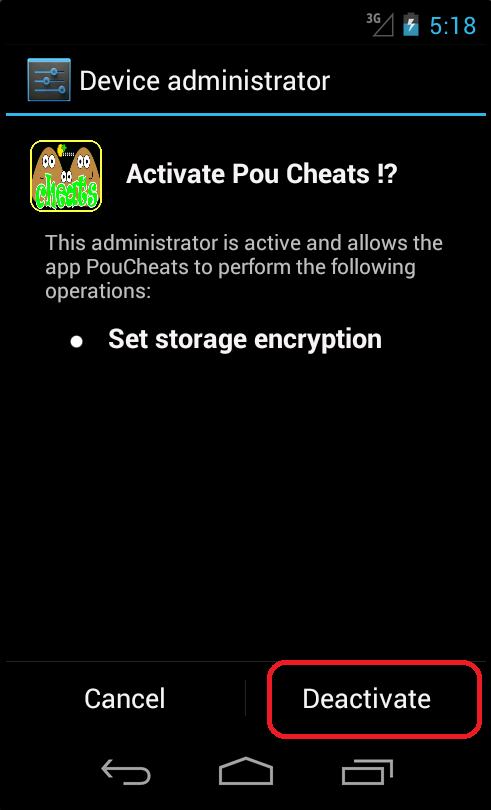

Cuando los usuarios se dan cuenta de que la aplicación se comporta en forma muy inusual e intentan desinstalarla, les resulta muy difícil, ya que el programa les pide que activen los derechos de administrador de dispositivos. También usa una técnica "antibouncer" para evadir el bloqueo del programa Bouncer, que filtra las aplicaciones antes de publicarlas en Google Play.

Aplicación ‘cheats for Pou’ descargada de Google Play Store

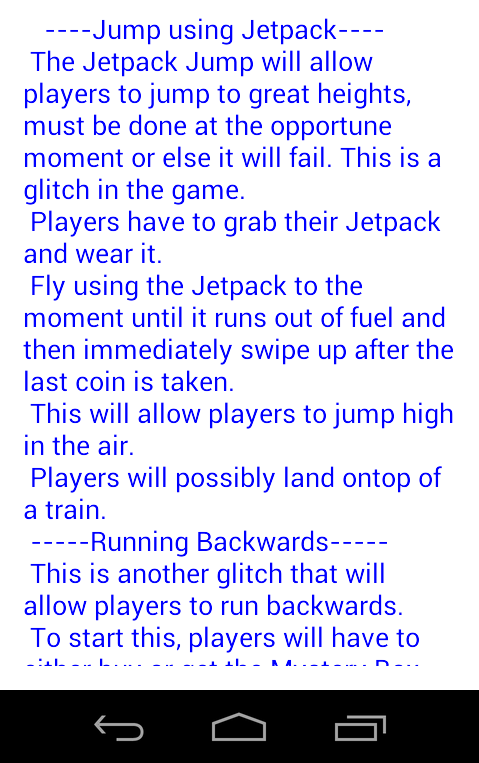

Aplicación ‘Cheats For Subway’ descargada de Google Play Store

Aplicación ‘Guide For SubWay’ descargada de Google Play Store

Cuando le notificamos el problema a Google, quitó estas aplicaciones no deseadas de la tienda Google Play. El software de seguridad de ESET detecta la analizada en este post como Android/AdDisplay.Cheastom.

Análisis: cuando WHOIS devuelve la cadena “Google”, no se muestran publicidades

Al analizar el caso, AdDisplay.Cheastom resultó ser un tipo de infiltración bastante inusual en varios aspectos. La aplicación móvil pide derechos de administrador de dispositivos, por lo que su desinstalación no es nada simple para el usuario. Tras su activación, primero intenta detectar si la están ejecutando en un emulador o en servidores de Google (con el programa Bouncer).

La técnica antibouncer que emplea este AdDisplay es bastante interesante. Obtiene la dirección IP del dispositivo y verifica si aparece en el registro WHOIS. Si la información devuelta contiene la cadena "Google", asume que la están ejecutando en Bouncer. Probablemente sea una táctica para evadir el filtro Bouncer, aunque no sabemos con certeza la función que cumple para pasar por las defensas de Google en forma inadvertida. Si la aplicación detecta que se está ejecutando en un entorno de emulación o en Bouncer, el payload no se inicia (no se muestran publicidades). Por el contrario, la aplicación continúa con una conducta aparentemente inofensiva: muestra los trucos de los juegos, como prometía.

Las aplicaciones que descubrimos ('cheats for Pou' y 'Cheats for Subway') tienen una funcionalidad similar; incluso los trucos mostrados son parecidos. De hecho, los autores fueron tan vagos que, en vez de mostrar trucos para Pou en Cheats for Pou, la aplicación vuelve a mostrar los trucos para Subway Surfers. En consecuencia, podemos asumir que la intención principal del desarrollador no era mostrar trucos para juegos.

Esta es la lista de trucos que se muestra:

Si las aplicaciones móviles no detectan ningún entorno virtual, establecen una tarea programada para mostrar una publicidad de pantalla completa cada 30 o 40 minutos. Sin embargo, la funcionalidad para mostrar los anuncios en ciclos se iniciará de todos modos después de reiniciar el dispositivo, incluso cuando la aplicación se ejecuta en un entorno emulado. Tras reiniciar el sistema se muestran anuncios de pantalla completa cada 45 minutos.

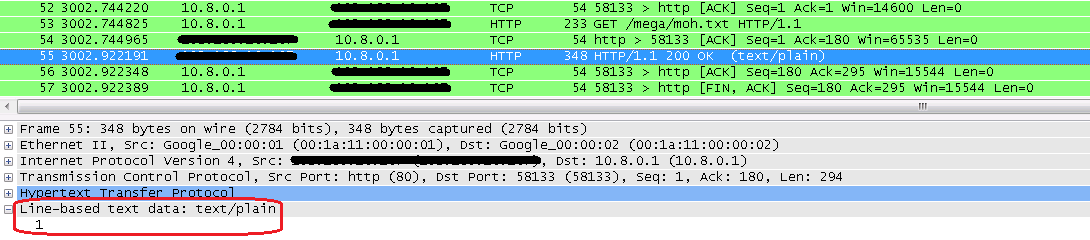

Tras un lapso de tiempo, las aplicaciones verifican que el dispositivo esté conectado a Internet. Si está conectado, le pregunta al servidor del atacante si debe mostrar los anuncios.

Comunicación con el servidor

Cómo librarse de Android/AdDisplay.Cheastom

La desinstalación de esta aplicación puede ser muy difícil, como comentaron muchos de los usuarios, ya que solicita derechos de administrador de dispositivos y es capaz de ocultar su propio ícono de inicio. El usuario del dispositivo puede encontrarla en la lista de apps, pero no es posible desinstalarla desde allí. Para poder hacerlo, se debe desactivar primero el administrador de dispositivos.

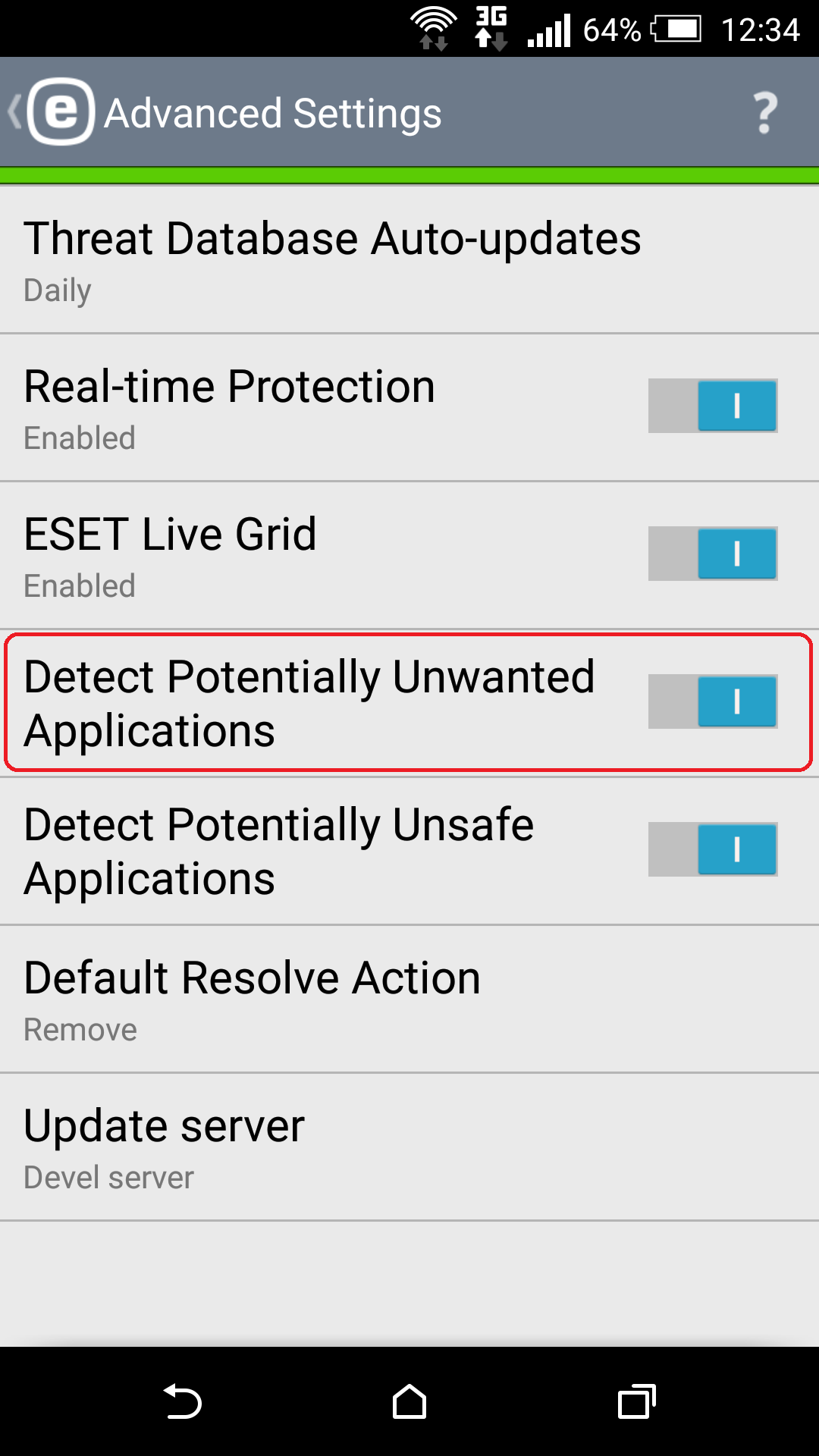

Si tienes instalado ESET Mobile Security en tu dispositivo, desactivará el administrador de dispositivos y desinstalará el programa; pero para ello primero es necesario tener activada la Detección de aplicaciones potencialmente no deseadas en la Configuración avanzada del programa. Se puede activar esta funcionalidad desde Antivirus -> Configuración avanzada -> Detectar aplicaciones potencialmente no deseadas.

Detección de aplicaciones potencialmente no deseadas

Si no tienes ningún software de seguridad instalado, puedes desactivar y desinstalar la aplicación potencialmente no deseada en forma manual. Se puede aplicar este método no solo en este caso, sino en todas las aplicaciones que no pertenezcan al sistema y que se consideren sospechosas.

Luego de desactivar el Administrador de dispositivos, se pueden desinstalar las aplicaciones desde Ajustes -> Administrador de aplicaciones -> Cheats for Pou/Cheats For Subway/Cheats For SubWay.

Conclusión

Estas aplicaciones se diseñaron para mostrar publicidades y se hacen pasar por trucos para juegos famosos con muchas descargas. Creemos que las técnicas interesantes utilizadas por estas aplicaciones potencialmente no deseadas ayudaron a evadir el filtro de seguridad Bouncer de la tienda Google Play.

El payload de las aplicaciones móviles no se activa si detecta que se está ejecutando en un emulador o en una dirección IP vinculada con la información en la base de datos WHOIS de Google. Como segunda táctica para permanecer por debajo del radar, se comporta inofensivamente, a menos que su servidor de C&C le indique al bot que comience a mostrar anuncios. Este es un ejemplo de una aplicación AdDisplay potencialmente no deseada muy molesta y difícil de desinstalar del dispositivo.

Más información

| Nombre del paquete | MD5 | Detección de ESET |

|---|---|---|

| com.Pou.cheats.coins.money | 0F30507207EF166A0939EA625FD79088 | Android/AdDisplay.Cheastom.A |

| com.SubWay.cheats.Keys.Coins.Money.Surfers | AA9F18CD5FCB2761CD83AFB1820B660F | Android/AdDisplay.Cheastom.A |

| com.sub.Gold.way.Money.Guid.apk | 5AA29495194113C39F1D34B0D49F9F52 | Android/AdDisplay.Cheastom.A |