Ya hace bastante tiempo que venimos monitoreando la evolución y la propagación masiva del ransomware para Android. Tras las primeras familias, que incluían antivirus falsos con la capacidad de bloquear las pantallas de los dispositivos (Android Defender, por ejemplo), el año pasado descubrimos a Simplocker, el primer ransomware para Android activado en Tor que directamente cifra los archivos del usuario. Ahora, los investigadores de ESET descubrieron el primer tipo de ransomware de bloqueo de pantalla para Android que bloquea el código PIN y que se estaba propagando in the wild.

En los primeros troyanos de bloqueo de pantalla para Android, dicha funcionalidad se suele conseguir poniendo constantemente en un primer plano la ventana de pedido de rescate en un bucle infinito. Aunque se implementaron diversos mecanismos de defensa para bloquearle al usuario el acceso al dispositivo, no era tan difícil deshacerse del malware y desbloquear el dispositivo mediante el uso de la aplicación de línea de comandos Android Debug Bridge (ADB), a través de la desactivación de los derechos de administrador, o desinstalando la aplicación maliciosa en Modo Seguro.

Lamentablemente, los creadores de malware redoblaron sus esfuerzos y, con sus nuevos ransomware de bloqueo para Android, detectados por ESET como Android/Lockerpin.A, los usuarios ya no cuentan con una forma efectiva de recuperar el acceso a sus dispositivos sin los privilegios de raíz o sin una solución de administración de seguridad instalada. Además, tienen que restaurar los valores a fábrica, lo que también borra todos sus datos.

Por otra parte, este ransomware también utiliza una molesta táctica para obtener y preservar los privilegios de administrador del dispositivo con el fin de impedir su desinstalación. Este es el primer caso donde pudimos observar este método tan agresivo en un malware para Android.

Análisis de Android/Lockerpin.A

Después de su instalación exitosa, el malware intenta obtener privilegios de administrador del dispositivo. Esta táctica está siendo utilizada cada vez más por los creadores de amenazas para Android, ya que hace que sea más difícil eliminar la infección.

Las primeras versiones de la familia Android/Locker hacen lo mismo que el resto de los troyanos para Android: se basan en la suposición de que el usuario activará voluntariamente los privilegios elevados.

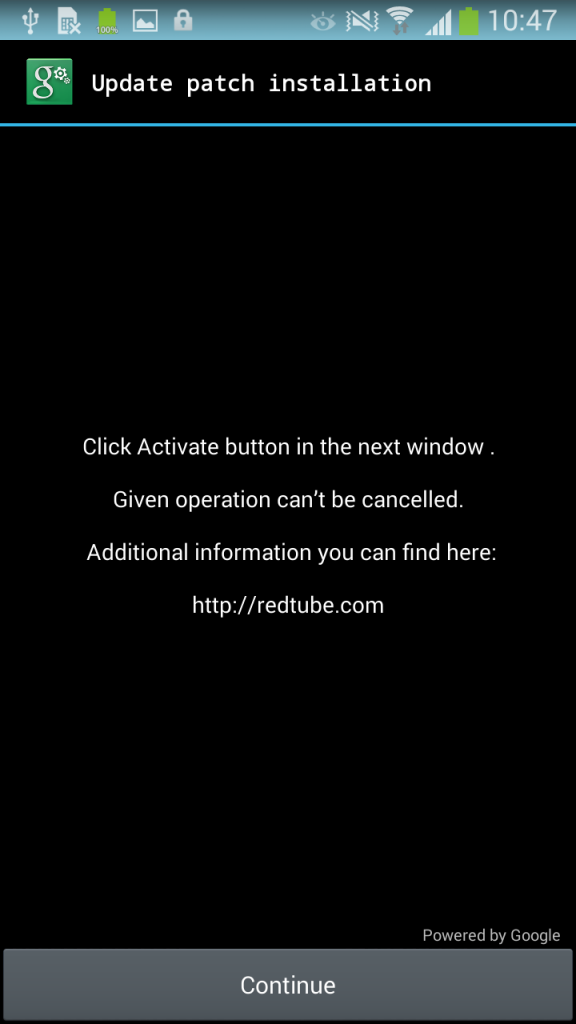

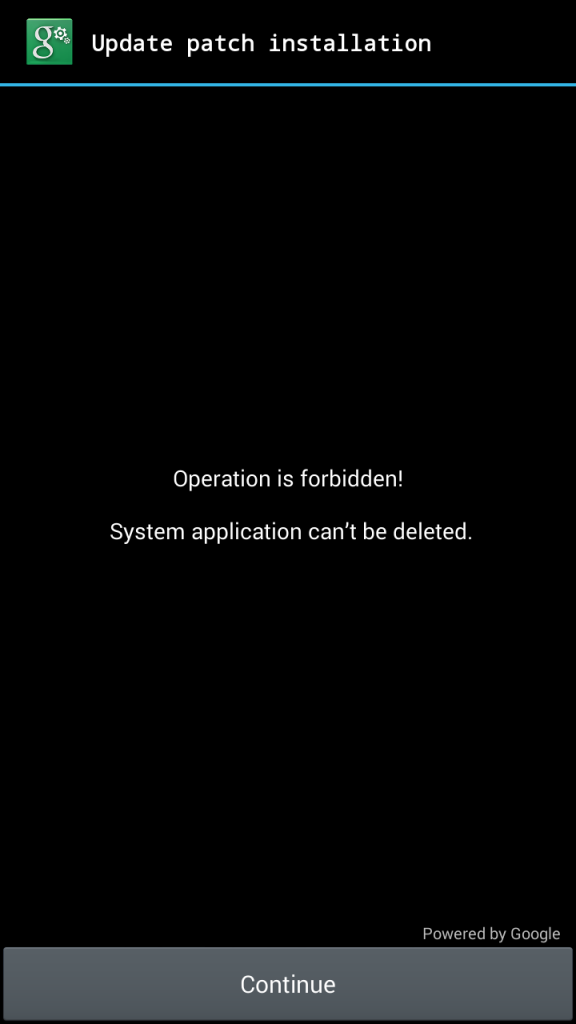

No obstante, en versiones más recientes, el troyano obtiene los derechos de administrador de dispositivos de una manera mucho más encubierta. La ventana de activación queda tapada por la ventana maliciosa del troyano, que se hace pasar por la "instalación de un parche de actualización".

Cuando la víctima hace clic en esta instalación de aspecto inofensivo, también activa sin saberlo los privilegios de administrador del dispositivo en la ventana subyacente oculta:

Activación oculta del administrador del dispositivo

Una vez que el usuario hace clic en el botón, su dispositivo ya está condenado: la aplicación del troyano ya obtuvo los derechos de administrador en forma silenciosa y ahora puede bloquear el dispositivo y, lo que es peor, establecer un nuevo PIN para la pantalla de bloqueo.

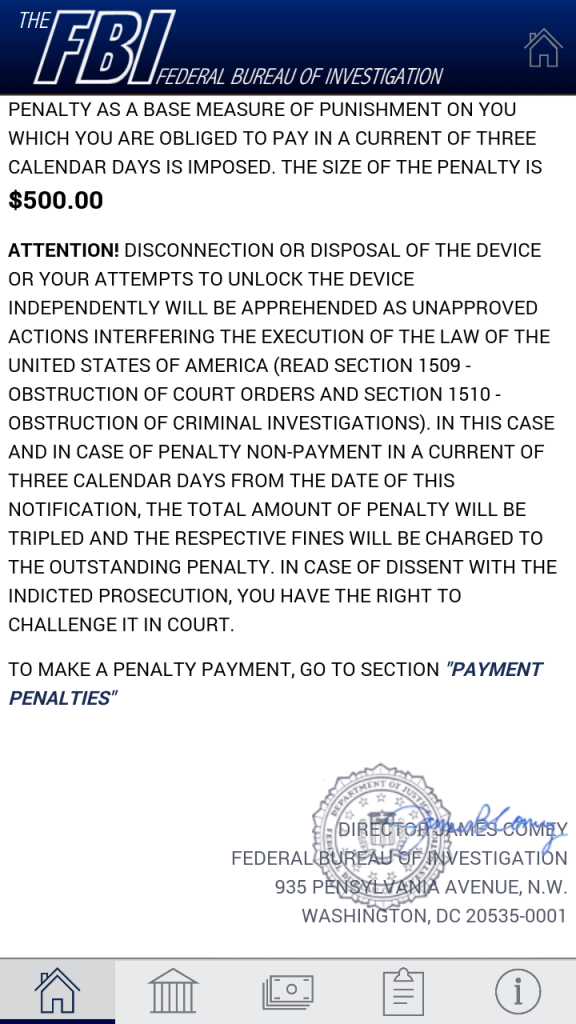

No mucho después, se le pedirá al usuario que pague un rescate de USD 500 supuestamente por ver y guardar material pornográfico prohibido:

Pedido de rescate

Cuando aparece esta alerta falsa, la pantalla queda bloqueada, en la manera típica de los troyanos bloqueadores de pantalla para Android. El usuario ahora podría desinstalar Android/Lockerpin.A ya sea entrando al Modo Seguro o usando Android Debug Bridge (ADB).

El problema es que, como se restableció el PIN, ni el propietario ni el atacante pueden desbloquear el dispositivo, debido a que el PIN se genera al azar y no se envía al atacante. La única forma práctica de desbloquearlo es restableciendo los valores de fábrica.

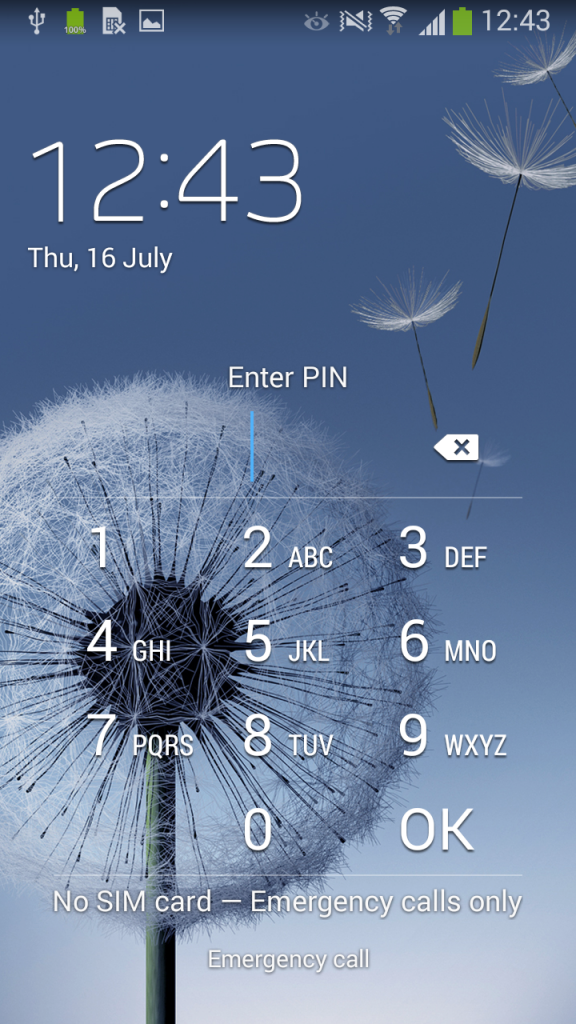

Pantalla de bloqueo de PIN

El dispositivo ahora se encuentra permanentemente bloqueado y es imposible desbloquearlo sin tener los privilegios de raíz.

Autodefensa del bloqueador

Android/Lockerpin.A no solo obtiene los privilegios de administrador del dispositivo de una forma novedosa y encubierta, sino que también utiliza un mecanismo agresivo de autodefensa para asegurarse de que nadie le quite los privilegios conseguidos.

Cuando los usuarios intentan desactivar el administrador del dispositivo para el malware, se producirá un error, dado que el troyano habrá configurado una función de devolución de llamada para reactivar sus privilegios cada vez que alguien intente eliminarlos.

Al igual que cuando el troyano activa por primera vez el administrador del dispositivo, si se hace un intento de eliminar dicho permiso, la ventana Administrador de dispositivos se vuelve a cubrir con una ventana falsa, como se muestra a continuación. Si se hace clic en Continuar, efectivamente se reactivan los privilegios elevados.

Actividad de superposición de ventanas

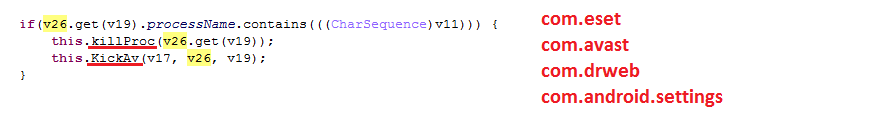

Como capa adicional de autoprotección, el ransomware también intenta terminar los procesos antivirus activos cuando el usuario intenta desactivar sus derechos de administrador del dispositivo. El troyano trata de protegerse de tres aplicaciones antivirus móviles: ESET Mobile Security y también otras dos soluciones para Android, desarrolladas por Avast y Dr.Web.

Cierre de procesos activos

Al terminar el proceso com.android.settings, se impide la desinstalación estándar a través del gestor de aplicaciones integrado de Android.

Por suerte, con nuestros propios mecanismos de autoprotección presentes, el malware no logrará cerrar ni eliminar ESET Mobile Security.

Vector de distribución y estadísticas de prevalencia

Este troyano utiliza técnicas de Ingeniería Social para engañar a los usuarios y lograr que lo instalen. El ransomware se hace pasar por un video para adultos o una aplicación móvil para ver videos para adultos/pornográficos. En todos los casos observados, la aplicación se llama "Porn Droid".

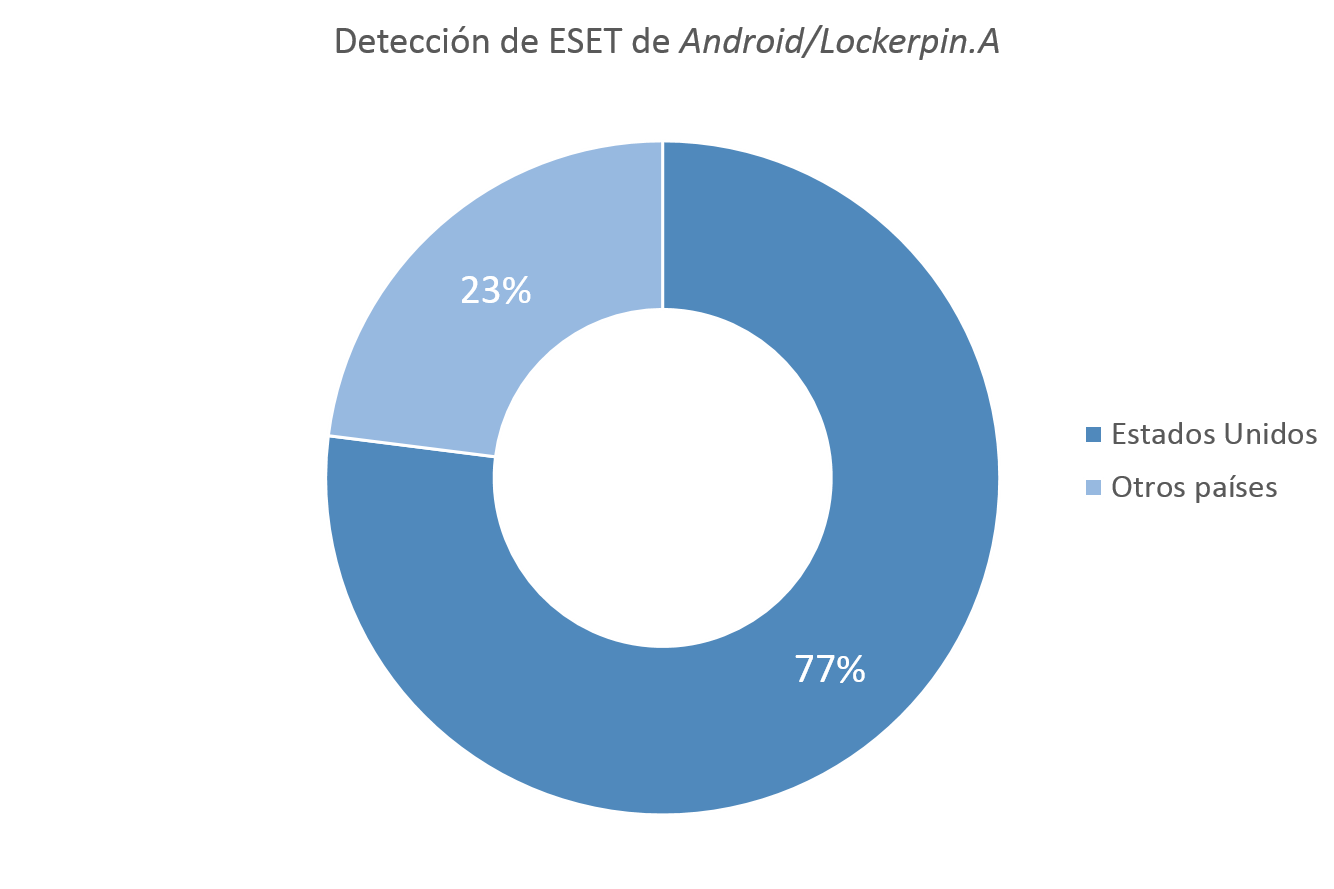

Según las estadísticas de LiveGrid® de ESET, la mayoría de los dispositivos Android infectados se encuentran en los Estados Unidos, con un porcentaje de más del 75%. Esto forma parte de una tendencia en la que los creadores de malware para Android están dejando de atacar mayormente a los usuarios en Rusia y en Ucrania, y están comenzando a buscar víctimas en los Estados Unidos, donde supuestamente pueden obtener ganancias mayores.

Desbloqueo del dispositivo

La única manera de quitar el bloqueo de la pantalla de PIN sin restablecer el dispositivo a valores de fábrica es cuando el usuario tiene acceso root del dispositivo o tiene instalada una solución MDM capaz de restablecer el PIN. Si tiene acceso a la raíz del dispositivo, entonces puede conectarse desde una computadora mediante ADB (Android Debug Bridge) y eliminar el archivo donde se almacena el código de PIN.

Para que esto funcione, el dispositivo debe tener habilitada la opción de depuración; de lo contrario, no será posible (Ajustes -> Opciones de desarrollador -> Depuración de USB). Se puede emplear el siguiente conjunto de comandos para desbloquear el dispositivo:

> adb shell

> su

> rm /data/system/password.key

Después de ejecutar los comandos anteriores, se eliminará el bloqueo de la pantalla con el PIN o la contraseña, y se podrá acceder al dispositivo. En ciertos casos, se necesita reiniciar el dispositivo.

Conclusión

Afortunadamente, no se puede descargar esta aplicación desde la tienda oficial de Google Play. Este troyano se propaga a través de mercados de terceros, foros ilegales o torrents.

La manera más eficaz de evitar la infección es a través de medidas preventivas proactivas. Les recomendamos firmemente que mantengan su software antivirus siempre actualizado para protegerse de este ransomware para Android, que ESET detecta como Android/Lockerpin.A.