Una semana antes de las conferencias BlackHat y DefCon, el investigador Joshua Drake publicó sus hallazgos sobre una vulnerabilidad en el corazón de Android que podría permitirle a atacantes, robar información de dispositivos a través de código ejecutado de manera remota con tan solo enviar un SMS preparado para tal fin. De acuerdo al investigador de Zimperium zLabs, casi 950 millones de dispositivos podría ser vulnerables.

Dado que fue calificada como una de las mayores vulnerabilidades de la historia, decidimos preparar una breve guía de preguntas frecuentes al respecto, para poder comprender mejor la vulnerabilidad así como también saber si tu dispositivo Android es vulnerable.

¿Es realmente la peor de la vulnerabilidades para Android?

Es difícil rotular a una vulnerabilidad como "la peor" porque la base por la cual se puede realizar tal atribución, varía bastante. Por ejemplo, cantidad de dispositivos afectados, facilidad de realización del ataque, cantidad de exploits en el mundo real, etc. De todos modos, con 950 millones de usuarios de Android potencialmente afectados y luego de un intento fallido de Google por arreglarlo, deberíamos tomarlo con mayor seriedad que algunas otras vulnerabilidades.

¿Cómo funciona esta vulnerabilidad y por qué se llama Stagefright?

Entre las miles de líneas del código fuente de Android existe una librería multimedia llamada Stagefright que se encarga de manejar formatos multimedia y que permite que reproduzcas música y videos en tus dispositivos Android. Un atacante podría explotar esta vulnerabilidad al confeccionar un MMS con un exploit y enviárselo a la víctima. En este caso, este podría ser un ataque dirigido basado unicamente en el número telefónico de la víctima, que es la única información necesaria para enviar el MMS malicioso. Todo depende de qué aplicación utilices para visualizar los MMS, ya que con el Messenger regular el exploit podría ser ejecutado solo después de ver el MMS sin reproducir el archivo multimedia. Si se utiliza Hangout, podría ser peor ya que el dispositivo se vería comprometido casi automaticamente, incluso antes de que pudieras ver la notificación

¿Qué versiones son vulnerables?

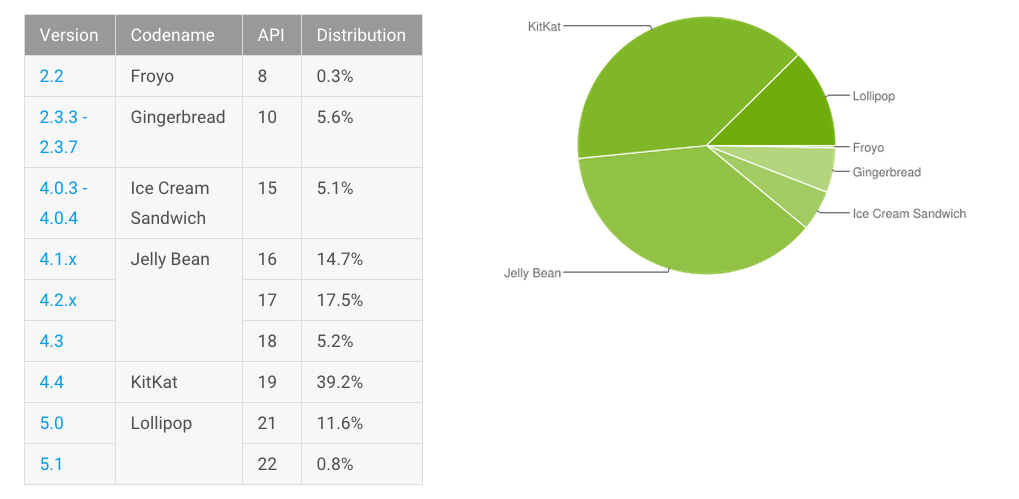

De acuerdo a la investigación, todas las versiones de Android desde Froyo (2.2) inclusive, son vulnerables, lo que significa el 95% de los dispositivos...o casi 950 millones de usuarios alrededor del mundo. Además, las versiones anteriores a Jelly Bean se encuentran con mayor riesgo, dado que no tienen incorporadas las mitigaciones apropiadas frente a exploits.

Además, tengan en cuenta que Stagefright en realidad se compone de siete vulnerabilidades diferentes (y una más reportada en el primer intento de parcheo). Google ha lanzada un primer parche pero investigadores de Exodus ya encontraron un bug en dicha actualización. Esta semana, Google lanzó otro parche para mitigar estas vulnerabilidades.

El problema es quién recibirá estas actualizaciones. Los usuarios de dispositivos tales como Nexus 6 de Google pueden estar seguros que este parche será publicado. El punto pasa por los otros fabricantes, que podrían lanzar la actualización tan solo a sus dispositivos más modernos, dejando a una gran mayoría sin actualizar dado que ni los fabricantes ni las operadoras se molestarán en enviar la actualización a dispositivos que consideran obsoletos.

¿Es tu Android vulnerable?

Para que sea más fácil para tí detectar si tu dispositivo Android es vulnerable, hemos lanzado una aplicación que puedes descargar directamente desde Google Play.

También puedes revisar con tu fabricante si ya tienes instalado el parche para tu dispositivo Android. De todos modos, tal como hemos visto la semana pasada, inclusive la actualización podría contener un bug adicional. Por lo tanto, te recomendamos que no sólo revises si el dispositivo es vulnerable, sino que también te mantegas alerta a cualquier nueva información que pueda surgir sobre este tema.

Además, te recomendamos que desactives la auto-recuperación ya sea en Messenger (dentro de la Configuración Avanzada) como en Hangout (Ajustes/SMS/Auto recuperación)