Hemos presentado nuestros hallazgos iniciales sobre la investigación que realizamos sobre la familia de malware Win32/Potao durante junio, durante la presentación que realizamos en la CCCC 2015 en Copenhagen. Hoy estamos lanzando un whitepaper sobre el malware Potao con hallazgos adicionales, las campañas de ciberespionaje en las que fue empleado y su conexión a un backdor que fue incluido en una versión modificada del software de cifrado TrueCrypt.

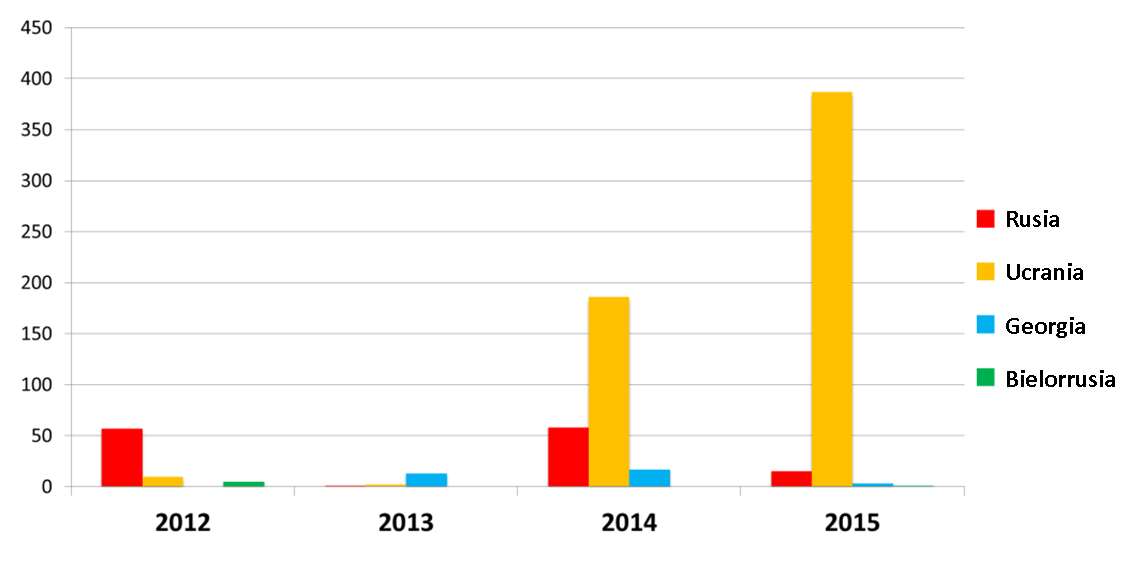

Como BlackEnergy, el malware utilizado para el grupo de APT Sandworm (también conocido como Quedagh), Potao es un ejemplo de malware de espionaje dirigido principalmente a blancos en Ucrania y otros países post-Soviéticos incluyendo a Rusia, Georgia y Bielorussia.

Imagen 1- Estadísticas de detección para Win32/Potaode acuerdo a ESET LiveGrid®

Imagen 1- Estadísticas de detección para Win32/Potaode acuerdo a ESET LiveGrid®

Línea de tiempo de ataques

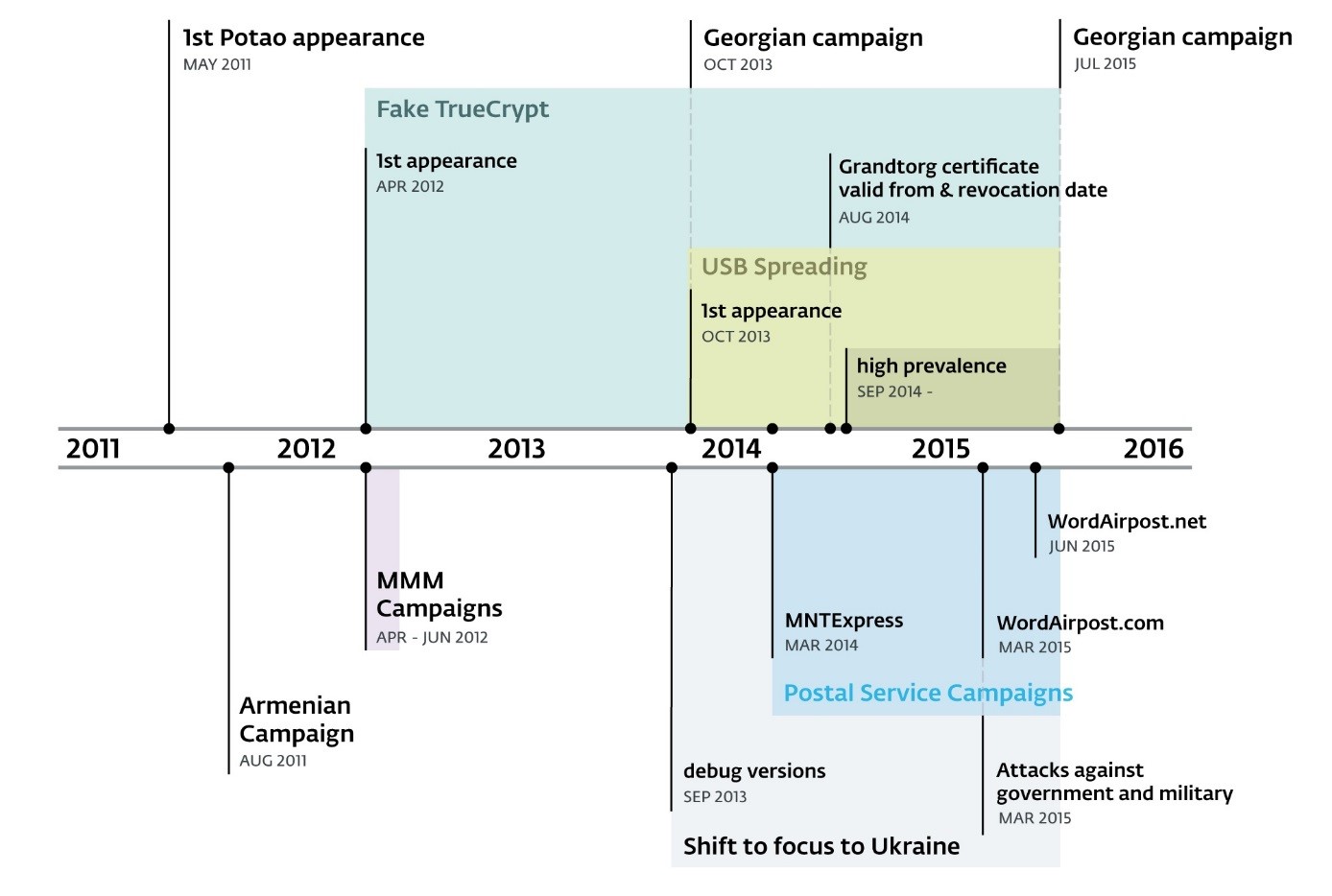

Los ataques llevados a cabo utilizando la familia de malware Win32/Potao se remontan a 5 años atrás, con las primeras detecciones ocurriendo en 2011. De todas maneras, los atacantes aún se mantienen muy activos, dado que ESET ha detectado intentos de intrusión en julio de 2015.

La línea de tiempo debajo lista una selección de campañas de ataque de Potao y otros eventos relacionados (en inglés):

Imagen 2 - Línea de tiempo de campañas de Potao

Imagen 2 - Línea de tiempo de campañas de Potao

Dentro de las víctimas identificadas, los objetivos más valorables incluyen al gobierno ucraniano, entidades militares y una de las agencias de noticias más grandes de Ucrania. El malware fue también utilizado para espiar a miembros de MMM, un popular esquema Ponzi de Rusia y Ucrania.

Técnicas de Malware

Cuando los criminales cambiaron su foco desde atacar objetivos en Rusia a otros en Ucrania, comenzaron a enviar mensajes SMS personalizados a sus víctimas potenciales para conducirlos a páginas que alojaban el malware, disfrazándolas de sitios de rastreo postal.

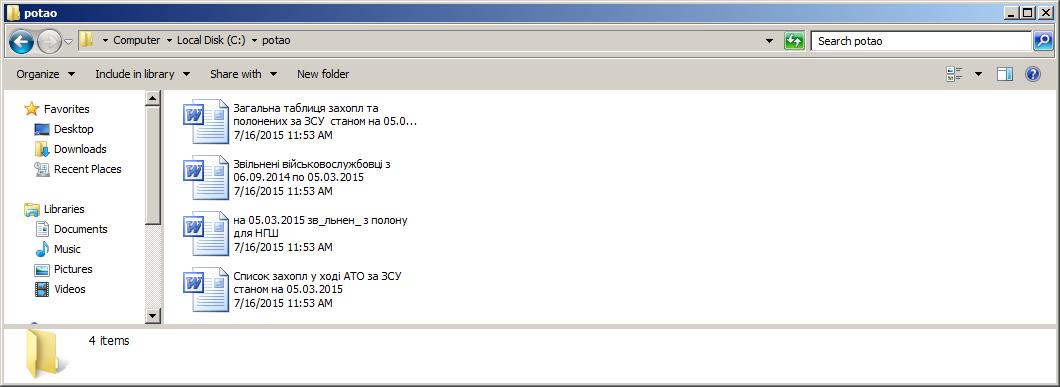

No hemos advertido que Win32/Poteo emplee ningún exploit ni que el malware sea particularmente avanzado desde lo tecnología. Sin embargo, contiene varias técnicas interesante para “realizar el trabajo”, como un mecanismo para lograr la propagación vía USB y también el hecho de disfrazar ejecutables como documentos de Word y Excel, como los siguientes ejemplos:

Imagen 3 – droppers de Potao con iconos de MS Word y nombres de archive utilizados en ataques contra objetivos importantes de Ucrania

Imagen 3 – droppers de Potao con iconos de MS Word y nombres de archive utilizados en ataques contra objetivos importantes de Ucrania

TrueCrypt Troyanizado

Es interesante que exista una familia de malware APT relativamente no ha llamado la atención en cinco años y también ha sido utilizada para espiar a objetivos gubernamentales y militares de Ucrania. Quizás el descubrimiento que llamó más la atención está relacionado con el caso cuando observamos una conexión con TrueCrypt, el popular software de cifrado de código abierto.

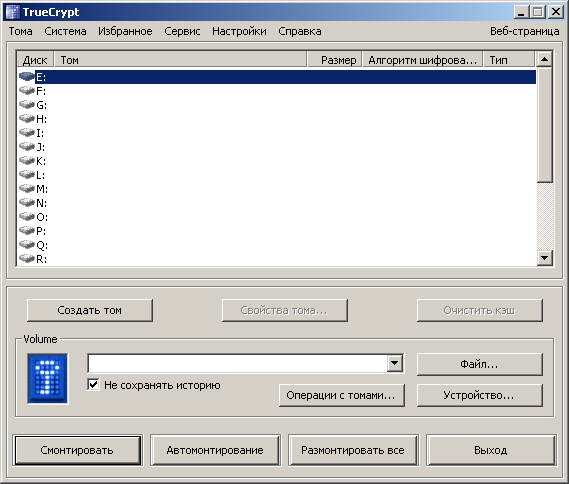

Descubrimos que el sitio web truecryptrussia.ru ha estado proveyendo de versiones modificadas del software de cifrado que incluía un backdoor para algunos objetivos seleccionados. Versiones “limpias” de la aplicación son entregadas a visitantes normales del sitio web (por ejemplo gente que no son del interés de los atacantes). ESET detecta el TrueCrypt troyanizado como Win32/FakeTC. El dominio ruso de TrueCrypt también era utilizado como servidor para el panel de Comando y Control (C&C) del malware.

Imagen 4 – sitio web ruso de TrueCrypt

Imagen 4 – sitio web ruso de TrueCrypt

La conexión con Win32/Potao, que es una familia de malware diferente a Win32/FakeTC, que este último fue usado para llevar a Potao a los sistemas de las víctimas.

De todos modos, FakeTC no es meramente un vector de infección de Potao (y posiblemente otro malware), sino que es un peligroso y funcional backdoor diseñado para extraer archivos desde los discos cifrados de las víctimas de espionaje.

Imagen 5 – Interfaz de TrueCrypt troyanizado

Imagen 5 – Interfaz de TrueCrypt troyanizado

Además de la selección de blancos (decidiendo a quién enviarle la versión troyanizada en lugar de la versión limpia), el código del backdoor contenía además varios disparadores que activaban la funcionalidad maliciosa de robo de información en caso que se trataran de usuarios de larga data de TrueCrypt. Estos fueron algunos de los factores que hicieron que el malware pasara desapercibido por tanto tiempo.

En el whitepaper que hemos publicado podrán encontrar tanto de Win32/Potao y Win32/FakeTC, incluyendo un análisis técnico del malware, descripción de plugins, vectores de infección, el protocolo de comunicación del C&C y otras campañas de propagación no mencionadas en este post.