En el Laboratorio de Investigación de ESET Latinoamérica analizamos a diario, una diversa cantidad de amenazas y códigos maliciosos que se propagan por el mundo y en particular en nuestra región. En más de una ocasión comentamos algunas de las tendencias que se ven en Brasil, dónde los troyanos bancarios tienen sus propias particularidades que hacen que difieran del resto del mundo. Win32/TrojanDownlaoder.Banload; es una familia de malware que se focaliza en evadir la detección de soluciones de seguridad y descargar otro código malicioso cuyo objetivo es robar información bancaria. Si bien hemos visto en entradas anteriores porqué los cibercriminales de Brasil se diferencian de los demás, aquí veremos cómo analizar una de estas amenazas

Banload

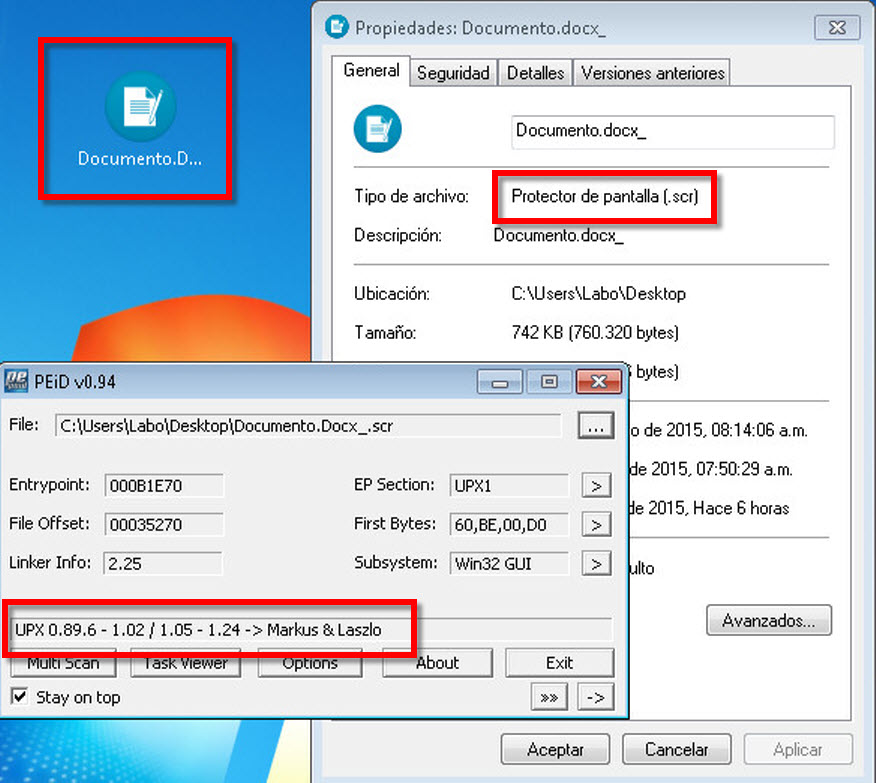

Muchos de estos códigos maliciosos se basan en implementar Ingeniera Social, ya que buscan hacer creíble para su víctima algún tipo de engaño. En particular esta amenaza simula ser un documento de ofimática, sin embargo cuenta con doble extensión .docx_.scr. Basados en esta información podemos asumir que al propagarse por correos electrónicos intenta hacerle creer al usuario que se trata de un documento de Word cuando en realidad es un ejecutable. Veamos el ejemplo gráfico donde veremos las propiedades del archivo, para ver su extensión real y si la amenaza se encuentra empaquetada, en este caso lo está con UPX (ventana de PEiD):

Desde las propiedades del ejecutable puede observarse la extensión real (.scr proveniente de screen saver o protector de pantalla), mientras que al analizar el archivo con PEiD puede verse que la muestra esta empaquetada con UPX la cual se puede desempaquetar para obtener la aplicación original.

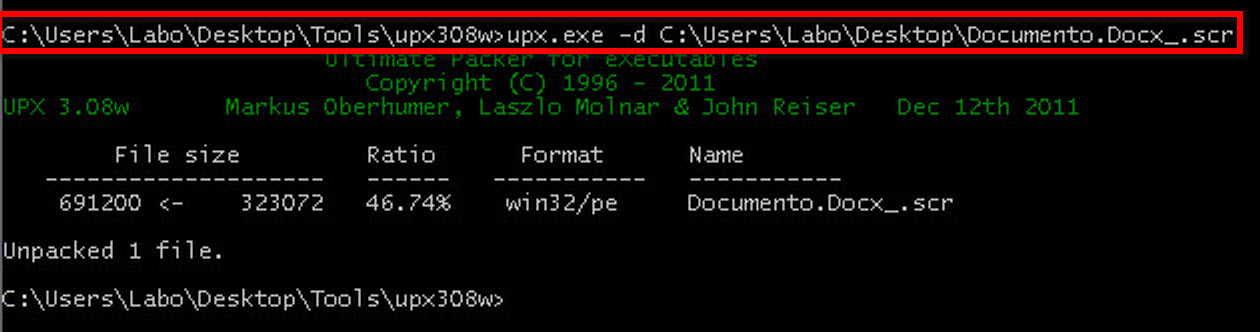

Para desempaquetar la muestra se logra con la ejecución del siguiente comando:

upx.exe –d [Archivo empaquetado.exe] ̶̶̶ (parámetro –d decompress)

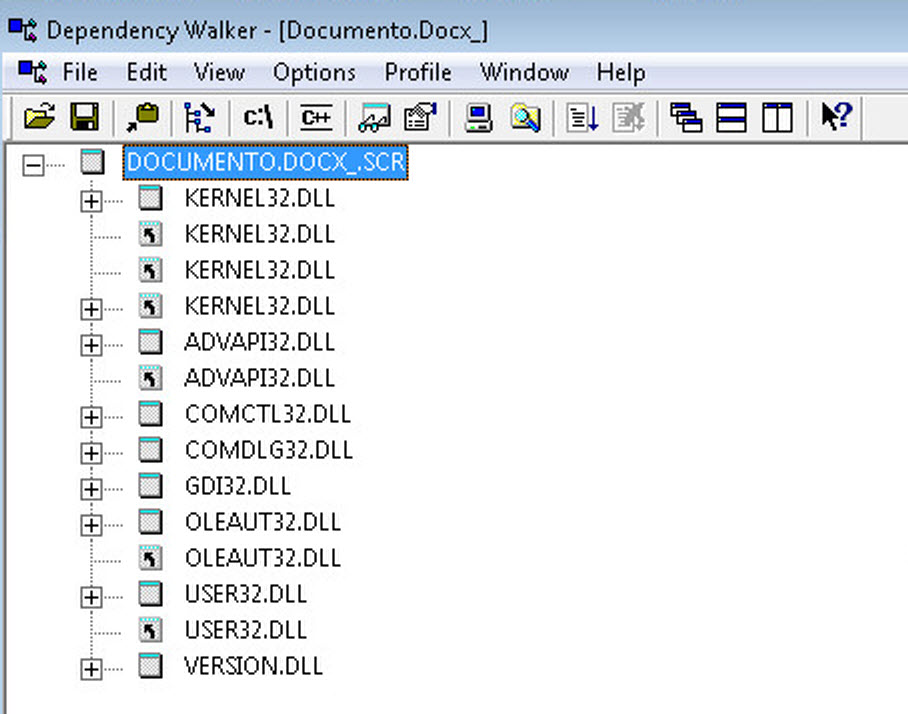

Una vez desempaquetada la aplicación maliciosa se determina que está programada en Delphi e importa las siguientes librerías DLL:

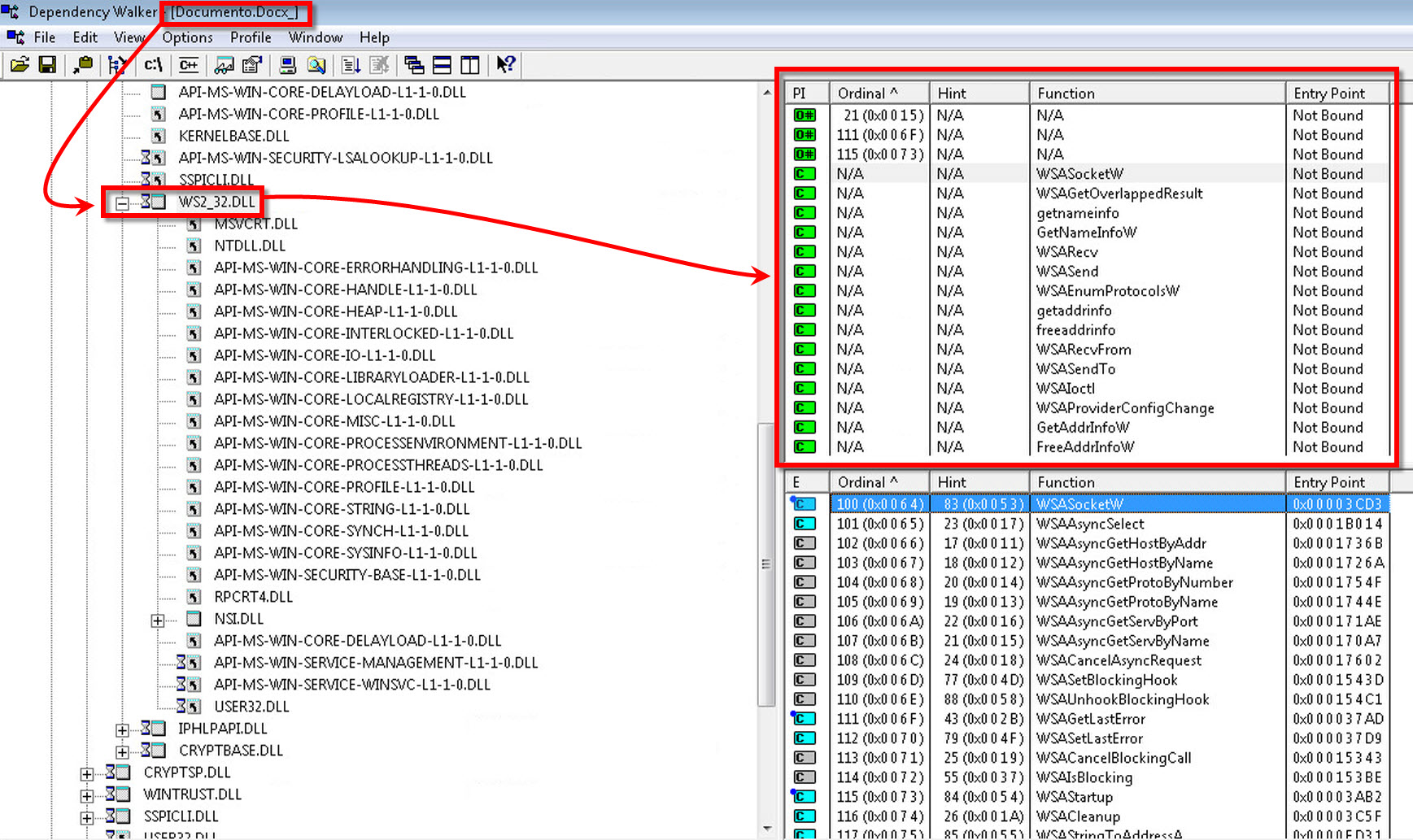

Indagando en las librerías que llama, se observa la llamada a la librería WS2_32.dll que es una de las que se encarga de las conexiones de red; veamos la captura de pantalla de este análisis con DependencyWalker:

¿Qué pasa cuando un usuario intenta abrir este archivo?

Lo que sucede al ejecutar esta amenaza es una conexión a Internet para tratar de descargar el segundo código malicioso, el payload que se encarga del robo de información bancaria.

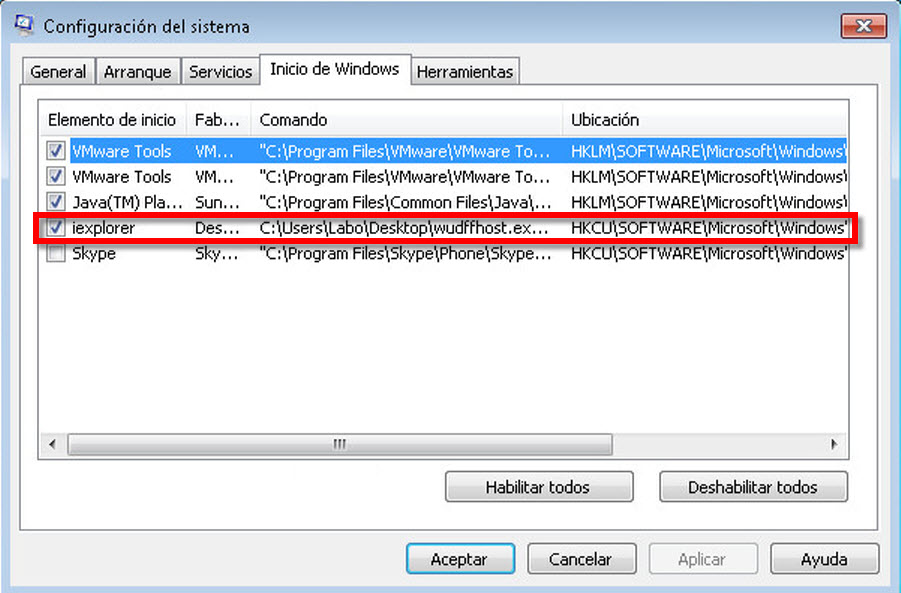

El banload se conecta a Internet para descargar el segundo malware, en este caso el ejecutable llamado wudffhost.exe (detectado por los productos de ESET como Win32/Spy.Banker.ABRS). Para persistir en el sistema crea una entrada en el registro (HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run) para iniciar la amenaza cuando arranque el Sistema Operativo; esto puede verse accediendo a :

Inicio -> Ejecutar -> msconfig

Esta segunda amenaza se encuentra empaquetada con “Thinstall” y fue desempaquetada con “UnThinstall”. Una vez desempaquetada la amenaza, se obtiene como resultado un archivo con extensión .dump, que no es otra cosa más que el ejecutable descomprimido y podría analizarse en un debugger para seguir obteniendo información mediante análisis estático o dinámico. Cabe remarcar que la extension .dump puede ser reemplazada a .exe, obteniendo como resultado el ejecutable desempaquetado.

En las strings del malware se encuentra la información necesaria para el registro del bot en la base de datos del atacante, tales como usuario, contraseña, tipo de base de datos y servidor donde registra a sus víctimas. A continuación veremos el ejemplo de esto en una captura de pantalla:

En este ejemplo podemos ver que el ciberdelincuente registra a sus bots en una base de datos remota. Toda esta información puede verse en las strings pero debemos remarcar que estos datos pueden ser utilizados de forma maliciosa por otro atacante. Por motivos de confidencialidad estos datos fueron ofuscados en la captura de pantalla; sin embargo conociendo esta información un atacante puede hacerse de esta base de datos que podría almacenar la información bancaria robada. En una investigación estos datos serían de gran aporte para desbaratar la campaña de robo de información.

¿Esta amenaza tiene relación con otros códigos maliciosos?

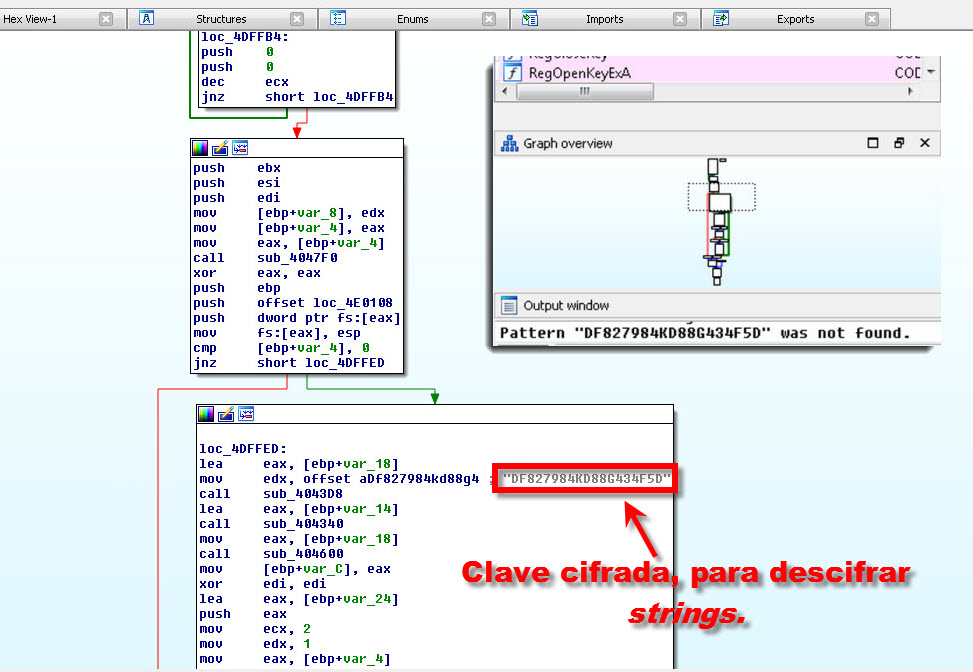

Analizando la información recolectada por el colega Matías Porolli en su investigación sobre malware CPL, notamos que una relación entre el malware analizado en esa investigación y el que estamos repasando en el presente post. Para corroborar esto, las strings del segundo malware descargado, se encuentran cifradas dentro del código en Delphi. Junto con estas también se encuentra su respectiva contraseña de descifrado; pero para poder descifrarlas se utilizó el mismo algoritmo implementado por Matías en su investigación. A continuación veremos una captura de pantalla de IDA para mostrar el sector donde se encuentra la contraseña cifrada, la cual se encarga de descifrar las strings:

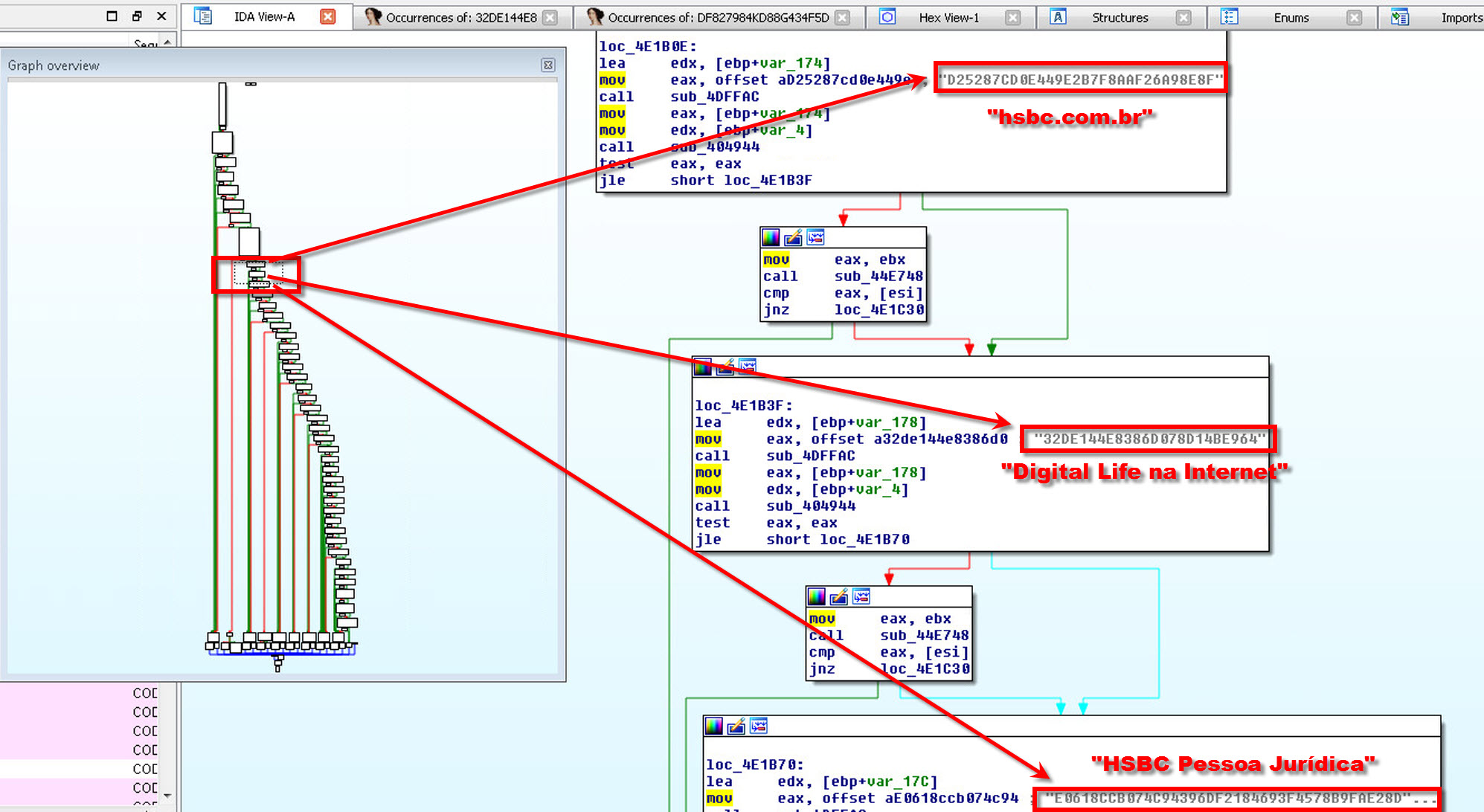

Una vez descifrada esta información se logra deducir el flujo de trabajo de la amenaza y para ello usaremos el siguiente ejemplo:

El análisis en IDA nos permite ver y deducir lo siguiente: una vez que se intente acceder a algún sitio bancario de los presentes en su lista de strings, la amenaza lo reconocerá y de esta forma actuará en consecuencia.

¿Cómo protegerse?

A lo largo de esta entrada vimos una amenaza de la familia Win32/TrojanDownloader.Banload que descarga otro código malicioso (familia Win32/Spy.Banker) para realizar el robo de información bancaria desde las máquinas de sus víctimas.

A través del análisis de estas amenazas pudimos identificar el patrón de trabajo de este código malicioso. No obstante es importante comprender que este tipo situaciones pueden prevenirse de forma proactiva.

Por supuesto que para protegerse de este tipo de amenazas es completamente necesario contar con una solución de seguridad instalada y actualizada constantemente. En este punto es fundamental comprender la importancia de la proactividad en las soluciones de seguridad ya que si por algún motivo no es detectado el downloader, seguramente sí se detectará la segunda amenaza descargada (en este caso la amenaza de tipo Banker). Aquí también es de suma importancia de las actualizaciones de la solución de seguridad; ya que esto permitirá mantenerse al día en cuanto a las nuevas variantes que puedan surgir de las amenazas.

Como vimos a lo largo de este post, y tal como recomendamos siempre, la educación del usuario debe acompañar a la tecnología de seguridad y es también es uno de los pilares fundamentales de la seguridad informática, dado que le permitirá identificar un engaño al usuario. Como hemos visto anteriormente, la Ingeniería Social siempre busca ir adaptándose para lograr los mejores resultados.

Teniendo en cuenta que este tipo de ataques buscan (y pueden) tomar por sorpresa a cualquier usuario desprevenido, es bueno recordar los principios de la Ingeniería Social:

- Todos quieren ayudar: Es una de las formas más efectivas utilizadas para un atacante para acercarse a su víctima; por ejemplo:

—Víctima: Necesito conseguir las contraseñas de mi pareja…

—Atacante: Yo puedo ayudarte, pero necesito que hagas algo antes…

- El primer movimiento hacia el otro, siempre es de confianza: Esto es fundamental para el atacante ya que de esta forma se genera empatía. Para esto puede valerse de información pública en Internet, por ejemplo:

—Víctima: ¿Nos conocemos?

—Atacante: Te veo siempre en el bar, vas todos los fines de semana (esta información estaba pública en los perfiles de redes sociales de la víctima; fotos, ubicación, comentarios entre otros)

- Evitar decir NO: Esto se encuentra ligado a los puntos anteriormente mencionados, siempre tratar de tener una “solución” aumenta las posibilidades de manipulación de su víctima, por ejemplo:

—Víctima: Necesito investigar a mi pareja… ¿puedes ayudarme?

—Atacante: Es muy complejo lo que necesitas, puedo tener problemas con la ley pero sé cómo hacerlo y te voy a ayudar.

- A todo el mundo le gusta que lo halaguen: A todo el mundo le gusta que resalten sus cualidades; es bueno estar atentos para conocer las intenciones que hay detrás de todos estos halagos, veamos el siguiente ejemplo.

—Atacante: Hey! Eres muy linda persona, pareces ser muy dulce también… no me parece justo que hayan publicado fotos intimas tuyas en Internet!!!

—Víctima: Muchas gracias, eres muy dulce por decirme eso… pero ¿qué fotos intimas? ¿Dónde?

—Atacante: Puedes verlas en www.link-malicioso-camuflado.com

—Víctima: Muchas gracias por decírmelo, seguro no son mías pero entraré para denunciarlas

Como vemos los principios básicos son identificables, por lo que recomendamos siempre estar atentos y precavidos. Como en la situación vista en esta entrada por ejemplo: ante la llegada de archivos sospechosos, estos deben analizarse mediante una solución de seguridad. . Y en caso de dudar sobre la procedencia de los mismos, no realizar ninguna acción que pueda llegar a comprometer la seguridad del equipo. Con estas medidas preventivas, y sin caer en la paranoia, los usuarios no deberían caer víctimas de ningún engaño que se valga de la Ingeniería Social.