Los responsables de Adobe tenían un buen motivo para publicar un parche de emergencia la semana pasada para su software Flash Player. Además de estar siendo explotado por grupos de delincuentes desde principios de junio, durante los últimos días se ha observado cómo esta vulnerabilidad está siendo incluida en exploit kits para conseguir infectar al mayor número de usuarios posibles con un ransomware. Veremos cómo funciona CryptoWall 3.0 y cómo protegerse.

Vulnerabilidad usada para propagar CryptoWall

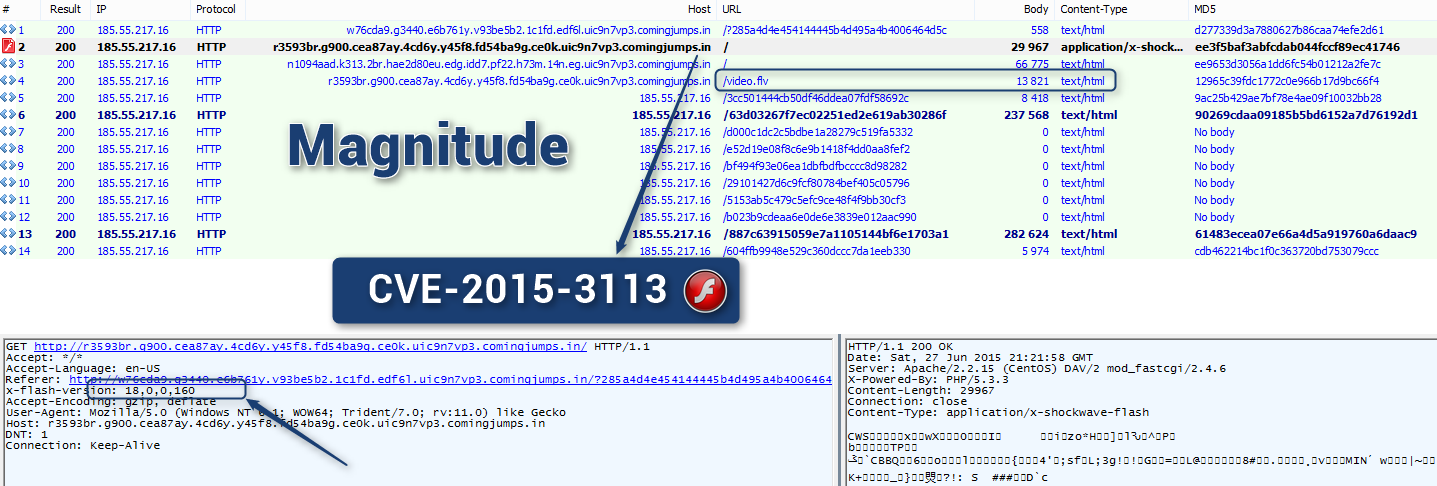

Durante el pasado fin de semana, el investigador francés Kafeine descubrió una muestra de malware que era utilizada para descargar e instalar variantes del ransomware CryptoWall en sistemas Windows. Esto representa que los grupos de delincuentes que se encargan de nutrir los exploit kits con nuevas vulnerabilidades a explotar tardaron solamente cuatro días en añadir el fallo de seguridad en Flash Player.

A efectos prácticos, esto representa una grave amenaza para aquellos usuarios que aún no han actualizado a la versión más reciente de este software. Recordemos que los exploit kits se utilizan para propagar amenazas de todo tipo, desde webs creadas por los delincuentes o webs legítimas que han visto su seguridad comprometida, incluyendo algunas que tienen una afluencia diaria de millones de visitas.

Orígenes de CryptoWall

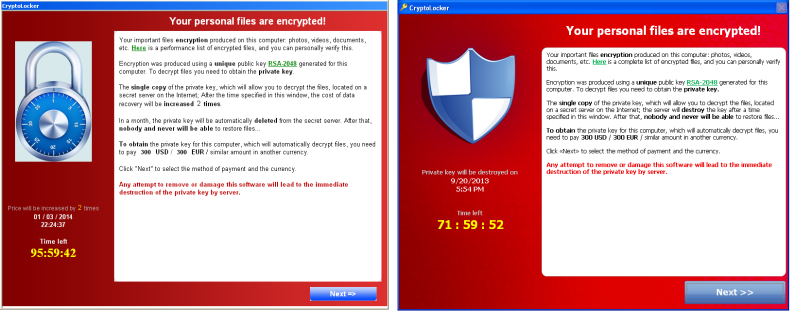

El ransomware conocido como CryptoWall fue analizado por primera vez en febrero de 2014, aunque investigaciones posteriores demostraron que estaba siendo distribuido por lo menos desde noviembre de 2013. Esto son pocos meses después de que CryptoLocker hiciera su aparición y se demuestra en las pantallas de bloqueo que lo imitaba claramente.

Su nombre también ha sufrido cambios a lo largo de su historia. Comenzó siendo conocido como CryptoClone por los investigadores que lo analizaron debido a su similitud con otras variantes. Posteriormente, sus creadores revelaron que lo habían bautizado como CryptoDefense para, a mediados de 2014, cambiar su nombre al que conocemos actualmente: CryptoWall.

Desde su creación ha sido una de las variantes de ransomware más extendida por todo el mundo. El FBI informó recientemente que se trata del más activo, ya que solo en el período que comprende abril de 2014 y junio de 2015, los ciberdelincuentes consiguieron obtener 18 millones de dólares de los 992 casos reportados únicamente en Estados Unidos.

Evolución y cambios en CryptoWall

CryptoWall ha sido también uno de los ransomware que más se ha ido adaptando con el paso del tiempo, cambiando sus vectores de infección y métodos de pago, entre otras características. Hasta ahora se conocen tres versiones diferentes, cada una con sus propias características y mejoras.

Como muchas variantes siguen haciendo hoy en día, uno de sus principales vectores de infección fue el envío masivo de correos electrónicos con ficheros maliciosos adjuntos o enlaces que conducían al usuario a la descarga del malware; el siguiente video muestra estas y otras técnicas de propagación del ransomware:

No obstante, los ciberdelincuentes que se encuentran detrás de estas campañas de propagación de CryptoWall se dieron cuenta de que el uso de exploit kits podría maximizar el número de sistemas infectados, puesto que el usuario tan solo debe visitar una web preparada para tal fin o una web legítima comprometida para infectarse, sin necesidad de descargar y ejecutar ningún fichero.

Durante los últimos meses se han utilizado diversos exploit kits, siendo Angler Exploit Kit y Magnitude Kit algunos de los más frecuentes. Asimismo, además de infectar a sus víctimas, permiten controlarlas remotamente desde centros de mando y control (C&C), pasando los equipos infectados a formar parte de una botnet.

Cifrado y pago del rescate

Cuando un usuario resulta infectado por CryptoWall resulta prácticamente imposible que no se dé cuenta de la infección. Nada más infectarse, se mostrará el siguiente mensaje (dependiendo del país en el que se encuentre la víctima es posible que se muestre una pantalla en el idioma del usuario):

Esta página avisa al usuario que sus ficheros han sido cifrados y que debe seguir una serie de instrucciones para recuperarlos. En realidad, el cifrado empieza una vez se ha mostrado este mensaje, cuando ya se ha establecido una comunicación entre el ordenador de la víctima y el servidor que utiliza el atacante para controlar todos los sistemas infectados.

En esta comunicación se envía la clave pública única para cada caso, utilizada para cifrar los datos. CryptoWall empieza a cifrar la información almacenada en el disco pasando por varias unidades, una tras otra, exceptuando aquellas que sean unidades de sistemas de almacenamiento ópticos como CDs o DVDs. El ransomware excluye ciertas carpetas para asegurarse de que el sistema sigue funcionando y el usuario puede leer sus mensajes.

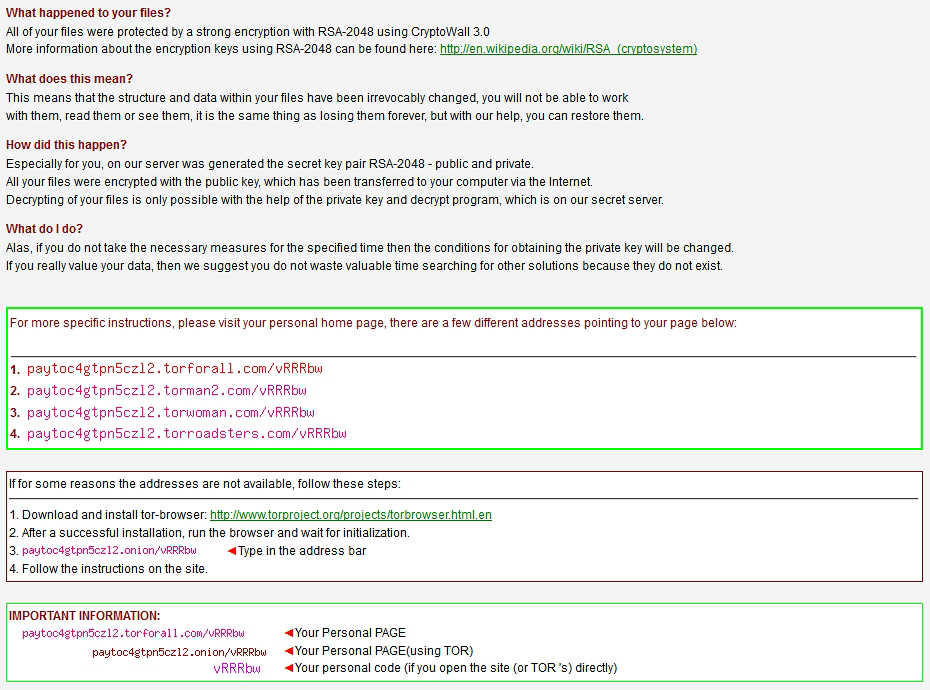

Asimismo, se le proporciona a la víctima una serie de enlaces a través de una pasarela a la red Tor, para así dificultar el rastreo de los delincuentes. La web con instrucciones que aparece en las versiones más recientes es similar a la que se muestra a continuación:

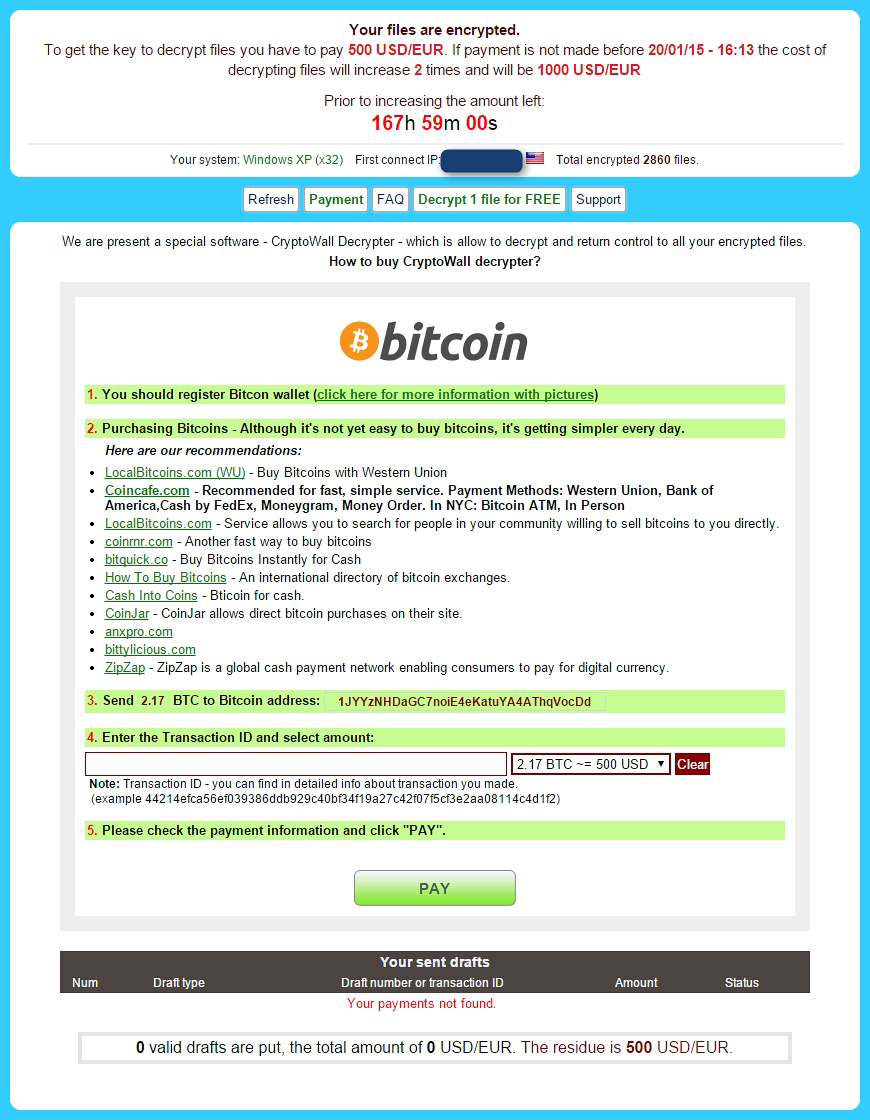

Respecto a la forma de pago, CryptoWall ha utilizado muchas diferentes durante el tiempo que lleva activo. Comenzó aceptando tarjetas prepagas como Ukash, MoneyPak o Paysafecard para ir aceptando progresivamente criptomonedas como Bitcoin o incluso Litecoin. Esta es una tendencia similar a la que han tenido otras familias de ransomware como Cryptolocker o CTB-Locker, pensada para dificultar el rastreo del dinero pagado como rescate.

Respecto a la cantidad solicitada, actualmente se suelen pedir 500 dólares, aunque se han visto casos en los que la víctima ha llegado a pagar varios miles de dólares para recuperar su información. Seguramente, el delincuente supo, tras una primera comunicación con la víctima, cómo de importantes eran los datos para esta y se aprovechó de ello pidiéndole una cantidad superior.

¿Es posible la recuperación de los datos?

Como en todos los casos de ransomware, la recuperación de los datos una vez estos han sido cifrados depende mucho de la variante. En algunas más antiguas de ciertas familias sí que ha sido posible el descifrado por el uso de una clave débil por parte de los delincuentes. También se han podido recuperar ficheros a partir de las copias de seguridad de Windows (si estas estaban habilitadas) o incluso utilizando herramientas forenses para restaurar los archivos borrados por el ransomware.

Sin embargo, lo más habitual actualmente es que los delincuentes se aseguren de que no existe manera alguna de recuperar los ficheros originales una vez estos han sido cifrados. Esto provoca que, si no se dispone de copias de seguridad actualizadas, se pierda información que puede llegar a ser muy valiosa.

Por eso, los mejores consejos que se pueden dar se basan en la prevención:

- Mantener actualizados los sistemas operativos, navegadores y aplicacionespara evitar que el ransomware pueda aprovechar agujeros de seguridad y se distribuya de forma masiva.

- Evitar abrir correos sospechosos no solicitados. Tanto si proceden de usuarios conocidos como desconocidos, es recomendable asegurarse de que la persona que ha enviado el correo realmente quería remitir ese fichero adjunto o enlace.

- Tener cuidado con absolutamente todos los archivos adjuntos a un e-mail o descargados desde un enlace, especialmente aquellos que vienen comprimidos en formato ZIP. Incluso los archivos aparentemente inofensivos, como los documentos de Microsoft Word o Excel, pueden contener un malware, por lo que es mejor ser precavido.

- La mayoría de los clientes de correo electrónico ofrecen la posibilidad dehacer visibles todas las extensiones de los archivos adjuntos recibidos. Desde ESET aconsejamos habilitar esta función para saber exactamente qué tipo de archivo se nos ha enviado.

- Disponer como mínimo de doscopias de seguridad actualizadas y cada una de ellas alojada en una ubicación diferente a la otra. Nuestra Guía de Backup te será de utilidad para esto.

- Activar el sistema de restauración de ficheros Shadow Copyde Windows para restaurar los archivos afectados por el ransomware a una versión anterior (en el caso de que estos últimos no se hayan visto afectados).

- Utilizar herramientas especializadas(como Anti Ransom o CryptoPrevent) para recibir alertas en caso de que un ransomware empiece a cifrar archivos, e incluso para evitar el cifrado de cierto tipo de ficheros en ubicaciones determinadas.

Conclusión

CryptoWall ha demostrado ser una de las variantes de ransomware más activas y que más ha evolucionado desde su origen. Esto ha provocado que el número de usuarios afectados siga siendo importante cada vez que los delincuentes lanzan una nueva campaña para conseguir nuevas víctimas.

La defensa contra el ransomware (y el malware en general) pasa por la prevención, pero también por la educación de los usuarios. Las técnicas utilizadas por los delincuentes son cada vez más elaboradas y es necesario reconocer los posibles vectores de infección para mantener a salvo la valiosa información que almacenamos en nuestros sistemas.

Sigue leyendo: Todo sobre Ransomware -guía básica y preguntas frecuentes