Para el análisis de malware, es importante estar actualizado con las nuevas herramientas que van surgiendo; por este motivo te mostraremos la nueva versión 6 de REMnux, una suite de aplicaciones que podrá serte útil en el estudio de distintos tipos de amenazas.

REMnux es una distribución gratuita de Linux, cuyo objetivo es ayudar a los analistas en el estudio de códigos maliciosos. Es recomendable para el análisis estático de ejecutables maliciosos y páginas web; incluye herramientas para el examen de los documentos sospechosos, como el caso de archivos Microsoft Office y archivos con extensión PDF que podrían ser algún tipo de malware.

Este sistema operativo está basado principalmente en la distribución de Ubuntu 14.04 LTS, siendo particularmente sencillo a la hora de su instalación y manejo. Por este motivo y por su arsenal de herramientas, es ampliamente utilizado en la comunidad –tanto por analistas principiantes como por profesionales de muchos años en el área.

Instalación

Veamos algunas opciones sencillas de cómo descargar este software e instalarlo.

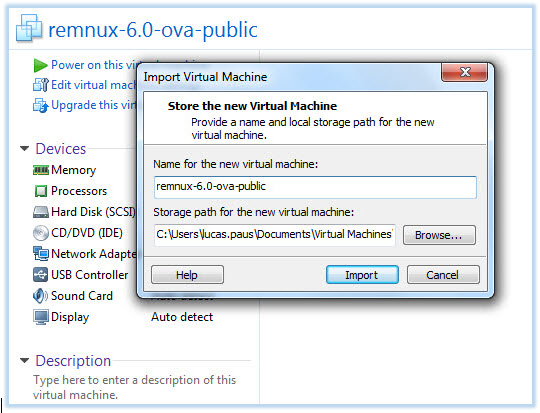

El primer modo que analizaremos, es ingresando en los repositorios oficiales y descargando la imagen que pesa 1,98Gb y cuyo hash es SHA-256 C26BE9831CA414F5A4D908D793E0B8934470B3887C48CFE82F86943236968AE6.

El archivo descargado tendrá una extensión OVA (Open Virtualization Format). Utilizando algún software de virtualización como VirtualBox o Vmware player podrás importar la imagen descargada, como te mostramos en la siguiente pantalla:

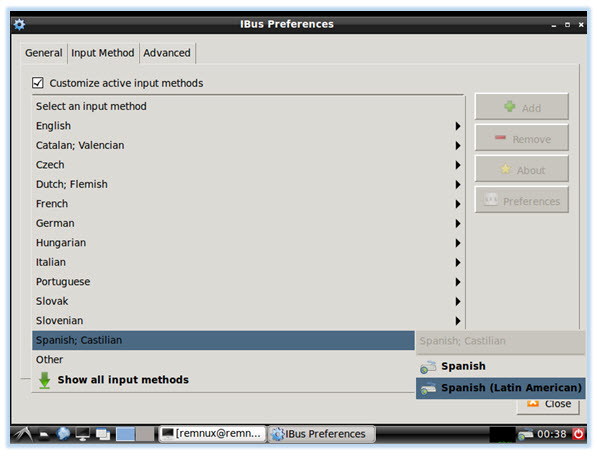

Al arrancar la máquina virtual verás que se encuentra configurada para utilizar con el teclado en inglés; si prefieres cambiar el idioma, te sugiero que lo actualices ingresando en la opción Preferences /keyboard Input Methods agregando el teclado en español o cualquier opción que desees:

De este modo ya tendrás configurada tu distribución; un poco más adelante detallaremos cómo actualizarla cada vez que esté disponible una nueva versión que corrija fallos y mejore su desempeño.

Si ya tienes tu versión de Ubuntu 14.04 con una arquitectura de 64bits, puedes utilizarla descargando las herramientas de REMnux ejecutando el siguiente comando desde la terminal:

usuario:~$ wget --quiet -O - https://remnux.org/get-remnux.sh | sudo bash

Este script demorará un tiempo en descargar e instalar las aplicaciones, el cual dependerá de la velocidad de descarga de red, pero con un ancho de banda adecuado será de unos 45 minutos aproximadamente.

Conectándose a Internet desde REMnux

Dado que la configuración por defecto es a través de NAT, la máquina anfitriona compartirá inmediatamente su conexión a Internet con el entorno virtualizado, es decir con REMnux de manera automática.

Sin embargo, en algunos casos convendrá utilizar otro tipo de topologías y poner al sistema de análisis como “host-only”; así no tendrá salida hacia afuera y solo se podrá comunicar en redes internas. De esta manera podremos ubicarnos entre medio de algunas comunicaciones, como por ejemplo entre el panel de control de un código malicioso y la máquina infectada, lo cual será muy útil para interpretar comandos enviados por el atacante a la PC víctima.

Actualizando los últimos detalles

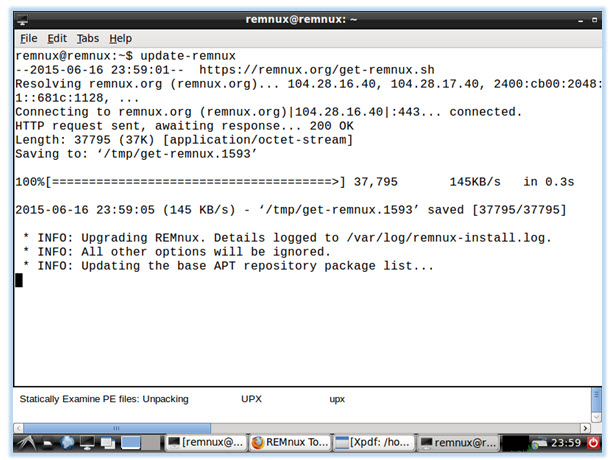

Para actualizar el sistema debes ejecutar en la terminal el siguiente comando:

remnux@remnux:~$ update-remnux

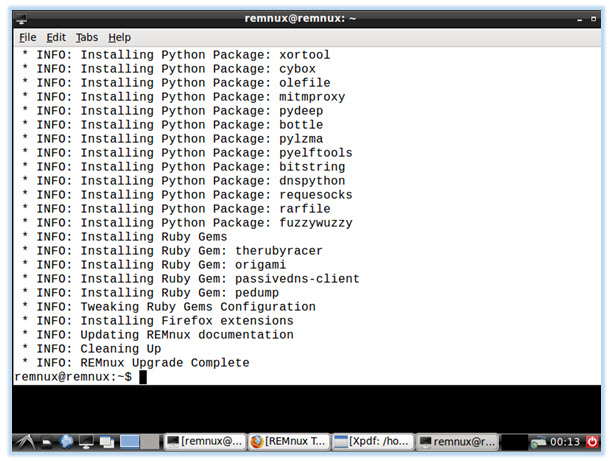

El proceso llevará unos pocos minutos y como verás en la siguiente figura, te indicará el estado de la actualización:

De esta forma, tus herramientas de análisis serán actualizadas arreglando algunos fallos, agregando funcionalidades y mejorando su funcionamiento. A partir de esta versión 6, REMnux es fácilmente actualizable y ya no será necesario reinstalar todo el sistema para futuras versiones.

Al finalizar las actualizaciones verás el siguiente mensaje:

Nuevas aplicaciones en la versión 6

Lenny Zeltser, el creador de la herramienta, nos comenta sobre las últimas aplicaciones agregadas y que no están disponibles en las versiones anteriores. Si no las conoces, a continuación incluimos una breve descripción:

- pedump, readpe.py: se utiliza para realizar un análisis estático de archivos ejecutables en plataformas de Microsoft Windows

- VirusTotal: interactúa con la base de datos VirusTotal desde la línea de comandos

- Nginx: servidor web que sustituye a Tiny, presente en la versión anterior

- VolDiff: compara imágenes forenses de memoria

- Rekall: herramienta forense para el análisis de memorias

- Reglas Yara: firmas para detectar características maliciosas en archivos

- Plugins OfficeDissector MASTÍN: para examinar los archivos basados en XML de Microsoft Office.

- Docker: ejecuta aplicaciones de manera aislada en el host local

- AndroGuard: analiza aplicaciones Android sospechosas

- vtTool: determina el nombre de la familia de malware de la muestra mediante una consulta a VirusTotal

- oletools , libolecf: analiza los archivos de Microsoft Office OLE2

- flujo TCP: examina el tráfico de red y archivos de captura PCAP

- py: realiza búsquedas de DNS pasivos utilizando la biblioteca PDNS

- CapTipper: examina el tráfico de red y archivos de captura PCAP

- oledump: examina los archivos de Microsoft Office sospechosos

- CFR: descompila archivos de Java sospechosos

- Decompyle ++: decompila Python

REMnux v6 también incluye las siguientes bibliotecas, con el fin de que los desarrolladores de software puedan usarlas para la construcción de nuevas herramientas de análisis de malware:

- Escritor COI: biblioteca de Python para la creación y edición de objetos OpenIOC

- Cybox: biblioteca de Python para analizar, manipular y generar contenido CybOX

- diStorm3, Capstone: bibliotecas de Python para desmontar archivos binarios

- Yara Biblioteca: Biblioteca de Python para identificar y clasificar muestras de malware

- olefile: biblioteca de Python para leer/escribir archivos de Microsoft Office OLE2

- PyV8: biblioteca de Python para motor de JavaScript

- OfficeDissector: biblioteca de Python de archivos de Microsoft Office sospechosos, basados en XML

- PDNS: biblioteca de Python para realizar búsquedas DNS pasivos

- Javassist: biblioteca de Java que ayuda con el examen de código de bytes de Java

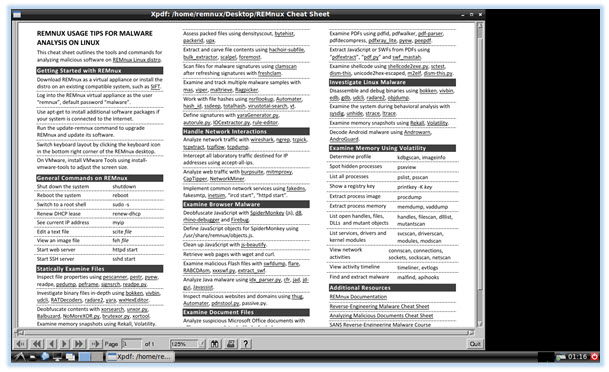

Una de las cosas que podrás ver al iniciar el equipo es su Cheat Sheet, en el cual te dejará ver una lista de trucos de la mayoría de las aplicaciones y cómo utilizarlas:

En futuras publicaciones te mostraremos cómo utilizar algunas de estas herramientas presentes en la suite, que serán muy útiles para el análisis de códigos malicioso y en investigaciones de análisis forense digital.