Hace poco, los investigadores de Avast descubrieron un troyano clicker de pornografía en la tienda Google Play Store, que se hace pasar por una versión oficial de "Dubsmash 2" y ya fue descargada más de 100.000 veces. A pesar de que esta aplicación que abre vínculos fraudulentos no provocó ningún daño directo en las víctimas (por ejemplo, no se dedica a robar credenciales), genera mucho tráfico de Internet y puede provocar que las víctimas cuyos planes telefónicos restringen el uso de datos deban pagar altas tasas de excedentes en sus facturas a fin de mes.

Menos de un mes después, los investigadores de ESET descubrieron muchas variantes falsas de esta misma aplicación Dubsmash que, de alguna forma, lograron llegar a la tienda Google Play oficial, y que usan los mismos íconos e imágenes de vista previa.

Aunque esta amenaza es completamente diferente a la que analizamos la semana pasada al hablar de scareware de la mano de falsas apps de Minecraft, ambos casos se asemejan en que lograron entrar Google Play Store sin ser rechazados.

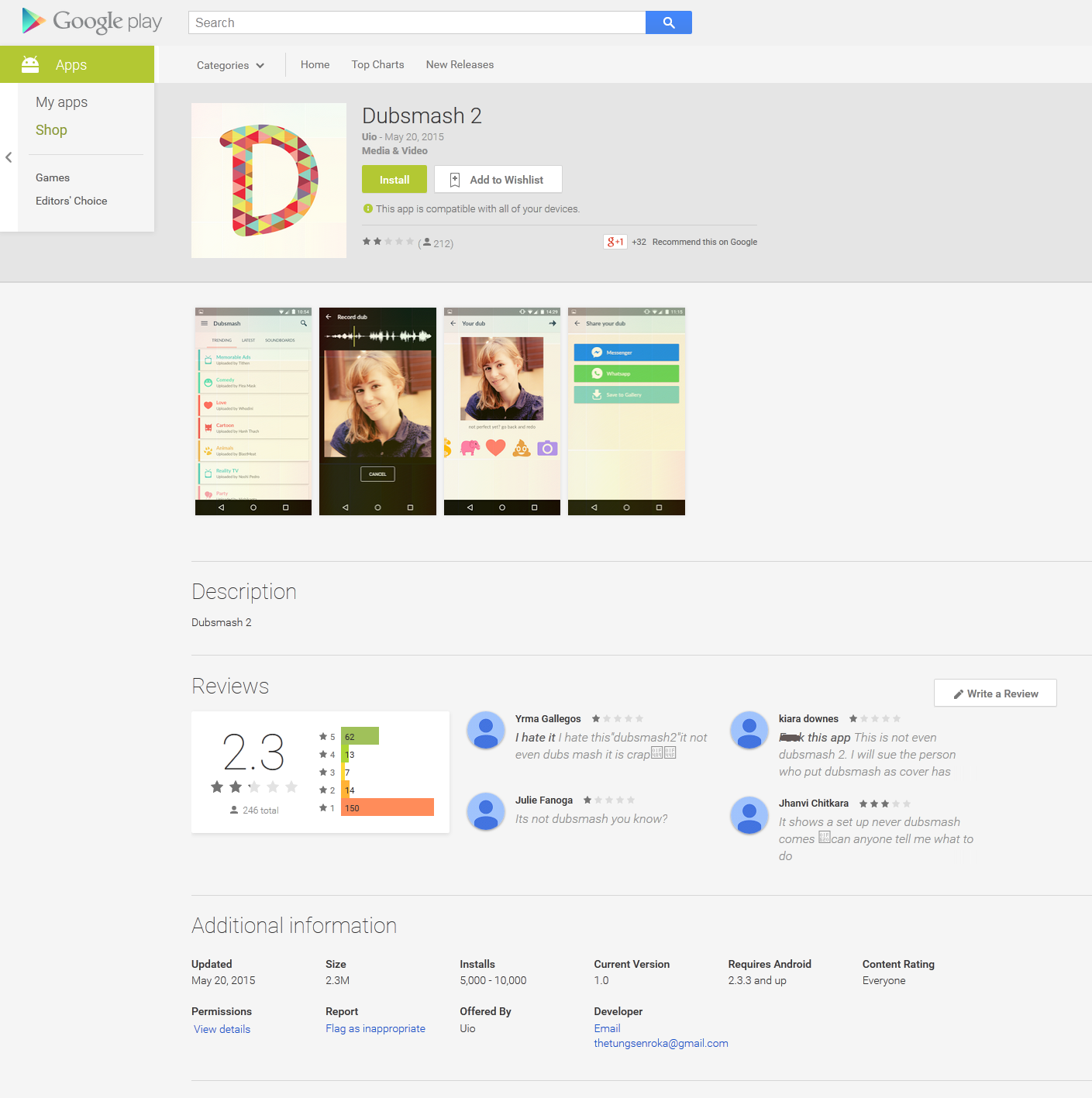

Dubsmash 2 falso en Google Play, disponible entre el 20 y el 22 de mayo

El último troyano Dubsmash 2 se subió a la tienda el 20 de mayo de 2015 y se quitó el 22 del mismo mes. Durante los dos días en que estuvo disponible para los usuarios, se descargó más de 5.000 veces. Una vez más, el malware empleaba la técnica de abrir páginas web y hacer clics aleatorios, idéntica a la utilizada en su versión anterior.

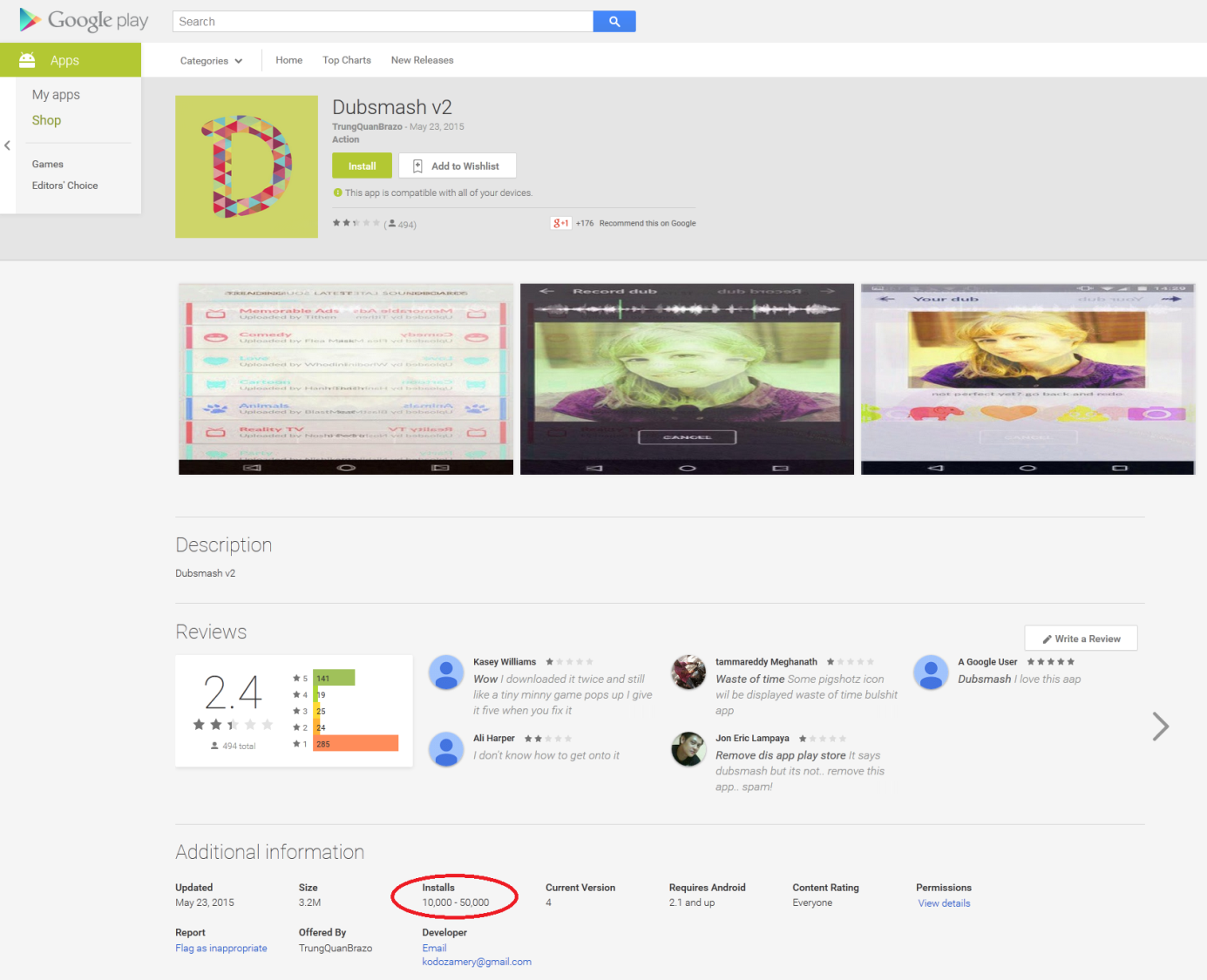

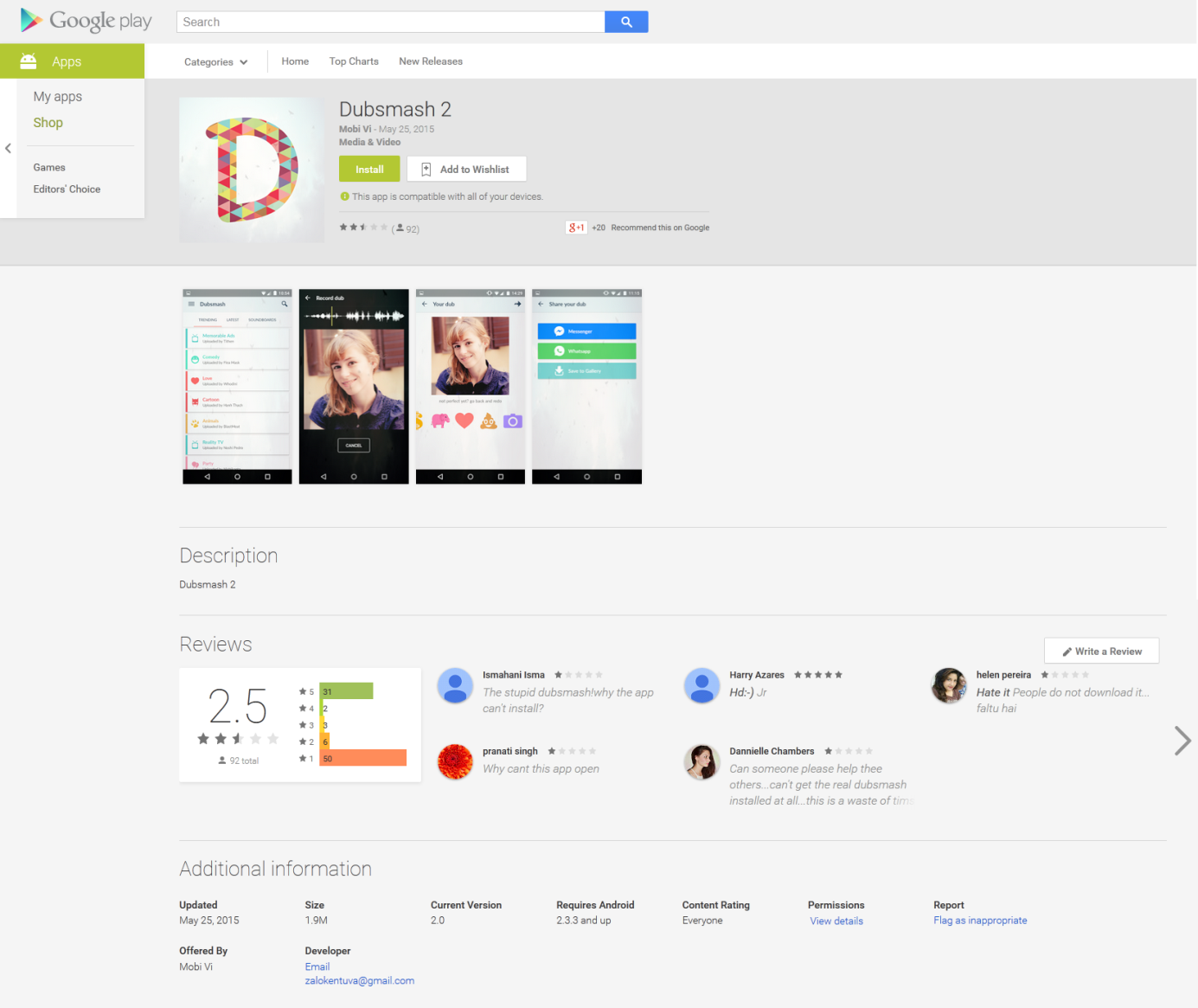

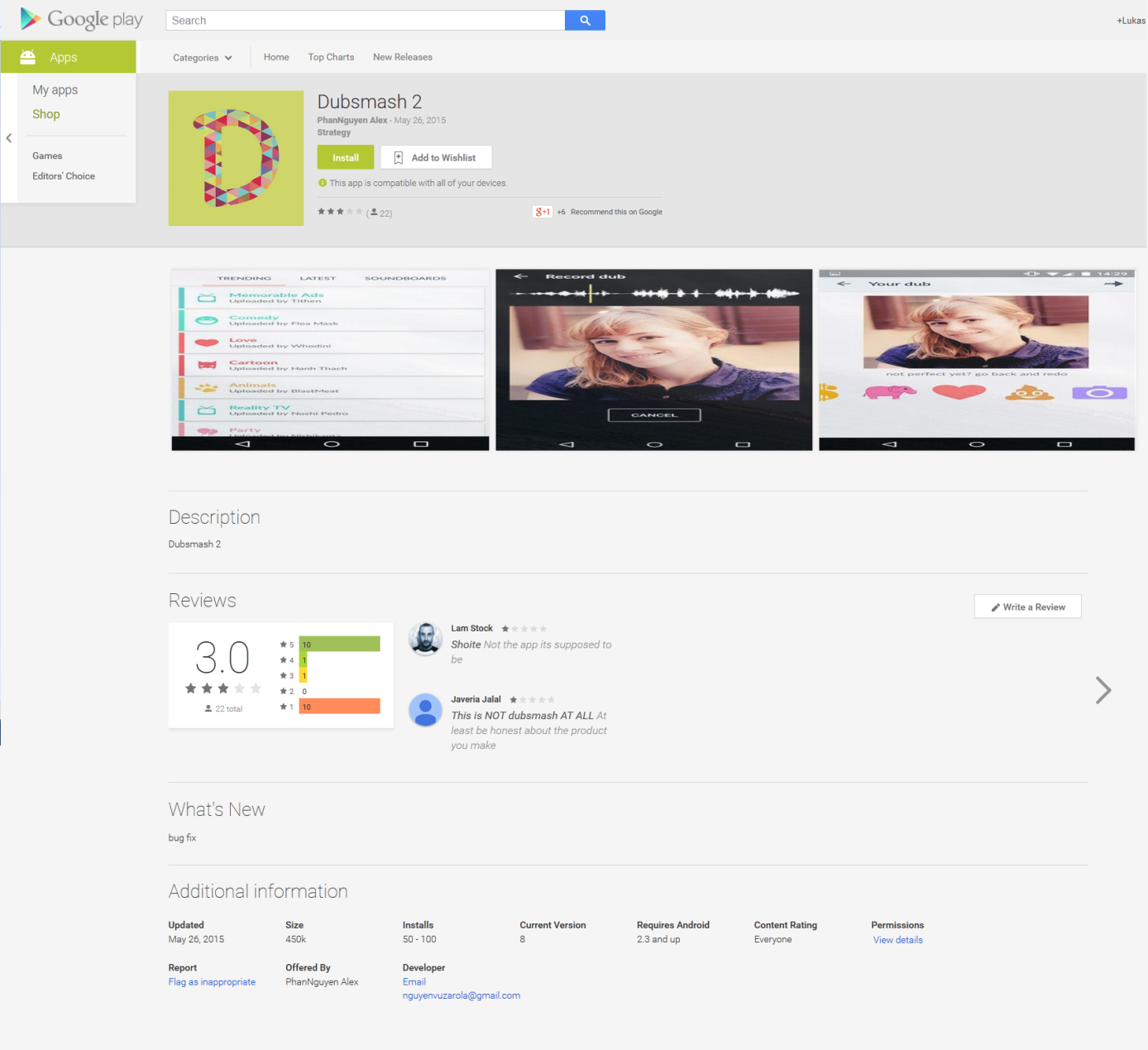

El creador del malware no esperó demasiado para subir a Google Play otra versión del troyano clicker de sitios pornográficos el 23 de mayo de 2015, la que se hacía pasar por Dubsmash v2. Luego de tres días, la aplicación ya se había descargado decenas de miles de veces. El 25 y 26 de mayo de 2015, Dubsmash 2 se subió a la tienda Play Store por cuarta y quinta vez, con el mismo código malicioso implementado. Es poco común que un malware se suba tantas veces a la tienda Play Store oficial con la misma funcionalidad en un período tan corto de tiempo.

Dubsmash v2 falso, 23 de mayo

Dubsmash v2 falso, 25 de mayo

Dubsmash v2 falso, 26 de mayo

El software de seguridad de ESET detecta esta amenaza como Android/Clicker Trojan. Las aplicaciones falsas se quitaron rápidamente de la tienda Play Store luego de nuestra notificación.

Troyano Android/Clicker quitado de Google Play

Tras realizar un análisis más profundo, descubrimos que estas cuatro aplicaciones no eran las únicas Dubsmash 2 subidas a Google Play Store. También encontramos otras cuatro que Google ya había quitado de la tienda en el pasado. ESET identificó 9 aplicaciones disponibles para descargar de la tienda, que en realidad eran troyanos clicker que se hacían pasar por Dubsmash 2.

Otras variantes de Dubsmash 2

Análisis

Tras la instalación, no se crea ningún ícono nuevo de Dubsmash en el dispositivo. El ícono o el nombre de la aplicación recién instalada no tienen nada que ver con la real. Casi siempre pretende ser un simple juego arcade o una aplicación del sistema. Al iniciar el programa, oculta su ícono de ejecución, pero aún así se está ejecutando constantemente en segundo plano, accediendo a páginas pornográficas para generar ingresos a través del fraude de clics.

Íconos de Dubsmash 2

La actividad maliciosa se acciona cuando el dispositivo cambia la conexión. No es difícil conseguir la dirección URL del servidor, ya que el desarrollador de la aplicación móvil esta vez no cifró las URL -se la puede encontrar dentro del código, como texto sin formato.

Sin embargo, se le hizo un cambio interesante a la última versión: esta vez, el código malicioso no se ejecutará si hay un software antivirus instalado en el dispositivo. El troyano verifica las aplicaciones instaladas; para ello, se basa en los nombres de los paquetes y los compara con los nombres de 16 fabricantes de antivirus. Los nombres de los paquetes se solicitan dinámicamente al servidor a través del protocolo HTTP, y se pueden actualizar con facilidad para incorporar otras aplicaciones antimalware.

Es posible que algunas soluciones antivirus no detecten el troyano durante el momento de su instalación, pero en muchos casos, pueden bloquear direcciones URL específicas si detectan que son maliciosas. En uno de los casos, el troyano usa exactamente el mismo servidor para comunicarse como lo hacía en una versión anterior del malware. El usuario debe sospechar cuando el dispositivo le notifica que se están solicitando datos a un servidor que ya fue bloqueado. Llegado este punto, debería desconfiar, ya que está ocurriendo algo fuera de lo común.

| Nombre del paquete |

|---|

| com.eset.ems2.gp |

| com.kms.free |

| com.avast.android.mobilesecurity |

| com.symantec.mobilesecurity |

| com.antivirus |

| com.drweb |

| com.cleanmaster.mguard |

| com.cleanmaster.security |

| com.avira.android |

| com.wsandroid.suite |

| com.drweb.pro |

| org.antivirus |

| com.s.antivirus |

| jp.naver.lineantivirus.android |

| org.antivirus.tablet |

| org.antivirus.tcl.plugin.trial_to_pro |

Si el dispositivo no tiene instalada ninguna de estas aplicaciones, se inicia la funcionalidad real de Dubsmash 2. En primer lugar, el troyano abre vínculos de páginas pornográficas que le solicita a su servidor. Estos vínculos se cargan cada 60 segundos en WebView, dentro de una ventana invisible, y se les aplica un patrón de clics aleatorio.

Conclusión

Al parecer, la tienda oficial Google Play Store sigue teniendo algunos puntos débiles, ya que se volvieron a subir las mismas aplicaciones maliciosas en forma reiterada y se siguieron ofreciendo a más de decenas de miles de usuarios por cuarta vez en tan solo un mes. El desarrollador del troyano utilizó indebidamente el nombre de una aplicación popular, descargada con frecuencia, para su propio beneficio económico. Les aconsejamos a los usuarios que lean los comentarios de las personas que ya descargaron la aplicación, incluso cuando no requiere ningún permiso que pueda resultar dañino o sospechoso, y que sigan estos 8 consejos para determinar si una aplicación para Android es legítima.

Más información

| Nombre del paquete | MD5 | Nombre de detección de ESET |

|---|---|---|

| com.mym.gms | BC72AD89E02C5FAA8FD84EBE9BF9E867 | Android/Clicker.M |

| com.jet.war | 8788B7C60BC9021A5F6162014D7BD1A6 | Android/Clicker.L |

| com.lh.screens | A2CCD03A1997F86FB06BD1B21556C30F | Android/Clicker.M |

| com.jet.sman | 6E20146EB52AEA41DB458F494C3ED3E6 | Android/Clicker.J |