Ha habido varios cibercriminales notables en los últimos años, pero solo unos pocos han decidido cambiar el sombrero negro por uno blanco.

En términos de hacking, los sombreros negros son usualmente los personajes malos, que atacan a víctimas inocentes, roban información personal y datos sensibles para obtener rédito económico y se mantienen en las sombras detrás de las redes corporativas -y mientras tanto, son eternamente perseguidos por las autoridades.

Los sombreros blancos, por el contrario, son los buenos. Son investigadores de seguridad que dedican su tiempo a encontrar vulnerabilidades e informar a las compañías y desarrolladores de los cambios que se necesitan hacer.

Por tal motivo, ha habido siempre una clara distinción entre los dos y hay varios de ellos en la escena de la informática actual.

Kevin Mitnick

Una vez descrito por el Departamento de Justicia de Estados Unidos como el "cibercriminal más buscado en la historia de Estados Unidos", Mitnick supuestamente accedió a las redes informáticas de algunas de las mejores compañias de tecnología y telecomunicaciones del mundo, incluyendo Pacific Bell, Fujitsu, IBM, Motorola y Nokia durante la década de 1990.

Su carrera empezó con un simple caso de la Ingeniería Social; se informó que tenía 15 años cuando se enteró de la manera de eludir el sistema de tarjetas perforadas de autobuses de la ciudad de Los Ángeles, encontrando boletos y haciendo que un conductor de autobús le dijera dónde podía comprar su propio billete.

Tras una persecución muy publicitada por el FBI, Mitnick fue finalmente arrestado en 1995 y confesó numerosos cargos como parte de un acuerdo de culpabilidad. Posteriormente, cumplió una condena de prisión (12 meses de prisión, tres años de libertad condicional supervisada) y fue puesto en libertad condicional en 2000.

Se dice incluso que se le mantuvo en solitario durante ocho meses debido a que las fuerzas policiales estaban convencidas de que él podía lanzar misiles nucleares a través de un teléfono público.

Hoy trabaja en su propia consultoría de seguridad informática, Mitnick Security Consulting, que pone a prueba las defensas de las empresas. También es orador y ha publicado tres libros.

Kevin Poulsen

Kevin Poulsen, conocido en línea como "Dark Dante", también fue bastante notorio en la década de 1990 por una serie de hacks que lo llevó a ser llamado el "Hannibal Lecter de los delitos informáticos".

El ataque más notorio de Poulsen fue cuando tomó el control de todas las líneas telefónicas de la estación de radio de Los Ángeles, KIIS-FM, de modo que él fuera la persona que hiciera el llamado número 102 para ganar el valor de un Porsche 944 S2.

Más tarde empezó a comprometer redes federales, desde donde robó información telefónica grabada, y esto le llevó a encabezar la lista de hackers más buscados del FBI durante un tiempo.

Después de ser capturado, finalmente Poulsen fue sentenciado a 51 meses de prisión y tuvo que pagar 56.000 dólares.

Desde entonces ha construido una exitosa carrera como periodista de investigación en seguridad. Actualmente es editor en jefe de Wired News y ha ayudado a hacer cumplir la ley con algunas investigaciones de ciberdelincuentes notables, entre ellos una que dio como resultado la identificación y detención de 744 delincuentes sexuales en la plataforma social MySpace.

Poulsen y Aaron Swartz codesarrollaron SecureDrop, el software de código abierto para comunicaciones seguras entre periodistas y fuentes.

Robert Tappan Morris

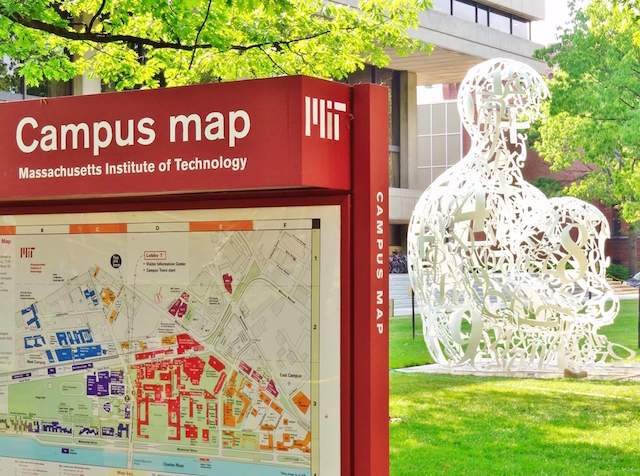

El experto en computadoras Robert Tappan Morris formaba parte del Departamento de Ingeniería Eléctrica y Ciencias de la Computación del Instituto de Tecnología de Massachusetts. Es mejor conocido por haber lanzado a Internet uno de los primeros gusanos informáticos, el gusano Morris, en 1988.

Lo hizo en el ámbito de seguridad del campus del MIT, pero esto no le impidió ser capturado, detenido y condenado a tres años de libertad condicional, 400 horas de servicio comunitario, y se le ordenó pagar una multa de 10.000 dólares. Se convirtió en la primera persona en ser condenada por violar la Ley de Abuso y Fraude Informático de los Estados Unidos.

Sin embargo, desde su liberación en 1994, Morris ha empezado a usar sus conocimientos para el bien, co-fundando la tienda en línea Viaweb (adquirida por Yahoo! en 1998 por 45 millones de dólares) y siendo fundador de Y Combinator.

Más tarde se reincorporó a la facultad en el Departamento de Ingeniería Eléctrica y Ciencias de la Computación y se convirtió en asesor técnico para Meraki Networks, antes de que la compañía fuera adquirida por Cisco en 2012.

Sven Jaschan

Sven Jaschan fue declarado culpable de escribir los gusanos Netsky y Sasser en 2004, cuando todavía era un adolescente. Estos virus fueron gran noticia, y se dice que fueron responsables de alrededor del 70 por ciento de propagación de malware a través de Internet en ese entonces.

Jaschan recibió una sentencia suspendida -fue unos días antes de cumplir los 18 años cuando fue detenido- y luego tres años de cárcel por sus crímenes. Posteriormente fue contratado por la empresa de seguridad alemana Securepoint en 2004, una decisión que causó gran conmoción en el momento, incluso causando que la firma perdiera negocios.

Leonard Rose

Leonard Rose fue declarado culpable del fraude electrónico de 1991, después de haber sido hallado culpable de robar códigos fuente de Unix de AT & T, así como de la distribución de dos programas de malware Trojan Horse que le permitieron acceder a numerosos sistemas informáticos de empresas en Estados Unidos.

Rose fue también acusado de ser el cabecilla del grupo de hacking Legion of Doom, que robó información de registro y otros detalles personales de varios sitios web en los años 1980 y 1990. El FBI finalmente se encontró con el grupo, pero sólo después del operativo “Operation Sundevil” en 1991, que al parecer implicó "50 agentes del Servicio Secreto armados hasta los dientes" entrando a hogares de cibercriminales en 14 estados diferentes. Bloomberg lo describió en su momento como "la represión más grande en delitos informáticos".

En años más recientes, Rose fundó y creó la lista de correo Full Disclosure, utilizado por muchas empresas para divulgar y detallar vulnerabilidades, y ahora parece trabajar como experto en seguridad de la empresa con sede en Nuevo México.