Desde el Laboratorio de Investigación y Educación de ESET Latinoamérica, hemos detectado un nuevo intento de estafa bancaria: un nuevo phishing afecta a un importante a entidad financiera de Chile.

Es curioso que esta conocida y vieja técnica siga siendo utilizada, lo que se debe quizá a su efectividad si se trata de robar información, y a la facilidad de montar este tipo de sitios fraudulentos. No obstante, dicha efectividad está relacionada con la falta de atención o desinformación de los usuarios que terminan convirtiéndose en víctimas del fraude, frecuentemente por no saber identificar adecuadamente a los enlaces engañosos.

Normalmente, toda campaña comienza con un correo electrónico que parece provenir de la entidad afectada en cuestión. Sin embargo, cambiar el nombre o la dirección de donde proviene es una técnica frecuente conocida como mail spoofing, utilizada para generar una relación de confianza con la víctima al hacerse pasar por una empresa conocida. Mediante este tipo de correos que redireccionan a sitios maliciosos y el uso de la Ingeniería Social, las víctimas suelen ingresar sus credenciales sufriendo un posterior robo.

A lo largo de este post iremos analizando las técnicas utilizadas y desarrollando consejos acerca de este tipo de incidentes.

Encontrando las diferencias

Podemos encontrar muchas diferencias entre un sitio fraudulento y el real: en el pasado, faltas de ortografía o fecha y hora estáticos en las imágenes eran comunes. Sin embargo, hoy en día es un poco más difícil encontrar este tipo de “errores” debido a que los atacantes buscan continuamente perfeccionar sus técnicas.

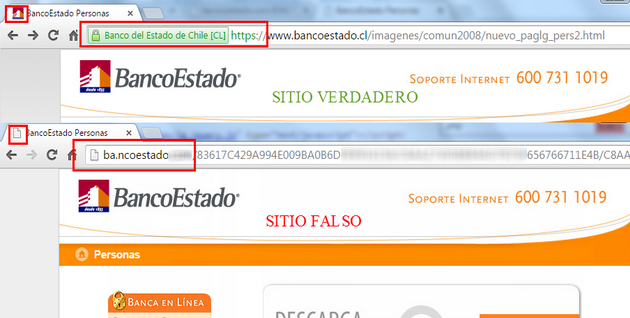

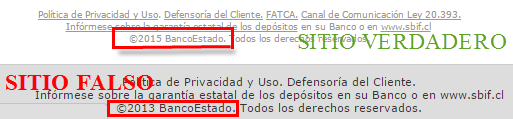

En esta campaña particular, encontramos algunas diferencias, que resaltamos en las siguientes imágenes:

Como podemos observar, el sitio fraudulento no posee ningún certificado, la cual es la primera forma de darse cuenta que este es un engaño -ya que ningún sitio transaccional debe funcionar sin un certificado válido y el uso del protocolo HTTPS. En este caso notamos dos diferencias más:

- Al parecer, el delincuente olvidó copiar el Flav.ico, el ícono que aparece en la barra de direcciones o en la pestaña, dependiendo el navegador

- La siguiente diferencia parece estar relacionada a la fecha en el cual se realizó la copia del sitio verdadero, es decir en el año 2013

Y ahora, las similitudes

Como podemos observar, los delincuentes utilizan un dominio similar al real, intercalando la posición del punto (“.”). El dominio falso ba.ncoestado sustituye al legítimo bancoestado. De este modo, se intenta engañar a los usuarios distraídos que lo leen rápidamente y creen estar en el lugar correcto.

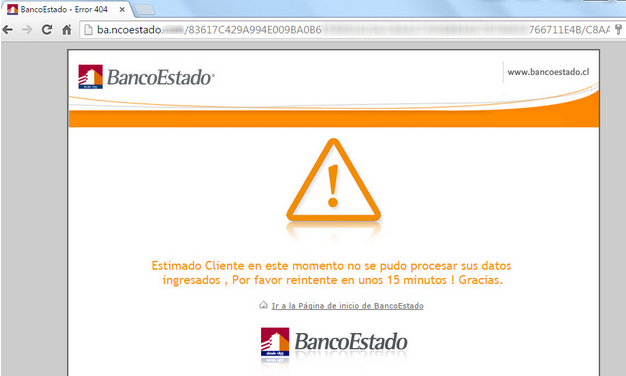

Si seguimos avanzando en las pantallas del sitio, e ingresamos credenciales aleatorias, podemos comprobar que el usuario y contraseña no son validados, y nos envía un mensaje de error para que reingresemos en el sitio luego de determinado tiempo.

En este punto, muchos otros portales (un tanto más seguros) podrían pedirnos un segundo factor de autentificación, como por ejemplo completar la totalidad de una tarjeta de coordenadas. Este no es el caso, seguramente porque los delincuentes no tuvieron en cuenta este vector o porque la entidad no lo utiliza.

La importancia de denunciar

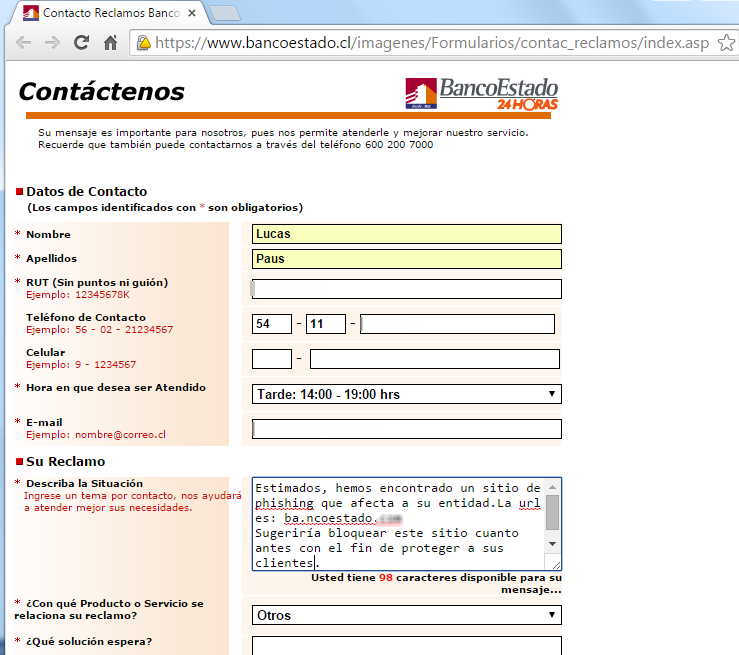

Una de las primeras medidas que deberíamos tomar cuando nos topamos con este tipo de incidentes sería advertir en forma inmediata a la entidad afectada, cuyo nombre e imagen se está impostando. También resulta muy útil denunciarlo en foros, páginas de navegadores y soluciones de seguridad, como por ejemplo la siguiente base de conocimiento destinada a productos de ESET.

De este modo, cooperaremos a una pronta desactivación del sitio y a que menos gente sea estafada en este tipo de portal fraudulento.

La siguiente imagen pertenece al formulario de denuncia de la entidad afectada.

Desde los laboratorios de ESET Latinoamérica tomamos la iniciativa de cooperar con la baja del sitio, poniéndonos en contacto con el ISP del sitio fraudulento y con la entidad afectada.

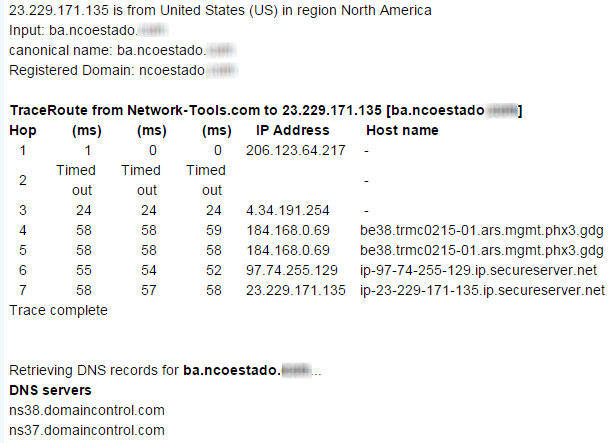

Teniendo la IP o el dominio del sitio del sitio de phishing, generamos una consulta que nos responda los DNS utilizados, el país de origen y en muchos casos un mail de contacto para los casos de este tipo de abusos.

La proactividad es una buena defensa

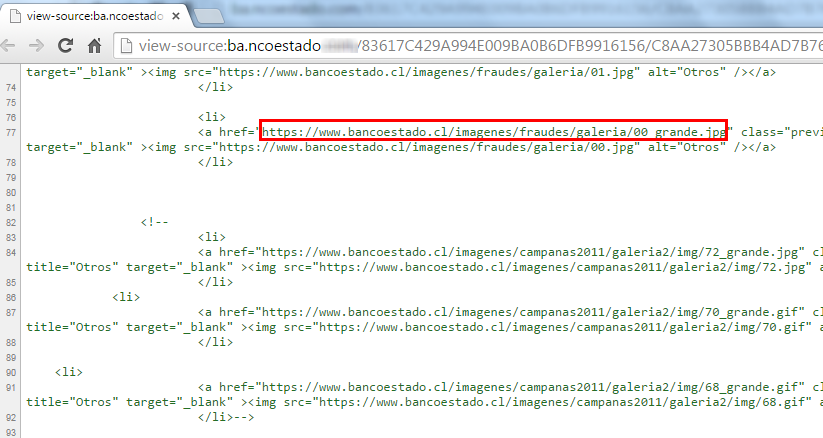

En la imagen siguiente si observamos el código fuente del phishing, podremos verificar cómo utiliza las imágenes directamente desde el sitio real. Como mencionamos anteriormente, este tipo de técnica puede ser utilizada para una detección proactiva si se utilizan técnicas hotlinking o analizando los refers en los servidores de la entidad afectada. De esta forma, se podrán generar alertas tempranas para el caso de la entidad afectada.

Normalmente, este tipo de ataques dura horas o en algunos casos días, y el ciclo de vida dependerá de si la entidad tiene un equipo de seguridad especializado en este tipo de casos, e incluso una detección proactiva. Dichas implementaciones disminuirían en gran parte y mitigarían este tipo de amenaza con el fin de proteger a sus usuarios.

Conclusión

Como especialistas de seguridad, creemos que con la educación y concientización de nuestros usuarios, sumada al uso de soluciones o productos de seguridad, este tipo de fraudes comenzará a decrecer, haciendo que en un futuro tengamos una Internet más segura.