Hace una semana publicamos nuestro Desafío ESET #29 y después de recibir muchas respuestas con la solución, Erick fue el primero en obtener la solución completa al reto. Además queremos felicitar a Emiliano, EzequielTBH, Esteban Calle, Mando Vzla, Juan Esteban Valencia Pantoja y Daniel Correa quienes llegaron a capturar la bandera de nuestro desafío y nos dieron en su comentario el proceso utilizado.

Para encontrar la solución, se tenían varias alternativas. Una de ellas la pueden encontrar en el blog de EzequielTBH, uno de nuestros lectores que encontró la respuesta completa. Una alternativa adicional para encontrar la solución puede ser utilizando dos herramientas sobre las cuales ya hemos escrito: Regshot y Cuckoo.

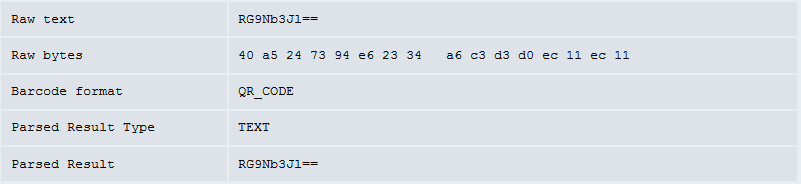

Pero antes de utilizar alguna de estas herramientas es necesario llegar hasta el archivo ejecutable, para lo cual se debe descomprimir el archivo. En este caso vamos a decodificar el código QR para ver de qué se trata.

Si tomamos el texto en base64 y lo decodificamos, nos encontramos con la clave para descomprimir el archivo: DoMore. Con esto se obtiene un archivo ejecutable, que como bien mencionan en uno de los comentarios del Desafío es detectado como malicioso, de ahí nuestra sugerencia de utilizar una máquina virtual para nuestros análisis.

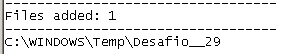

Utilizando Regshot, nos podemos dar cuenta que al momento de ejecutar el archivo Desafio__29.exe se crea un nuevo archivo en la ruta C:/Windows/Temp con el nombre Desafio__29

Si bien no tiene extensión, al mirar la cabecera de este archivo nos damos cuenta que es un archivo .doc, el cual si abrimos podemos notar que nos pide permisos para ejecutar una macro. Este tipo de comportamiento malicioso, si bien es bastante viejo, lo hemos encontrado nuevamente en campañas de propagación de malware en la región, pero principalmente en México.

Si bien no tiene extensión, al mirar la cabecera de este archivo nos damos cuenta que es un archivo .doc, el cual si abrimos podemos notar que nos pide permisos para ejecutar una macro. Este tipo de comportamiento malicioso, si bien es bastante viejo, lo hemos encontrado nuevamente en campañas de propagación de malware en la región, pero principalmente en México.

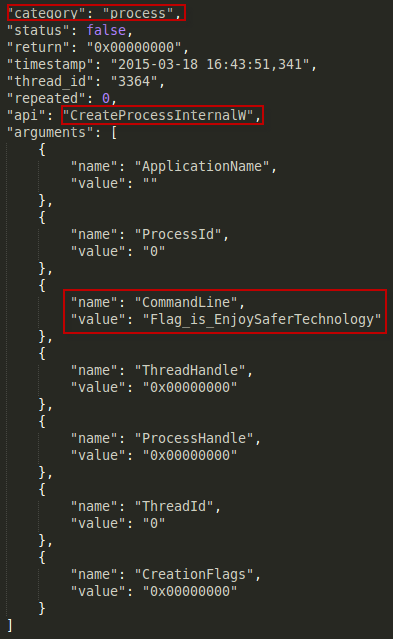

Nuestro siguiente paso, sería extraer la macro y analizarla para lo cual una herramienta como OfficeMalScanner nos puede resultar muy útil. Otro alternativa que podemos tomar es utilizar Cuckoo para analizar el archivo con el modulo DOC y encontrar cuál es el comportamiento al tratar de ejecutar este archivo.

Si analizamos las diferentes acciones realizadas por este archivo .doc encontramos que en algún momento trata de crear un nuevo proceso en el sistema. En este caso, este nuevo proceso tiene un nombre bastante particular: Flag_is_EnjoySaferTechnology.

Son múltiples las alternativas que se pueden utilizar para el análisis de este tipo de archivos con comportamiento malicioso, esto se puede notar en la diversidad de soluciones que encontramos en los comentarios que recibimos de nuestros lectores.

Esperamos que nuestro Desafío ESET resultara entretenido y ayude a practicar algunas habilidades necesarias relacionadas con el análisis de comportamientos maliciosos. Los esperamos en el próximo reto para seguir poniendo en práctica algunas herramientas y conocimientos relacionados con la seguridad informática.