Muchos de nosotros hemos leído acerca de la estenografía, la cual es definida como el arte en la ocultación de mensajes, pero ¿sigue siendo funcional esta milenaria técnica?

Actualmente el estegoanálisis estudia la detección de mensajes ocultos en diversos medios como protocolos TCP, telofonía IP, videos, archivos de sonido o documentos de texto o simplemente un texto plano. En muchos casos de terrorismo y narcotráfico se ha detectado que los delincuentes utilizaban mensajes con técnicas de estenografía para guardar su información, pasando por alto a las agencias de inteligencia y de ciberdelitos. Otro uso poco ético y que cada año tiene un mayor impacto está vinculado a la fuga de información en entornos corporativos.

¿Esteganografía o criptografía?

Si bien la esteganografía se confunde erróneamente con la criptografía, lo cual es lógico ya que ambas son técnicas que protegen la confidencialidad de la información, ambas se diferencian entre sí por la forma en que logran su objetivo. La esteganografía tiene como principal diferencia la intención de que ni siquiera se perciba la información oculta, para que de este modo permanezca segura.

Existen distintas técnicas de ocultar la información en diversos medios; la mayoría se basa en sustituir el bit menos significativo del mensaje original por otro que contenga el mensaje oculto.

Naturalmente, la información que se almacene de forma camuflada en los archivos tendrá un tamaño limitado por la capacidad del archivo visible, es decir que la información oculta no podrá superar a la magnitud de la información visible, logrando de esta manera pasar completamente desapercibida.

La esteganografía y las comunicaciones

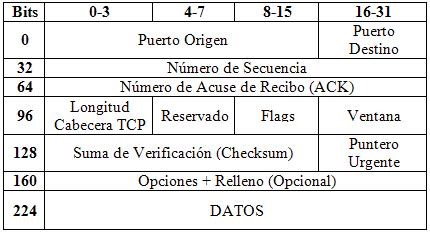

Dentro del mundo de Internet el protocolo TCP/IP es el más utilizado, y es perfecto para crear canales encubiertos de comunicación, debido a que a través de las cabeceras de los paquetes se pueden enviar datos relevantes para dos organismos que concuerde con el protocolo encubierto.

Usando esta técnica es posible camuflar datos en peticiones de conexión, conexiones establecidas y comunicaciones intermedias, las cuales serán el sustento para los mensajes ocultos sin despertar ningún tipo de sospecha.

Este tipo de esteganografía ya fue visto repetidas veces en los últimos años, en algún malware como fue el caso del gusano Waledac, o en nuevas variantes de Zeus o Lurk, con el fin de complicar la tarea a los analistas de malware para así poder extender su ciclo de vida.

La esteganografía en el hogar: cómo camuflar un archivo de texto en una imagen

Una de las técnicas más utilizadas para el uso hogareño está ligada a enmascarar el backup de claves o información valiosa en una imagen. Este tipo de práctica es muy útil a la hora de preservar la información de una posible intrusión, en la que el atacante una vez dentro del sistema tendría un fácil acceso a los archivos, pero difícilmente podría llegar a encontrar la información enmascarada dentro de ellos.

En este caso explicaremos cómo camuflar un archivo de texto dentro de una imagen. Para hacerlo se necesitan básicamente tres elementos:

- Una imagen en donde ocultar la información

- Un archivo de texto, en el cual se encuentren las claves o información valiosa a resguardar

- Una aplicación de esteganografía

Para comenzar seleccionamos la imagen. Es aconsejable que sea alguna que no llame la atención y que sea fácilmente recordable. La siguiente es la que utilizaremos como ejemplo:

Luego se debe generar un archivo de texto como por ejemplo un .txt o .doc conteniendo la información importante a camuflar, como agendas, contraseñas o certificados.

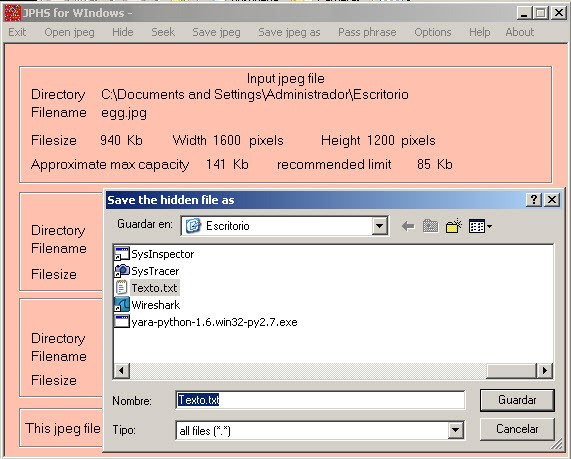

Con respecto a la aplicación esteganográfica, existen muchísimas pero en este caso mostraremos el proceso con JPHS para Windows. Normalmente el proceso es sencillo y estándar, en términos generales las operaciones serían las siguientes: inicialmente se carga la imagen y el texto a ocultar.

La aplicación indica que el tamaño de nuestra imagen es 940kb y el máximo del archivo a esconder que podremos utilizar en este caso es de 141kb, el cual es bastante grande teniendo en cuenta que se trata de un archivo de texto plano.

El siguiente paso es ingresar una contraseña, y naturalmente, es recomendable que sea una fuerte y segura con una combinación de letras en mayúsculas, minúsculas y algún número o símbolo.

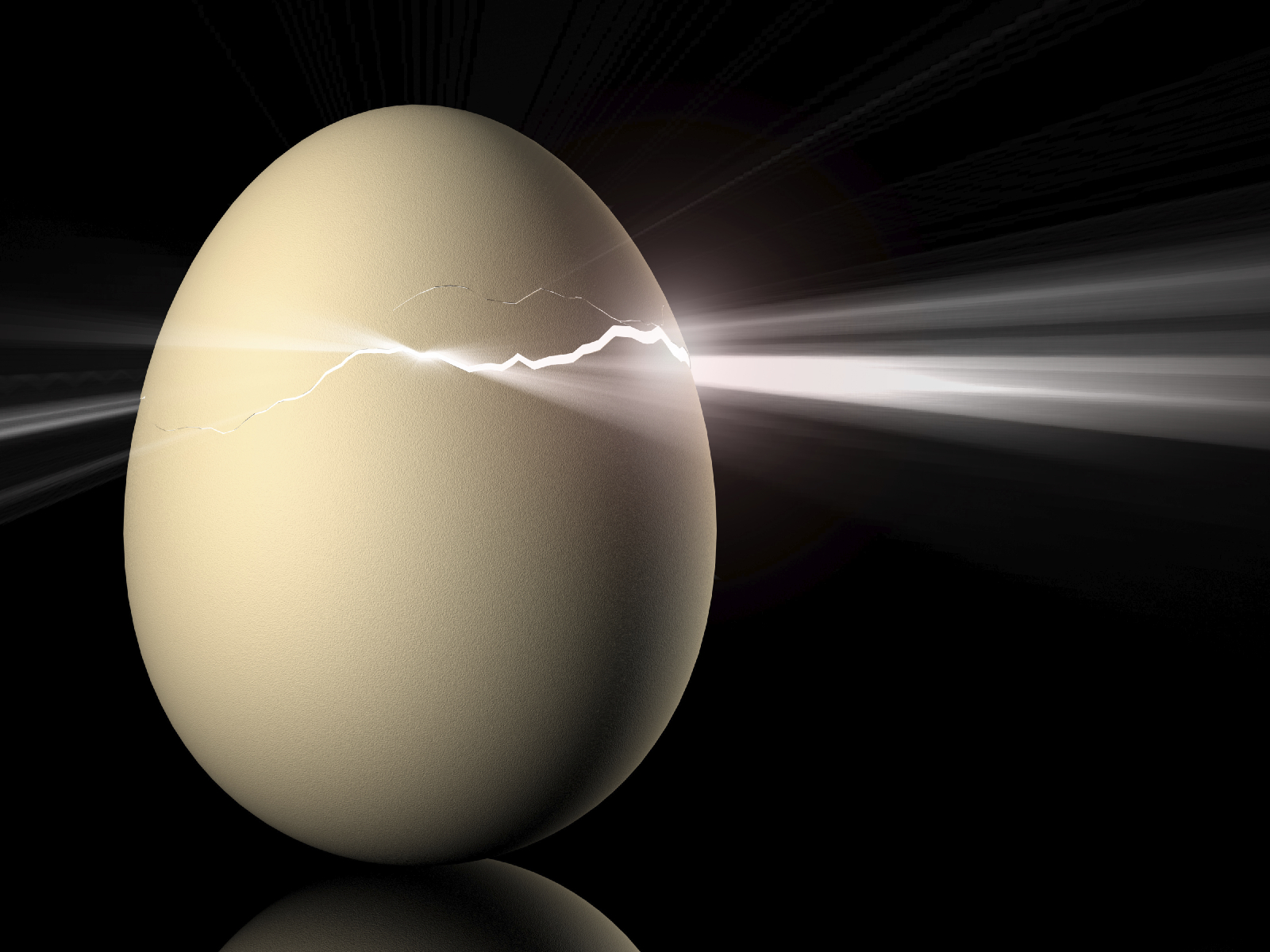

Finalmente, se guarda la imagen con texto oculto con un nombre distinto ya que visualmente nos será imposible detectar la diferencia con la imagen inicial. De esta forma la información permanecerá oculta, y aunque el archivo de imagen esté a la vista, el atacante o intruso solo percibirá una imagen de algún buen recuerdo.

Para recuperar nuestra información, la aplicación nos guiará por el camino inverso, es decir, inicialmente cargamos la imagen, ingresamos la contraseña y finalmente, exportará el archivo de texto con la información valiosa.

Como mencionamos anteriormente, este tipo de procesos en general se repite con todas las herramientas, por lo tanto cuando se trabaje sobre archivos de videos o de música los pasos serían similares.

Como es de esperar, los archivos utilizados son ciento por ciento funcionales, al igual que lo eran antes de cargar la información oculta, por lo cual sería interesante reflexionar sobre cuántos archivos que habitualmente vemos, escuchamos o compartimos en redes sociales tienen mensajes ocultos. Y por otro lado, la importancia que puede tener este tipo de técnicas a la hora de resguardar datos con el fin de mejorar la confidencialidad de la información.