En entradas anteriores hemos visto diversas metodologías para análisis de códigos maliciosos, como también diferentes herramientas para análisis. En esta oportunidad veremos CapTipper, una muy práctica que facilita la lectura de tráfico malicioso en una red.

Los sniffers son programas que permiten el análisis de red ante alguna eventualidad, análisis de malware o para monitoreo. Debido a que es capaz de colocar la interfaz de red en modo promiscuo, esto hace posible capturar tráfico de red. Las capturas pueden ser almacenadas en archivos de extensión .pcap, los cuales contienen absolutamente toda la información que se registró en la red y el tiempo que estuvo activo el sniffer -este archivo es, precisamente, el que auditaremos con la herramienta.

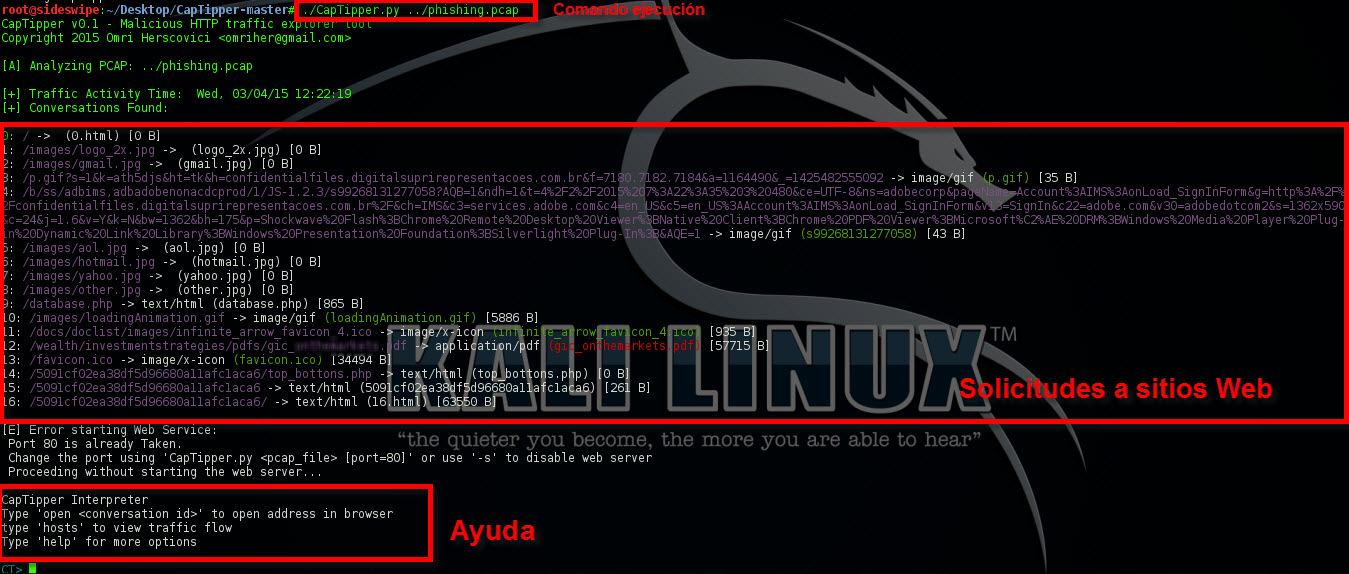

CapTipper es una tool hecha por Omri Herscovici en Python, con la finalidad de analizar estos archivos de capturas (.pcap). Una vez descargada de su sitio, debe descomprimirse y ejecutarse con Python, tal como se muestra en la siguiente captura de pantalla:

Como pueden ver en el segundo recuadro color rojo, la herramienta encuentra las conexiones realizadas a los diferentes sitios. Esto suele ser útil en análisis de códigos maliciosos, ya que si intenta descargar otro ejecutable de algún sitio, o si el malware es de tipo botnet que se reporta a su panel de control web, visualmente es más fácil de encontrar esta conexión. Mientras que en el último recuadro color rojo, vemos algunos comando permitidos por la herramienta para obtener ayuda en la sintaxis de comandos.

Como pueden ver en el segundo recuadro color rojo, la herramienta encuentra las conexiones realizadas a los diferentes sitios. Esto suele ser útil en análisis de códigos maliciosos, ya que si intenta descargar otro ejecutable de algún sitio, o si el malware es de tipo botnet que se reporta a su panel de control web, visualmente es más fácil de encontrar esta conexión. Mientras que en el último recuadro color rojo, vemos algunos comando permitidos por la herramienta para obtener ayuda en la sintaxis de comandos.

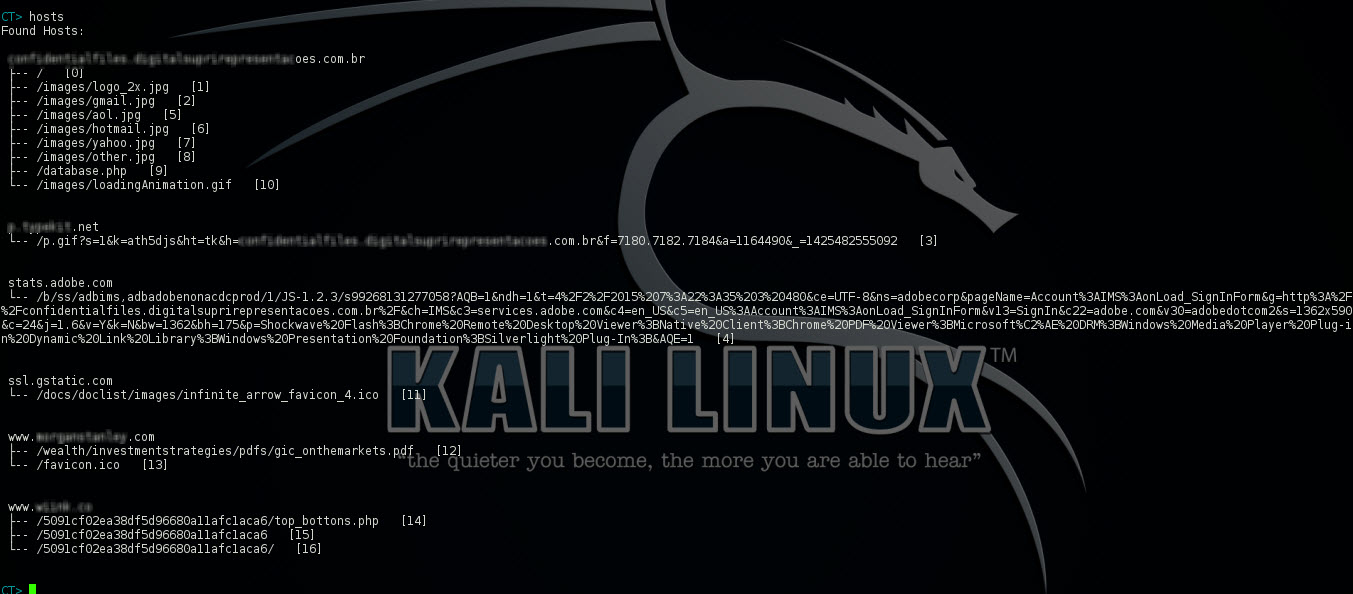

Uno de los comandos interesantes es “hosts”, el cual listará las conexiones y enlaces de forma más ordenada. Veamos la siguiente captura para graficarlo:

De forma ordenada coloca en primer lugar al host, mientras que desde cada sitio muestra los directorios y archivos visitados en cada website.

De forma ordenada coloca en primer lugar al host, mientras que desde cada sitio muestra los directorios y archivos visitados en cada website.

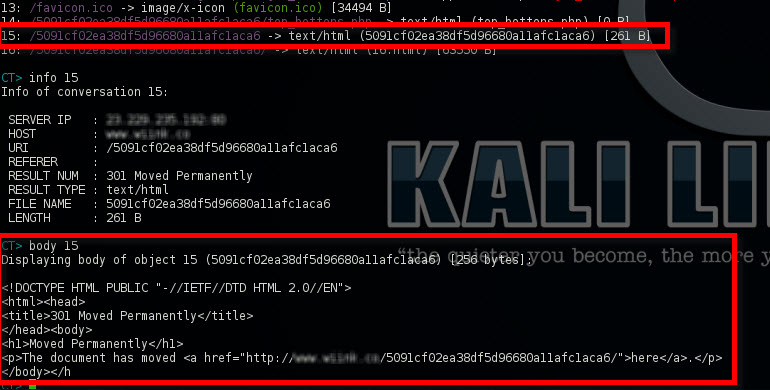

Entrando un poco más en detalles con la tool, cuenta con otros comandos para obtener información específica de cada consulta. Un ejemplo de esto es el comando “body”, el cual permite obtener el código del cuerpo de dicho sitio. En el siguiente ejemplo gráfico veremos a modo de ejemplo esta funcionalidad:

En el ejemplo decidimos analizar el cuerpo del sitio identificado con el numero 15 (columna izquierda, remarcado en el recuadro superior rojo); en el recuadro inferior rojo, podemos apreciar su código HTML.

En el ejemplo decidimos analizar el cuerpo del sitio identificado con el numero 15 (columna izquierda, remarcado en el recuadro superior rojo); en el recuadro inferior rojo, podemos apreciar su código HTML.

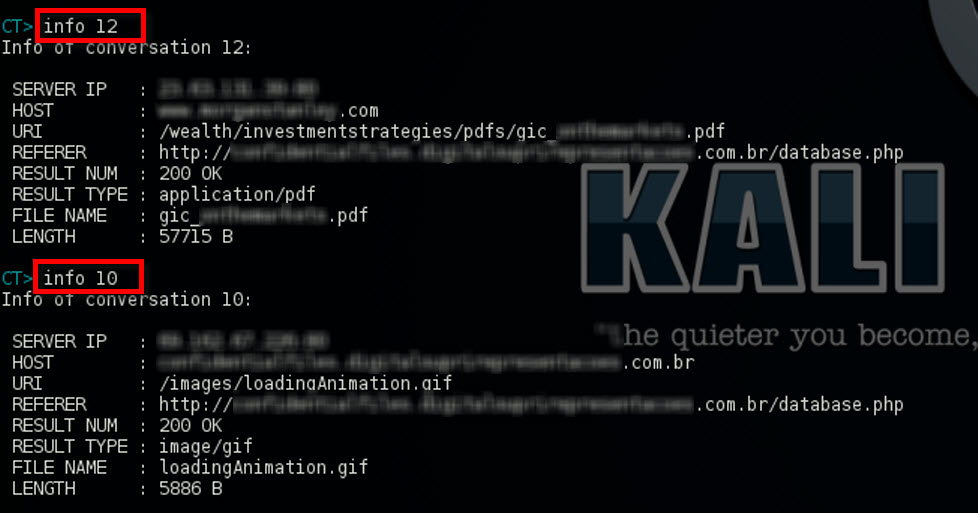

Con el comando “info”, seguido del número identificador situado en la columna izquierda, se puede obtener información de estos sitios visitados y capturados: detalles de la conexión tales como la dirección IP del servidor, la ruta completa del sitio web, entre otros. A continuación lo mostramos:

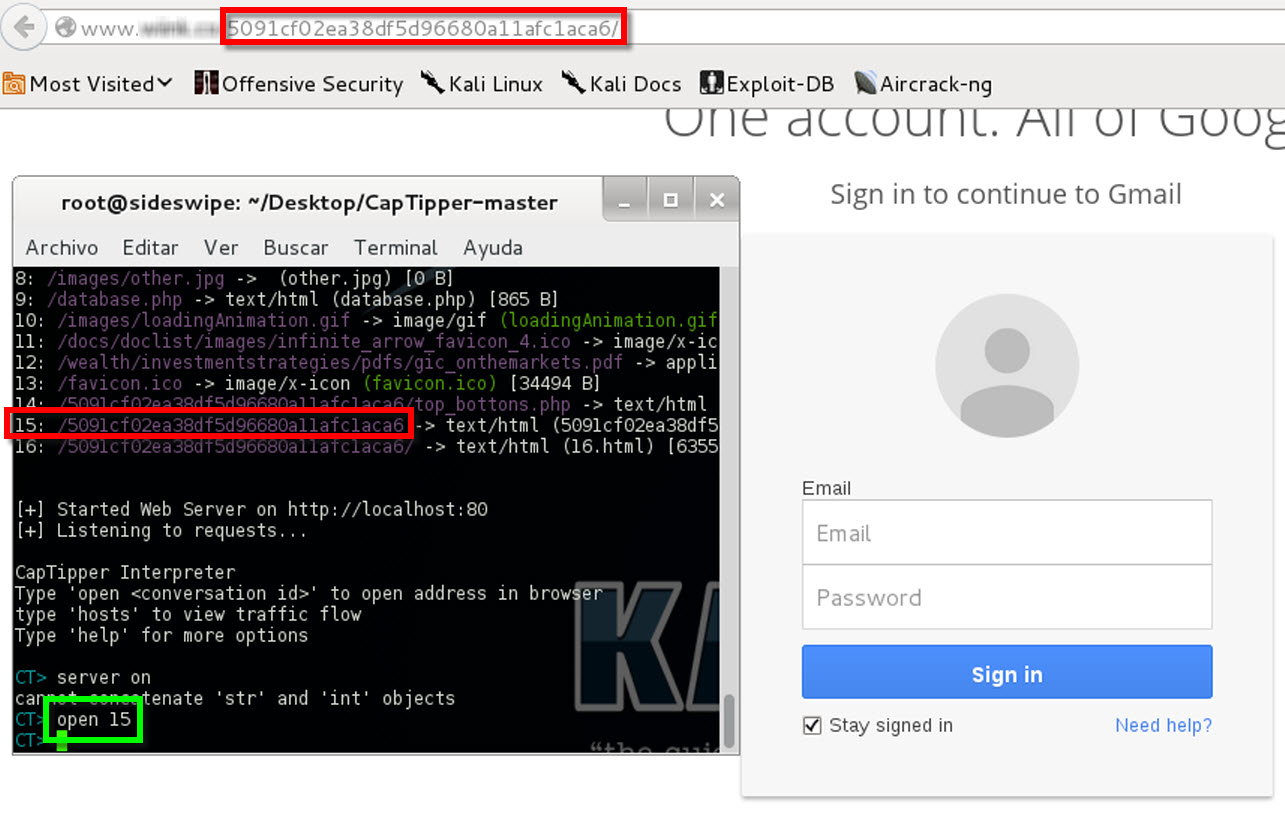

CapTipper también cuenta con la posibilidad de abrir cada enlace encontrado en el navegador sin copiarlo; para esto solo basta ejecutar el comando “open” seguido el número de identificador, como se muestra en la siguiente captura:

CapTipper también cuenta con la posibilidad de abrir cada enlace encontrado en el navegador sin copiarlo; para esto solo basta ejecutar el comando “open” seguido el número de identificador, como se muestra en la siguiente captura:

Automáticamente se abrirá el navegador con el enlace seleccionado, tal como se muestra en el ejemplo mostrado, mientras se analizaba un sitio con phishing para robar usuarios y contraseñas de cuentas de Google.

Automáticamente se abrirá el navegador con el enlace seleccionado, tal como se muestra en el ejemplo mostrado, mientras se analizaba un sitio con phishing para robar usuarios y contraseñas de cuentas de Google.

Como vimos a lo largo del post, esta herramienta (dependiendo de la ocasión) nos facilita enormemente la lectura de este tipo de información. Existe una gran cantidad de herramientas que automatizan procesos, permitiendo ahorrar tiempo y optimizando el trabajo de auditoría.

Afortunadamente, muchas veces, este tipo de herramientas que facilitan el análisis de información desarrolladas por especialistas son compartidas a la comunidad. En la mayoría de los casos se invita a todos los interesados a incluir mejoras, haciendo que estas sean cada vez más eficaces y completas.

Los invitamos a probar CapTipper para analizar archivos .pcap y hacer más fácil la búsqueda de información.