Tras el anuncio reciente de la brecha de seguridad en la empresa de seguros médicos Anthem, analizamos los matices y el impacto del robo de registros médicos versus el robo de datos médicos. Sin duda están relacionados, pero hurgar entre amplias fuentes de datos que en esencia contienen información sobre la identidad de las personas es significativamente diferente a un ataque dirigido al tratamiento médico específico de un paciente determinado.

Si un atacante puede recopilar el nombre, el número de obra social, el teléfono, la dirección, el correo electrónico y otros datos personales, tendrá una oferta potencial mucho más amplia que el hecho de averiguar si un paciente se sometió o no a un procedimiento médico en particular. Un registro médico robado que contenga muchos detalles puede venderse a un muy buen precio; sin embargo, es un mercado mucho más especializado que el mercado más general de los datos personales.

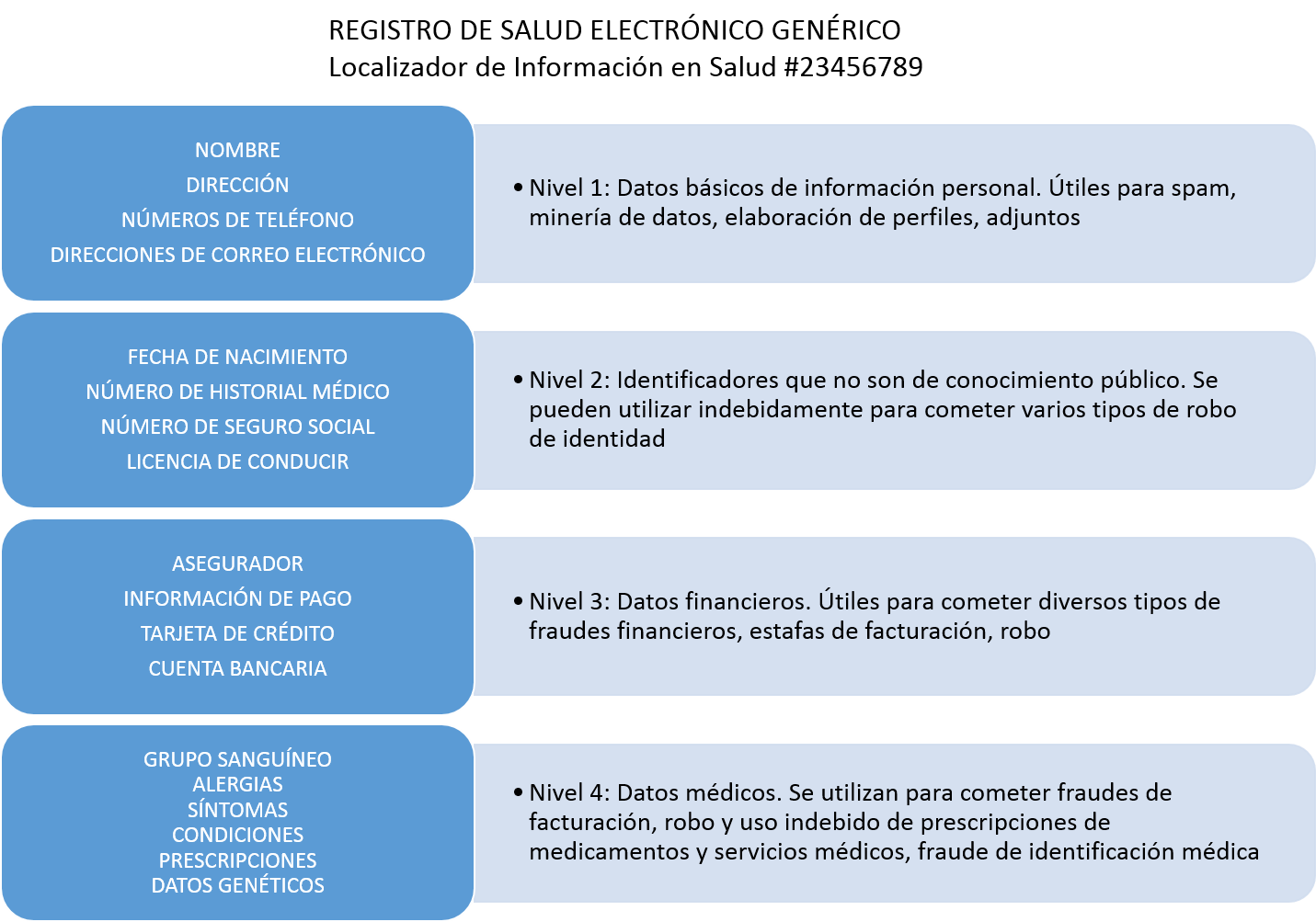

Para ayudarlos a visualizar los distintos niveles de datos almacenados en instalaciones médicas que les interesarían a un ladrón y que luego podrían usar indebidamente, mi colega Stephen Cobb creó este diagrama de un registro médico electrónico genérico:

El primer nivel contiene información bastante básica: datos que son fáciles de encontrar sobre la persona sin necesidad de hacer hacking, que normalmente se recopilan a través del análisis de datos de fuentes públicas (OSINT, por sus siglas en inglés). Es decir, información disponible públicamente. No obstante, una persona que recopile una gran cantidad de este tipo de datos puede llegar a venderla en el mercado negro y ganar algo, por ejemplo, en el caso de que un spammer necesite abarcar nuevas víctimas.

El potencial de ganancia ilegal aumenta considerablemente si se consiguen los datos del Nivel 2. Los scammers puede utilizarlos para realizar varios tipos de robo de identidad: crear identificaciones falsas, abrir cuentas y sacar tarjetas de crédito, cometer fraudes impositivos (presentando comprobantes falsos para obtener un reintegro) e incluso usarlos para contestar las preguntas de seguridad de acceso a cuentas online, desplazando así el ataque a nuevos horizontes digitales.

Los datos del Nivel 2 incluso son suficientes para robar números de identificación médicos, aunque los delincuentes con ello no pueden saber si la persona es saludable o padece una grave enfermedad (este es un caso bastante preocupante de lo que se puede llegar a hacer con tan solo una licencia de conducir robada).

Los datos del Nivel 3 hacen que todo lo anterior parezca mucho más fácil; además, permite nuevas formas de maldad. Ciertos delincuentes prefieren conseguir el acceso a una cuenta ya establecida que abrir una cuenta nueva (falsa). La cantidad de registros electrónicos o Historiales Médicos Electrónicos (EMR, por sus siglas en inglés) que realmente contienen datos financieros o de tarjetas de pago no es claro; pero es evidente que muchas de las entidades de la salud los manejan en algún momento, y esto los convierte en un objetivo para los ladrones digitales, que luego los venden en foros especializados.

Al pasar a los datos del Nivel 4, la maldad entra en una dimensión totalmente nueva. Si el atacante tiene a su disposición la historia clínica (total o parcial) de un paciente, puede encontrar una persona dispuesta a pagar que necesite recibir un procedimiento médico similar con un registro de donante que coincida (aproximadamente) al robado, en un intento de conseguir servicios puntuales específicos que, de lo contrario, tendría muchas dificultades para obtener.

Pero las opciones para vender registros o historiales médicos del Nivel 4 pueden tener un alcance mucho más limitado que, digamos, la recopilación de los datos de los niveles inferiores y su venta en los mercados clandestinos, donde resultan atractivos para cualquier comprador que desee asumir una identidad -además de ampliar su rango de víctimas y atacar otros objetivos, o hacer actividades fraudulentas para que luego te culpen a ti (si fue tu registro el que resultó comprometido).

Por supuesto, el panorama de amenazas puede cambiar bastante a medida que los Historiales Médicos Electrónicos se hagan más universales. Con la proliferación y dispersión de proveedores de terceras partes que de alguna manera cuentan con acceso a la red cohesiva de la salud, siempre habrá varios proveedores especializados más pequeños que orienten su negocio a un subgrupo específico.

Esto no está mal, tan solo es la forma en que el segmento de la salud hace negocios; en muchos casos impulsa las fortalezas de una organización para ayudar a otra. Pero sí implica una mayor superficie de ataque potencial, que tiene repercusiones en la seguridad de los datos dispersos entre organizaciones cuando no se administran con cuidado. Por ejemplo, si un atacante logra obtener acceso a uno de los proveedores de la red, ¿significa que también obtendrá una relación de confianza con los demás sistemas dentro de esta red?

Y ahí está el problema: el hecho de contar con un acceso digital instantáneo a todos los datos médicos de los pacientes (u otra información confidencial) en cualquier lugar físico donde esté el médico en el momento en que necesita consultarlos es una herramienta grandiosa, pero al mismo tiempo esto significa que ahora tenemos muchas más endpoints cuyos entornos necesitamos entender y resguardar. Esto implica una necesidad constante no solo de tener una protección realmente inteligente para endpoints, sino también de contar con cifrado y autenticación, así como una con segmentación saludable de la red y estrategias confiables de recuperación ante desastres.