Moonpig, un servicio online para hacer tarjetas personalizadas, ha sido acusado de tener una actitud sorprendentemente descuidada en cuanto a seguridad, luego de que dejara abierto un serio agujero de seguridad durante 17 meses.

La vulnerabilidad, que, según dicen, fue reportada inicialmente a Moonpig en agosto de 2013 (sí, 2013) permite a cualquiera con un mínimo conocimiento de programación acceder a nombres, fechas de nacimiento, direcciones físicas y de correo electrónico de los 3.6 millones de clientes de la compañía.

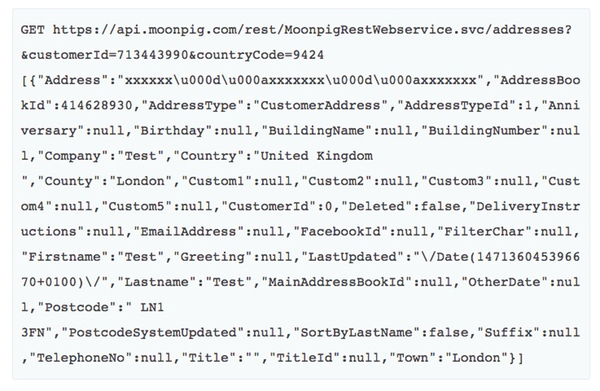

Todo lo que requiere es cambiar el número de ID de cliente enviado en una petición de API. No se requiere autenticación.

El desarrollador Paul Price descubrió el grave agujero de seguridad en agosto de 2013, como decíamos, y le dijo a Moonpig sobre el problema. Frustrado por la falta de respuesta de la compañía luego de 17 meses, Price decidió hacerlo público.

En sus pruebas, descubrió que las llamadas a la API no eran de alcance limitado, lo que significa que en teoría sería posible hacerse el camino a través de cada variación del ID de cliente y eventualmente acceder a los detalles personales de todos los clientes de Moonpig.

Las noticias sobre la falla se propagaron rápidamente en Twitter anoche, a tal punto que "Moonpig" fue trending topic en Londres.

If you have an account with Moonpig you should probably assume that any details in that account are now public! :-/ http://t.co/GZNh4zFWm9

— Dan Benton (@dogsbodyorg) enero 6, 2015

Desgraciadamente, la oficina del Reino Unido de Moonpig parecía ajena al furor, diciéndole a sus seguidores que se había preparado una buena taza de té para mirar la última serie de David Tennant, el drama de detectives “Broadchurch”:

It's finally back on our screens, tea in hand, phone on silent, ready to be gripped once again. #Broadchurch pic.twitter.com/0EIDvUSsZ1

— Moonpig (@MoonpigUK) enero 5, 2015

Price dice haber divulgado en forma responsable la vulnerabilidad a Moonpig el 18 de agosto de 2013 y otra vez un año después el 26 de septiembre de 2014. Claramente, el sistema no fue construido con la seguridad en mente. Eso es muy malo, dado que sus bases de datos contienen información sensible que podría ser fácilmente utilizada por cibercriminales.

Pero lo que encuentro peor es el fracaso de Moonpig a la hora de responder adecuadamente cuando ha tenido tanto tiempo para hacerlo.

Personalmente, hubiera preferido que Price alcance sus hallazgos a un periodista especializado en seguridad antes que hacer públicos los detalles de la vulnerabilidad, porque los medios podrían haber hecho presión para que Moonpig resolviera el problema.

De todas formas, luego de esperar 17 meses, ciertamente puedo entender la frustración de alguien que ha tratado de que se resuelva el problema pero ha encontrado a una compañía que, claramente, no estaba escuchando.

Al momento de escribir este artículo, Moonpig parece haber cerrado el acceso a su API ofensiva. Sin embargo, no ha emitido ninguna respuesta pública en su cuenta de Twitter. Tal vez todavía está tambaleándose de los eventos sucedidos en el episodio de Broadchurch que estaba mirando...