Como habrás visto, recientemente publicamos una investigación sobre TorrentLocker, un ransomware que emergió en 2014. Ya habíamos estado analizando esta amenaza, para informarles cómo atacaba en Reino Unido utilizando a Royal Mail como anzuelo, y también en correos en español que inducían a descargar un fichero malicioso.

En esta oportunidad les contaremos algunos detalles más sobre este ransomware de "crimen organizado" que desensamblamos en ESET.

Win32/Filecoder.DI, también conocido como TorrentLocker, cifra valiosos documentos de sus víctimas y demanda el pago de un rescate para que puedan descargar un software de descifrado, que desbloqueará sus archivos. El ransomware que cifra archivos, también llamado Crypto-Ransomware, no es algo nuevo: en 1989, el infame AIDS trojan demandaba 189 dólares para recuperar la información.

Más recientemente, CryptoLocker ganó atención de los medios luego de que se observara una gran cantidad de víctimas y se hiciera un esfuerzo para desmantelar la amenaza. Bromium publicó hace poco un reporte comparando familias de crypto-ransomware, entre las cuales figura TorrentLocker.

Esta amenaza se propaga a través de mensajes de correo electrónico de spam, y usa varios trucos para persuadir a los usuarios de que ejecuten el código malicioso -el cual, si logra descargarse, bloqueará el acceso a los archivos. De hecho, los cibercriminales detrás usan un mensaje, una página de advertencia y una página de pago personalizadas dependiendo del país en el que se encuentre la víctima.

Para tratar de ocultar su ubicación, la diseñaron de forma que el rescate solo se pueda pagar en bitcoins, y TorrentLocker utiliza ahora una billetera única para cada infección -anteriormente utilizaba billeteras comunes para múltiples víctimas. Las dos últimas billeteras comunes eran:

Los investigadores de ESET pudieron recolectar una buena porción de información del Centro de Comando y Control (C&C) de TorrentLocker luego de que aplicaran Ingeniería Reversa en la forma en que los servidores generaban las URL de las páginas de pago. Usando esta técnica, fue posible deteminar el país que la amenaza tenía como blanco (basándose en el lenguaje de las instrucciones para comprar bitcoins), el número de archivos cifrados y el rescate demandado a cada una de las víctimas que reportaban a ese C&C.

Tal como les adelantamos, España está entre los países en los que hubo detecciones, contabilizándpse 1.683 al momento de publicar nuestra investigación, de un total de 39.670. Es difícil determinar si esas infecciones se dieron en el último mes, o en los últimos dos o tres meses. Sin embargo, podemos afirmar que 2.766 fueron durante los cuatro días anteriores a la recopilación de esta información, lo que constituyó un promedio de 693 infecciones por día.

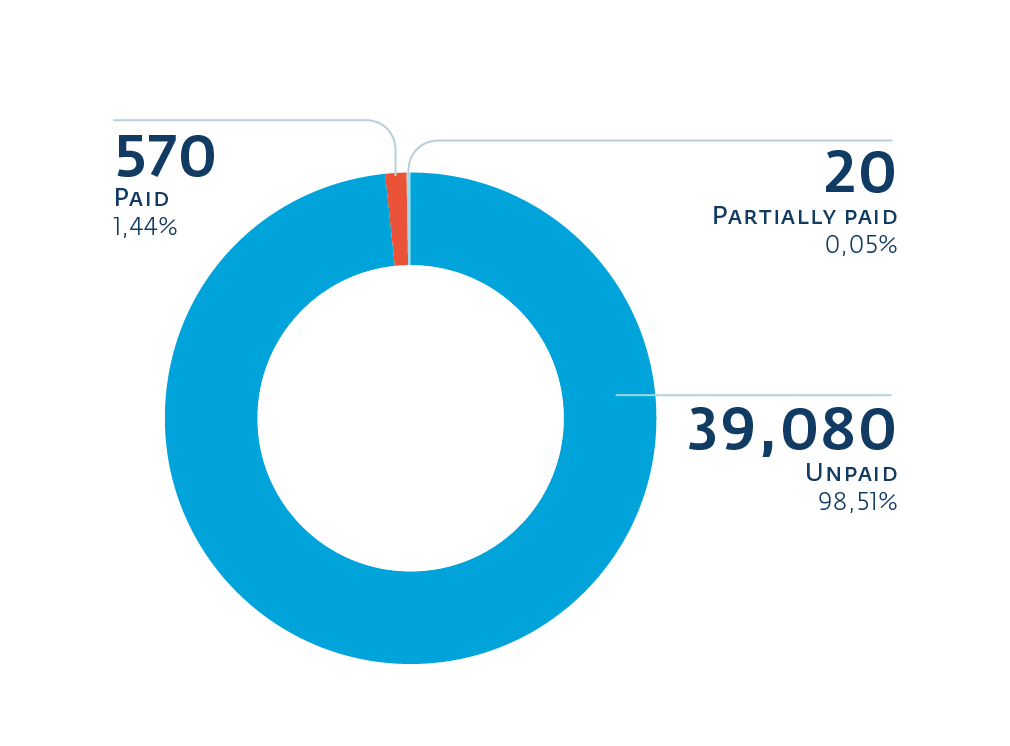

A continuación, veamos la proporción de víctimas que pagaron por el software de descifrado:

Como podemos ver, el 1.44% de las víctimas terminó pagando el rescate. El numero es similar al 1.3% que había pagado cuando se dio de baja CryptoLocker.

Varientes recientes de TorrentLocker usan AES-256 en CBC para cifrar los archivos en el sistema infectado, almacenamiento conectado como unidades flash USB y cualquier unidad de red que puedan enumerar. También cifra la clave AES generada de forma aleatoria con una clave de 2048 bits RSA pública antes de que se envíe al servidor C&C y se anexe al archivo cifrado.

Nos hubiera encantado crear un software de descifrado genérico, pero no encontramos ninguna debilidad en la criptografía que nos permita hacerlo sin tener la clave privada RSA.

Finalmente, encontramos indicios que vinculan a TorrentLocker con una amenaza que también investigamos, Hesperbot. De hecho, parece que esta banda crea y opera tanto el ransomware TorrentLocker como el troyano bancario Hesperbot.

Los invitamos a leer el white paper que publicamos para acceder a más información sobre cómo esto era posible y cómo opera este ransomware.