Recientemente se ha informado una nueva vulnerabilidad en Internet Explorer, la CVE 2014-8967, que tiene una puntuación de 6,8 de peligro y fue reportada meses atrás, pero ya ha superado el límite de los 120 días de plazo para su corrección.

Esta vulnerabilidad es de tipo 0-day , lo que significa que aún no hay parche oficial que la corrija. La falla se encuentra en el conteo de referencias para gestionar el tiempo de los objetos en memoria, que representa los elementos HTML (CElement object). Aplicando estilo CSS, se puede acondicionar una página y efectuar manipulaciones particulares; por ejemplo un atacante podría causar que la referencia de objetos decrezca a 0, haciendo que el objeto se libere. Internet Explorer continuará utilizando este objeto, aún después que se ha liberado; y es aquí donde el atacante puede aprovechar la vulnerabilidad para la ejecución de código arbitrario en el proceso que se encuentra en ejecución.

Si bien esta no es la primera vez que se encuentra una vulnerabilidad de este tipo para Internet Explorer, debe tenerse muy presente que actualmente muchas empresas funcionan con Windows XP en sus equipos, sistema operativo que dejó de recibir soporte en abril de 2014. Esto significa que cuando sea emitido el parche para la correspondiente corrección, los equipos que funcionen con Windows XP estarán fuera de la lista, quedando vulnerables a este ataque.

Esta vulnerabilidad está siendo publicada sin su parche oficial, ya que las fechas desde el descubrimiento de esta vulnerabilidad superan el límite de 120 días desde el reporte de ZDI:

- 03/junio/2014 – ZDI envía el informe al fabricante

- 03/junio/2014 – El fabricante reconoce la falla (emite actualizaciones regulares)

- 14/noviembre/2014 – Fabricante notificó que no lo haría en 180 días, pero actualmente venció el tiempo de 120 días

- 19/noviembre/2014 – ZDI es notificado del intento de publicación del 0-day y pide la mitigación

Remarcamos que esta vulnerabilidad necesita de la interacción directa del usuario para poder ser explotada exitosamente, ya que la víctima debe acceder a un sitio diseñado especialmente para explotar la falla o abrir un archivo malicioso que ejecute las mismas instrucciones presentes en un sitio infectado. Si el atacante logra explotar esta vulnerabilidad, automáticamente obtendría los mismos permisos que posee la víctima.

Una buena práctica para realizar desde Internet Explorer para poder contrarrestar este tipo de ataques –sin olvidarse de tener una la solución antivirus instalada y actualizada- es desactivar la ejecución de los controles ActiveX y Active Scripting. Esto se puede configurar desde:

Panel de control > Opciones de Internet > Solapa Seguridad

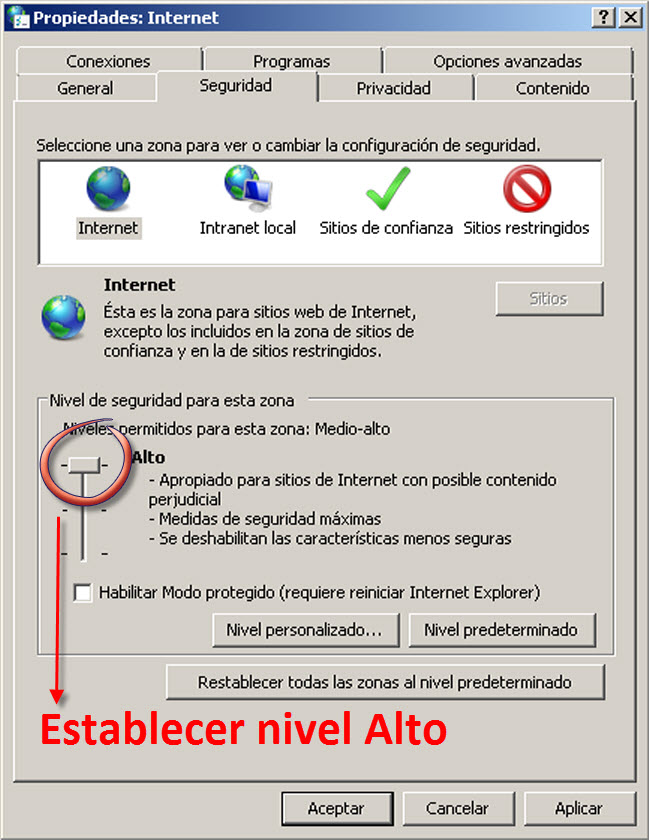

La seguridad para prevenir este ataque se puede administrar de dos maneras, una de ellas es estableciendo el nivel alto de seguridad, ya que establecerá por defecto la configuración por defecto que menos complementos ejecute y más segura se considera para el sistema. Mientras que la otra forma es personalizar el nivel de seguridad:

La seguridad para prevenir este ataque se puede administrar de dos maneras, una de ellas es estableciendo el nivel alto de seguridad, ya que establecerá por defecto la configuración por defecto que menos complementos ejecute y más segura se considera para el sistema. Mientras que la otra forma es personalizar el nivel de seguridad:

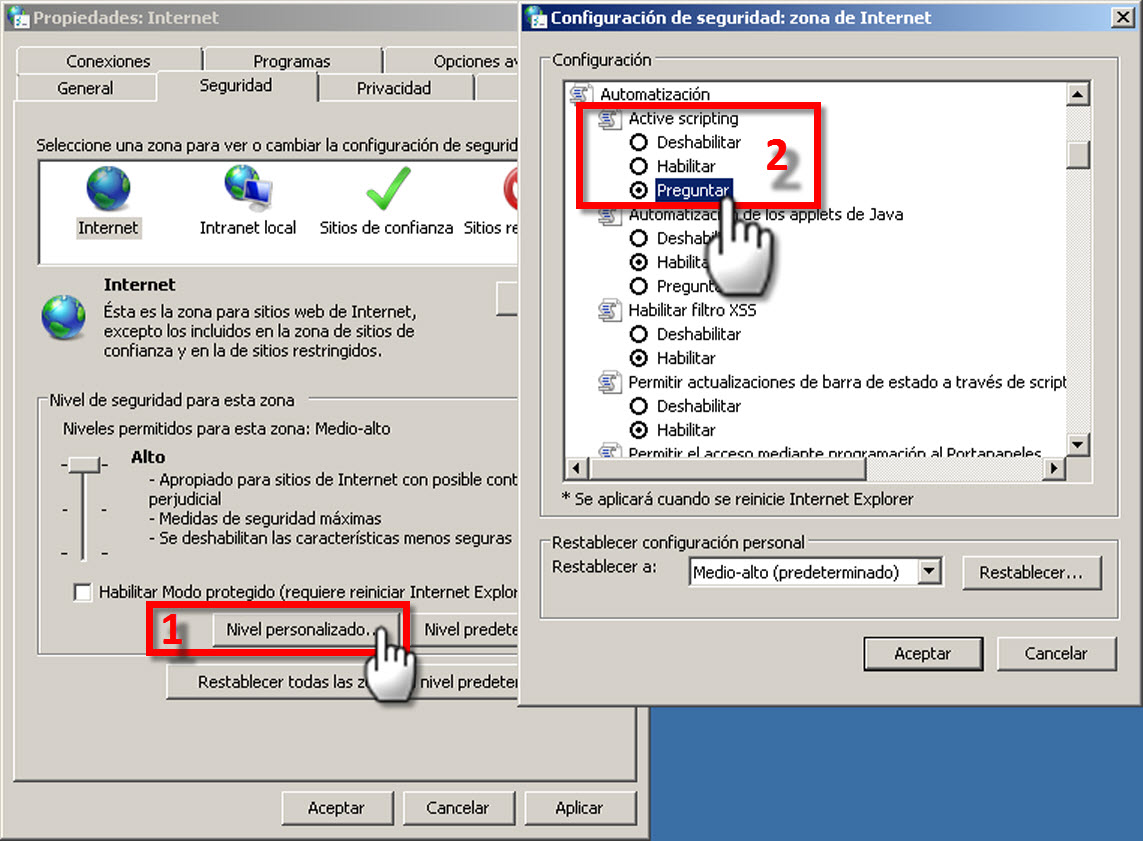

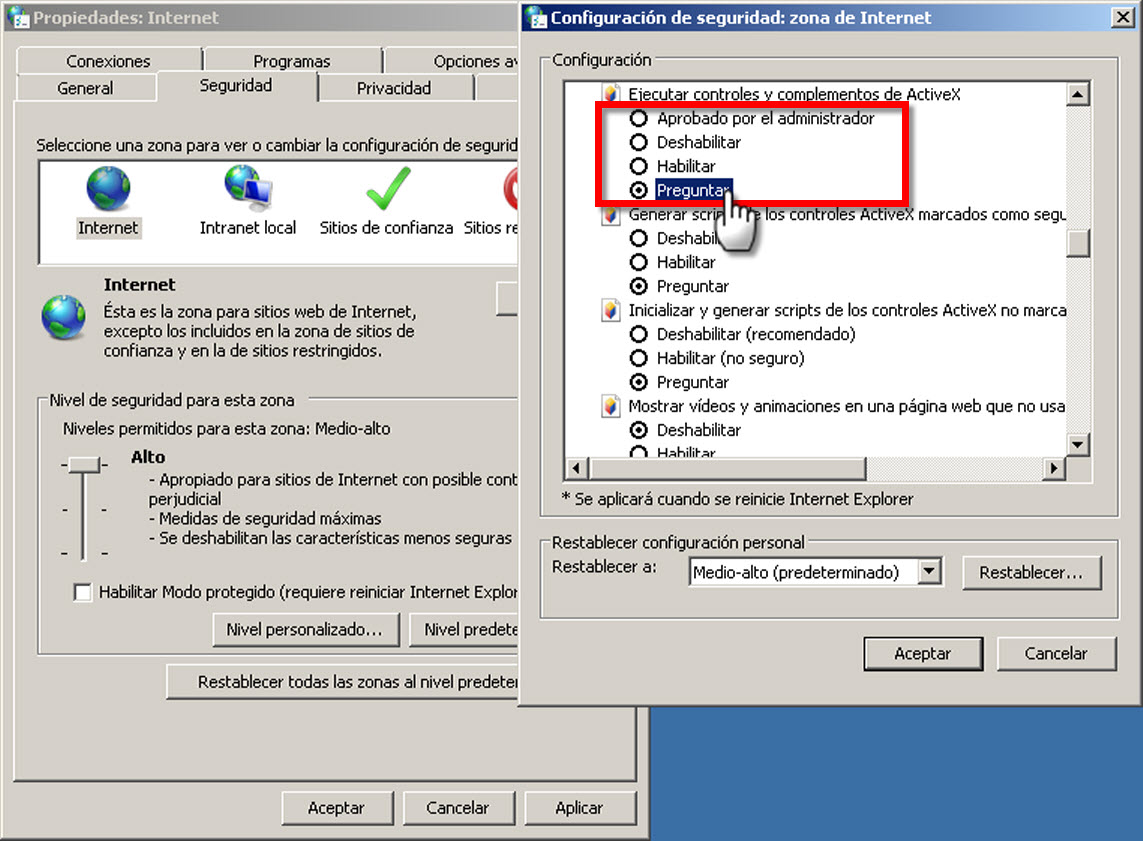

Desde aquí se deberá deshabilitar la ejecución de Active Scripting, en su defecto colocar la opción “Preguntar” para que requiera la confirmación del usuario para su ejecución (esto requiere responsabilidad del usuario). Una vez realizado esto, más abajo en la lista de complementos se encuentras los ActiveX, los cuales pueden deshabilitarse o configurar del mismo modo para requiera la autorización del usuario, preguntando si desea su ejecución:

Desde aquí se deberá deshabilitar la ejecución de Active Scripting, en su defecto colocar la opción “Preguntar” para que requiera la confirmación del usuario para su ejecución (esto requiere responsabilidad del usuario). Una vez realizado esto, más abajo en la lista de complementos se encuentras los ActiveX, los cuales pueden deshabilitarse o configurar del mismo modo para requiera la autorización del usuario, preguntando si desea su ejecución:

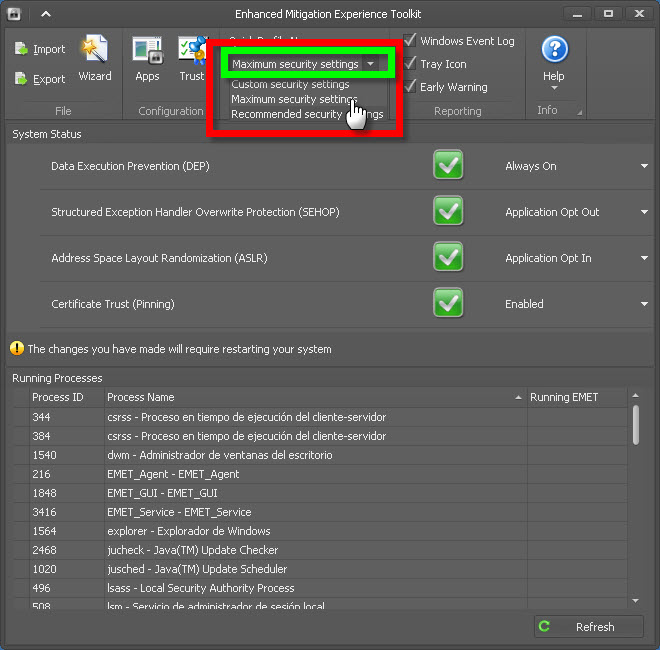

Otra recomendación es instalar la versión más reciente de EMET (Enhanced Mitigation Experience Tool), la cual contribuye a mitigar esta vulnerabilidad, haciendo dificultosa la tarea para los atacantes. Una vez instalada la herramienta, al ingresar veremos una pantalla como la siguiente:

Otra recomendación es instalar la versión más reciente de EMET (Enhanced Mitigation Experience Tool), la cual contribuye a mitigar esta vulnerabilidad, haciendo dificultosa la tarea para los atacantes. Una vez instalada la herramienta, al ingresar veremos una pantalla como la siguiente:

Una vez seleccionado el perfil para máxima protección, esta requerirá reiniciar el equipo para que surtan efecto los cambios.

Una vez seleccionado el perfil para máxima protección, esta requerirá reiniciar el equipo para que surtan efecto los cambios.

Desde el Laboratorio de Investigación de ESET Latinoamérica, recomendamos estar al tanto de las actualizaciones que son emitidas por parte de Microsoft. Aconsejamos mantenerse informado sobre las vulnerabilidades que afectan a los sistemas informáticos, para su correcta actualización y corrección de errores, ya que pueden terminar comprometiendo infraestructuras enteras a raíz de un solo equipo vulnerable.