El pasado 8 de octubre, a pocos días de las elecciones en Brasil, empezábamos a ver que la presidente Dilma Rousseff era usada como motor de Ingeniería Social (aunque no es la primera vez), para infectar usuarios con una falsa noticia, donde se la acusaba de sabotaje al avión donde viajaba Eduardo Campos. En esta oportunidad, pocos días después de las elecciones en las que resultó reelecta para un segundo mandato, vemos que esta figura pública se sigue usando como vector de ataque para nuevas infecciones.

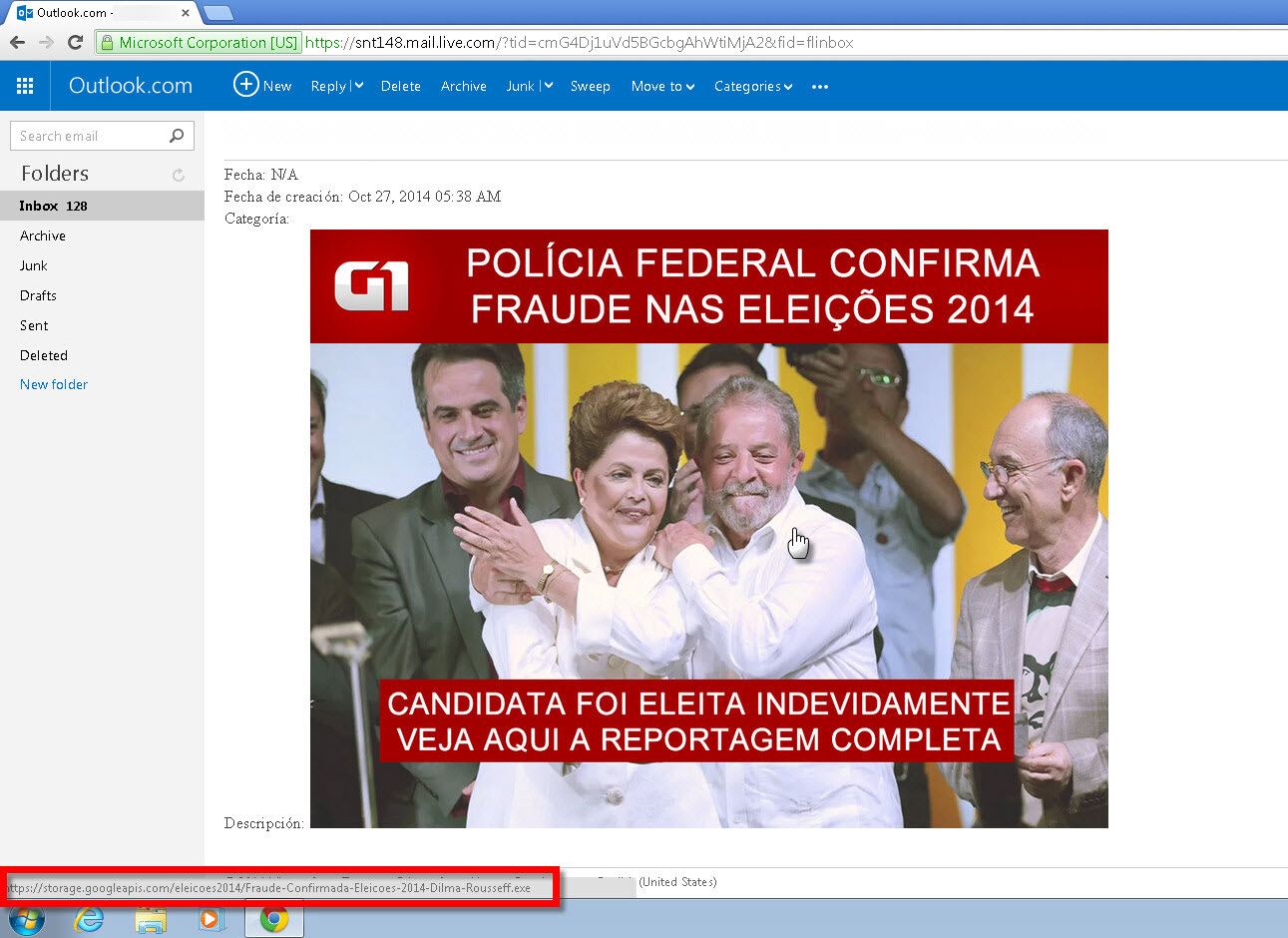

Nos hemos encontrado, con un correo electrónico que circula con una nueva falsa noticia, la cual afirma: “Policía Federal confirma fraude en las elecciones 2014”. Como en el caso que vimos anteriormente relacionado a Dilma Rousseff, también se ha usado la imagen del medio de comunicación G1. El correo que circula se ve de la siguiente manera:

Tal como la vez anterior, al posicionarse con el cursor sobre la imagen, en la parte inferior izquierda, puede verse el enlace real hacia donde se redirige el tráfico al hacer clic en esta noticia. Otro detalle que podemos rescatar, es que nuevamente los cibercriminales están haciendo uso de los servicios de Google para esparcir estos códigos maliciosos (storage.googleapis.com). Si se hace clic en la imagen como dice el enlace, se llevará al usuario a otro sitio, donde descargará un archivo que simulará ser la noticia.

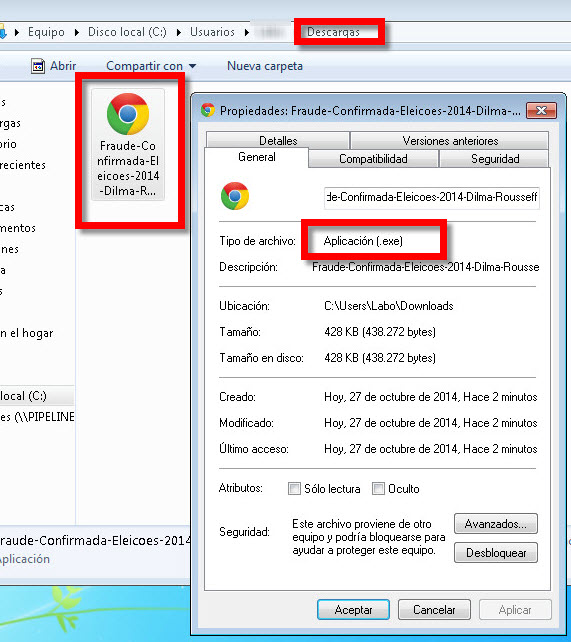

A continuación pueden ver una captura del engaño una vez que se hizo la descarga:

Tal como se muestra en la captura, en la carpeta de descargas aparece la falsa noticia descargada -incluso posee el ícono del popular navegador Google Chrome, lo que hace creíble visualmente el engaño, ya que se tiende a asociar los íconos a sus respectivas aplicaciones. En este caso podría pensarse que es un archivo como una página web descargada.

La realidad es que esto está bastante alejado de ser así, tal como puede verse al acceder a las propiedades del archivo mediante clic con el botón derecho. En esta ventana de propiedades pueden ver (en la captura anterior) destacada la extensión del archivo, el cual efectivamente es un .EXE o, mejor dicho, un archivo ejecutable.

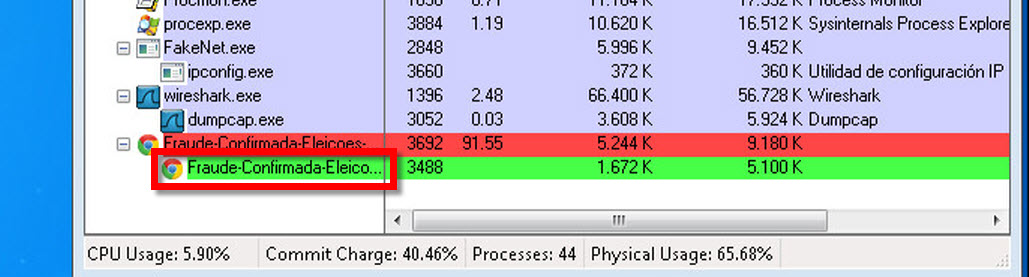

Analizando esta campaña desde el Laboratorio de Investigación de ESET Latinoamérica, pudimos ver que al ejecutar esta amenaza, se crea un nuevo proceso con el nombre de la noticia, a continuación la captura:

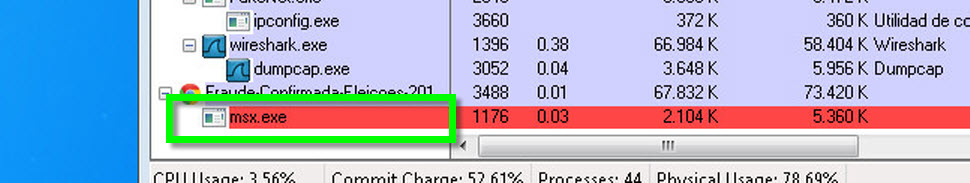

Unos instantes más tarde, procede a descargarse otro archivo ejecutable, sin que el usuario se dé cuenta. Veamos el ejemplo gráfico de su descarga:

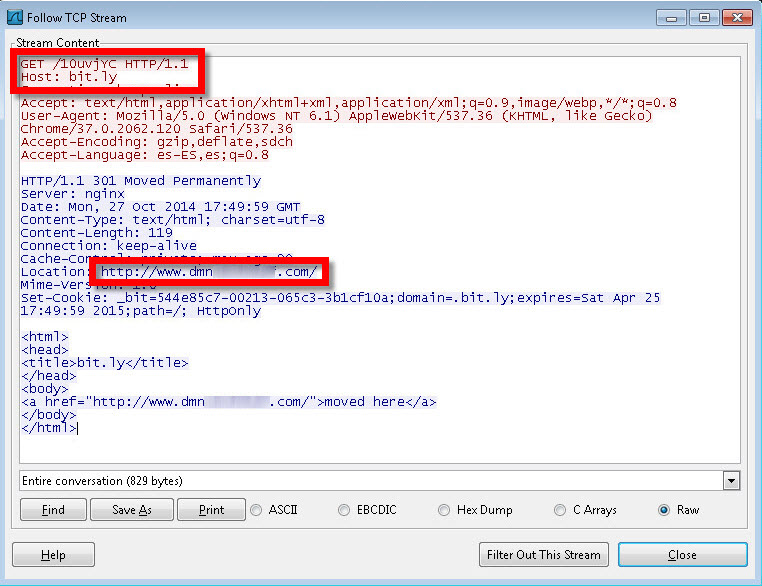

Esta amenaza es detectada por los productos de ESET como Win32/Injector.BOGD troyano. Seguimos analizando un poco más el comportamiento de esta amenaza para ver qué información nos daba. Pudimos ver que en las conexiones que establecía, había una conexión a un sitio de direcciones URL recortada (bit.ly), pero también pudimos ver el sitio original a donde dirigía esto:

En la primera línea puede verse lo que sigue luego del dominio, es decir que copiando lo que dice en GET luego de bit.ly se podía ingresar al sitio. Este sitio también puede verse más abajo en la captura de tráfico, remarcado con el segundo recuadro rojo. Por supuesto que intentamos acceder a ese sitio web para ver de qué se trata, pero ya está fuera de servicio.

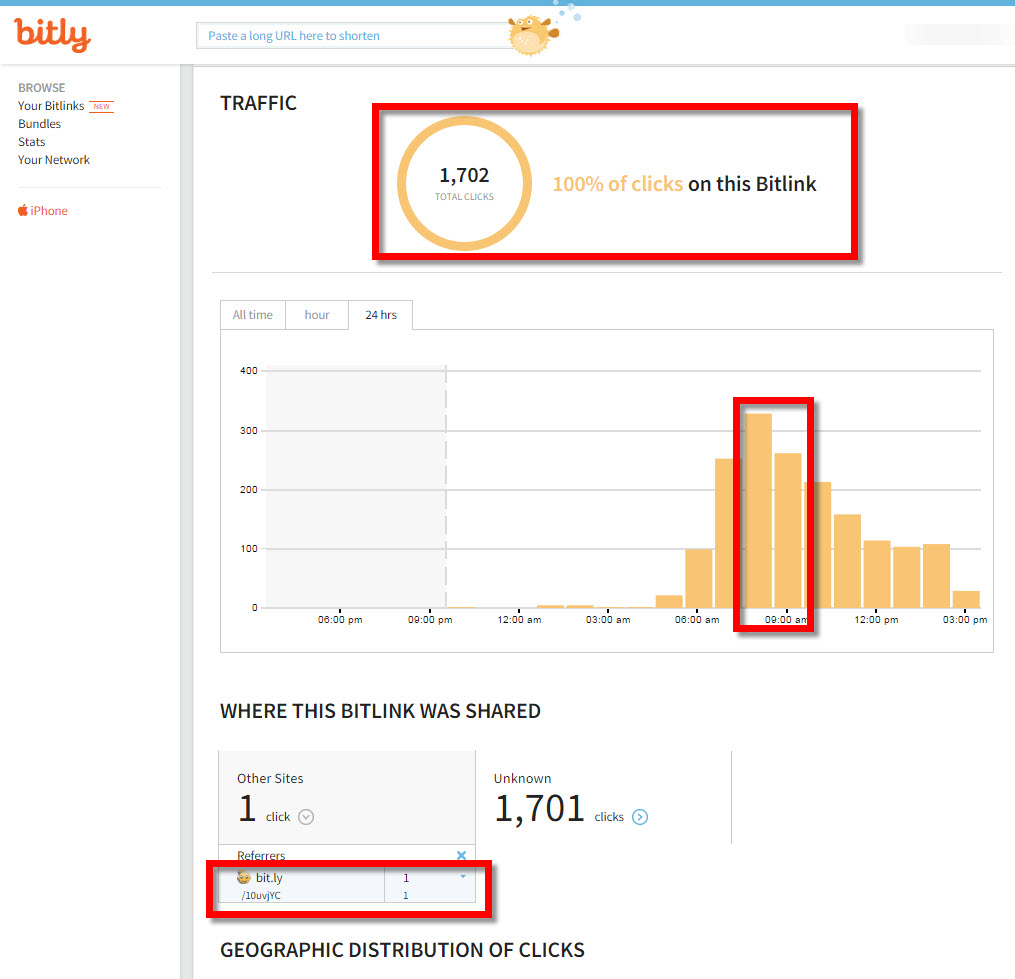

Buscando otra alternativa para conseguir más información sobre esto, decidimos buscar en los reportes de estadísticas del sitio bit.ly, y nos llevamos una pequeña sorpresa, veámosla a continuación:

Nos encontramos con que este enlace comenzó a tener actividad el día lunes 27 de octubre muy temprano; como se ve, al momento del análisis, llega 1.702 clics (pero sigue creciendo). En el cuadro se ve claramente que el pico de mayor actividad fue cerca de las 9 AM, lo que podría indicar que es la hora en la que la gente en Brasil lee las noticias por la mañana; y en el tercer recuadro (zona inferior) solo se marca el enlace que pudimos conseguir en la captura de tráfico, afirmando que las estadísticas son reales.

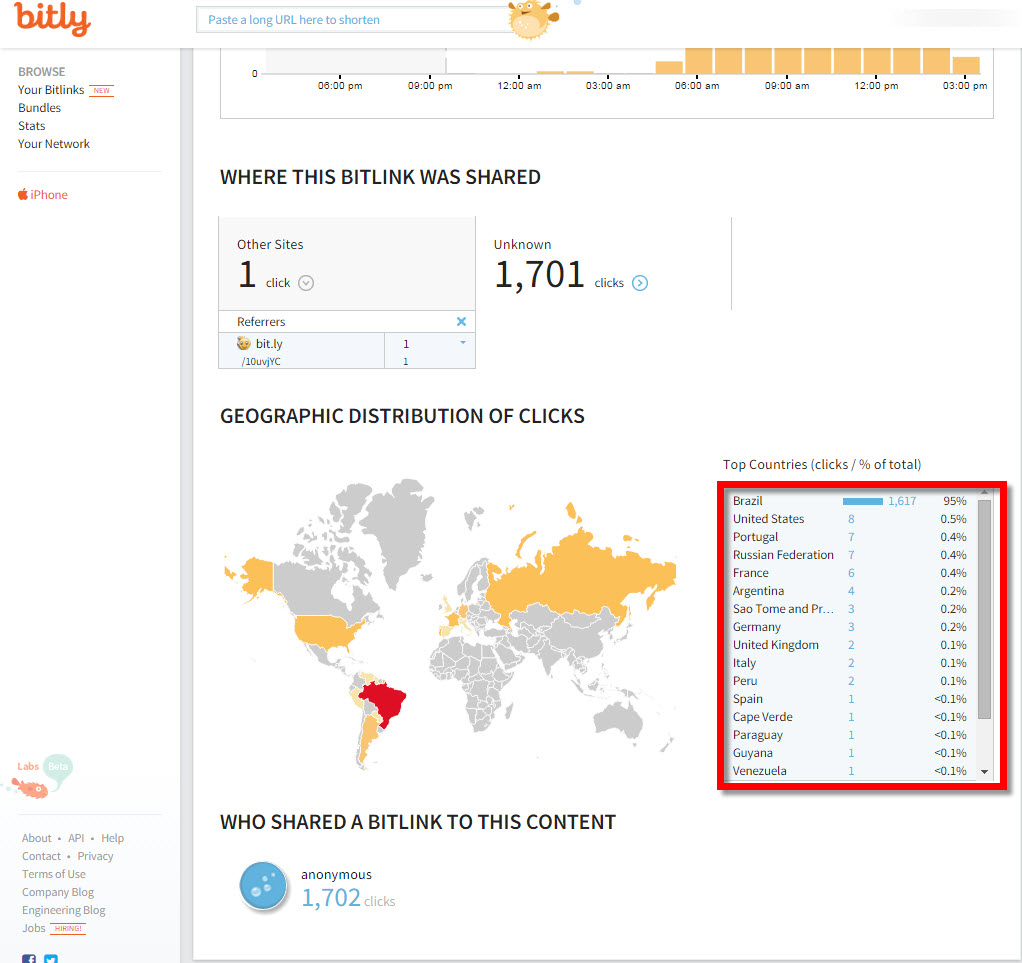

Debido al vector de Ingeniería Social usado, la población que mayormente se vio afectada es Brasil. Así lo podemos ver en el mapa a continuación:

Se deja en evidencia que el 95% de los clics a este sitio (hasta el momento son 1617) son provenientes de Brasil.

Una vez más, podemos ver cómo los atacantes aprovechan las temáticas más candentes y polémicas para esparcir sus códigos maliciosos. Por eso desde el Laboratorio de Investigación de ESET Latinoamérica recomendamos estar atentos a los correos electrónicos y sus adjuntos; y como siempre, remarcamos que es necesario contar con una solución de seguridad instalada y actualizada para estar protegidos, pero también hacer análisis aplicando el sentido común.

Con solo llevar a cabo los pasos de la primera y segunda captura de pantalla, es decir: prestar atención al navegador en su esquina inferior izquierda, o en caso de ser descargado el archivo, analizar la situación mediante las propiedades y una solución de seguridad, se puede determinar si se trata de un posible código malicioso, y ante la duda, no ejecutarlo.