El mes pasado presenté mi paper titulado “The Evolution of Webinject” ("La evolución de la inyección web") en la 24° conferencia de Virus Bulletin en Seattle. En esta entrada les comentaré cuáles fueron las ideas principales de la investigación y también podrán encontrar los vínculos a los diversos materiales que se fueron publicando en las últimas semanas.

Vengo estudiando a los troyanos bancarios desde hace varios años y observé muchos tipos de webinject diferentes. Después de un tiempo, comencé a ver patrones en distintas inyecciones web utilizadas por distintos troyanos bancarios. Descubrí que se reutilizaban fragmentos de código y paneles de administración, y encontré a algunos vendedores populares en foros clandestinos. De ahí surgió la siguiente pregunta: ¿existe un webinject de gran difusión que todos estén usando? Mi paper trata de responder esa pregunta.

Los troyanos bancarios que usan el método Man-In-The-Browser (MITB) emplean inyecciones web para alterar el contenido de la página que el usuario está viendo en su equipo comprometido. El troyano cuenta con la capacidad de inyectar un fragmento de código, por ejemplo JavaScript, en el navegador, para así interactuar con el contenido del sitio web y realizar diversas acciones. Aunque se trata de una técnica bastante vieja, evolucionó enormemente en los últimos años. En general, los troyanos bancarios descargan algún tipo de archivo de configuración de la inyección web, que contiene tanto el objetivo de ataque como el contenido que se deberá inyectar en la página.

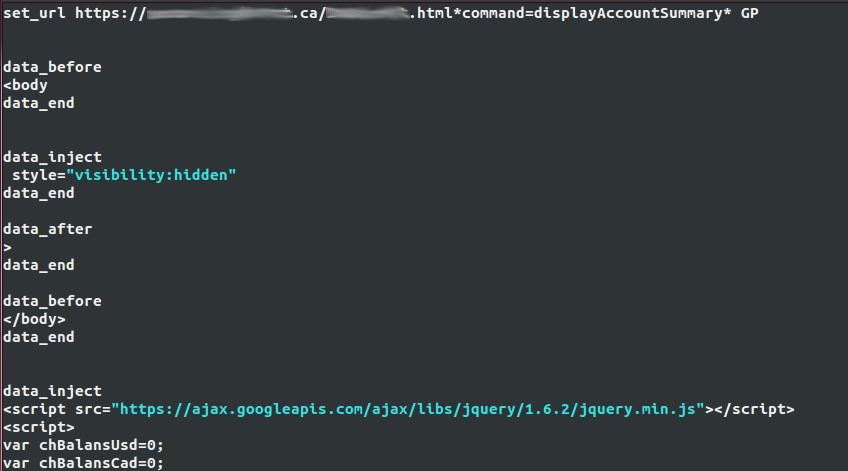

Ejemplo de un archivo de configuración de la inyección web

Algunos webinject intentan robar información personal del usuario mediante la inyección de campos adicionales en el formulario que el usuario está viendo en pantalla, de modo que crea una página de phishing elaborada; mientras que otros son mucho más complejos y pueden llegar a tratar de automatizar transferencias bancarias fraudulentas desde la cuenta bancaria de la víctima a la cuenta bancaria de una mula financiera (un tercero que "presta" su cuenta a cambio de una comisión). En algunos troyanos bancarios, el archivo de configuración de la inyección web contiene el código de ataque real, es decir que ese archivo será en definitiva el que consiga los beneficios para el botmaster.

Con la gran cantidad de troyanos bancarios diferentes disponibles en la actualidad, la complejidad cada vez mayor de las inyecciones web y la necesidad de atacar específicamente a distintas instituciones financieras de todo el mundo, son muchas las personas que se especializaron en escribir webinjects. Esto llevó a la mercantilización de las inyecciones web.

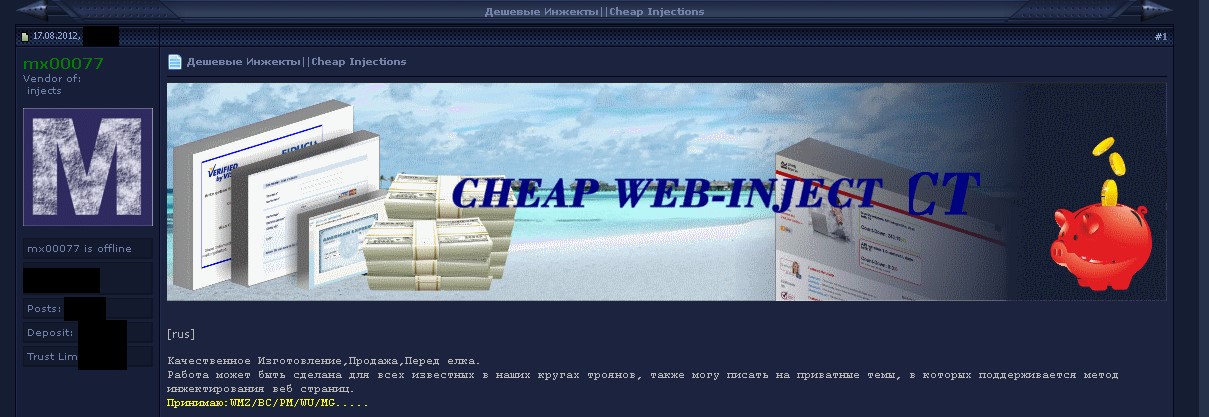

Aviso publicitario de un vendedor de inyecciones Web en un foro clandestino

Estos actores maliciosos, que ahora venden sus creaciones en foros clandestinos, constituyen un paso clave en el surgimiento de un paquete popular. Evidentemente, sin algo que vender, no puede haber un actor predominante. La oferta también evolucionó de manera significativa. Ahora también se venden webinject dirigidos específicamente a una amplia gama de instituciones financieras de todo el mundo.

Algunas son bastante complejas, agrupan componentes de malware para Android, cuentan con un panel de administración e intentan evadir los sistemas de autenticación en dos fases implementados por los bancos para impedir las actividades de los ciberdelincuentes. De hecho, algunos creadores de webinject están incorporando la mayor cantidad de herramientas posibles en un mismo paquete para lograr evadir todas las medidas de seguridad que impiden que sus clientes logren llevar a cabo sus actividades nefastas.

Con la mercantilización de las inyecciones web ya bien establecida, ahora podemos responder nuestra pregunta inicial: ¿es verdad que algunos paquetes de webinject son más populares que otros? La respuesta es que sí.

Encontrarás información adicional sobre la evolución de las inyecciones web, su mercantilización, el surgimiento de paquetes populares y la forma de rastrearlos en mi paper para VB 2014, en las diapositivas de mi conferencia y en las grabaciones de mi presentación.