Con anterioridad hemos podido apreciar la importancia que tiene la programación a la hora de automatizar tareas de auditorías de seguridad de la información. Esto permite revisar en qué estado se encuentra una red, un servidor, un equipo o un servicio, entre otros, para poder protegerlo tomando los recaudos necesarios. En esta entrada te enseñaremos cómo crear tus propios módulos para el framework Metasploit.

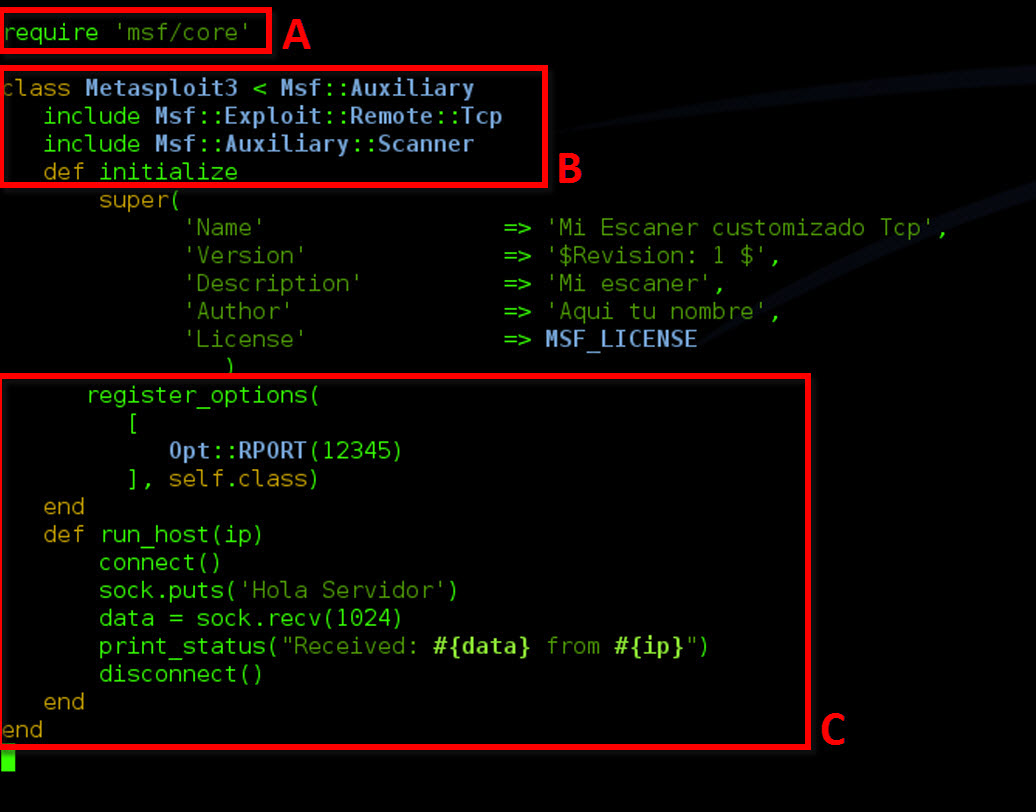

En otro caso anterior, hemos visto cómo llevar a cabo nuestras auditorías haciendo uso de Metasploit. Ahora crearemos un escáner para agregar en los auxiliares y poder usarlo cada vez que lo necesites, tal como cada módulo que ya viene por defecto. Para ello usaremos Ruby, uno de los lenguajes que más utiliza esta aplicación. En primera instancia veremos el código:

- En el punto A importa a “msf/core”, el motor de librerías en Metasploit.

- En el recuadro B se muestran las clases y librerías que importa el complemento, y seguido de esto inicializa. Lo más importante a destacar luego de la inicialización, es que para que funcione la licencia debe ser “MSF_LICENSE” ya que es la de la aplicación.

- Por último, en la figura C, se define el puerto en RPORT (número de puerto). De ahí en adelante todo lo que se ve de programación es lo que se ejecuta al momento de ingresar el comando Run. Vemos que establece la conexión a la dirección IP que se le asignará en RHOSTS, le envía un mensaje que en este caso dice “Hola Servidor” para recibir una respuesta, y luego de esto, imprime la respuesta que recibe. Por último, se desconecta.

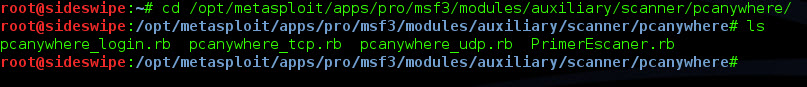

Una vez realizado el módulo para Metasploit, debes copiarlo en la ruta de Auxiliar, tal como se muestra en la siguiente captura:

Como se puede ver, se llama PrimerEscaner.rb y lo hemos incluido a modo de ejemplo en la ruta “/opt/metasploit/apps/pro/msf3/modules/auxiliary/scanner/pcanywhere”.

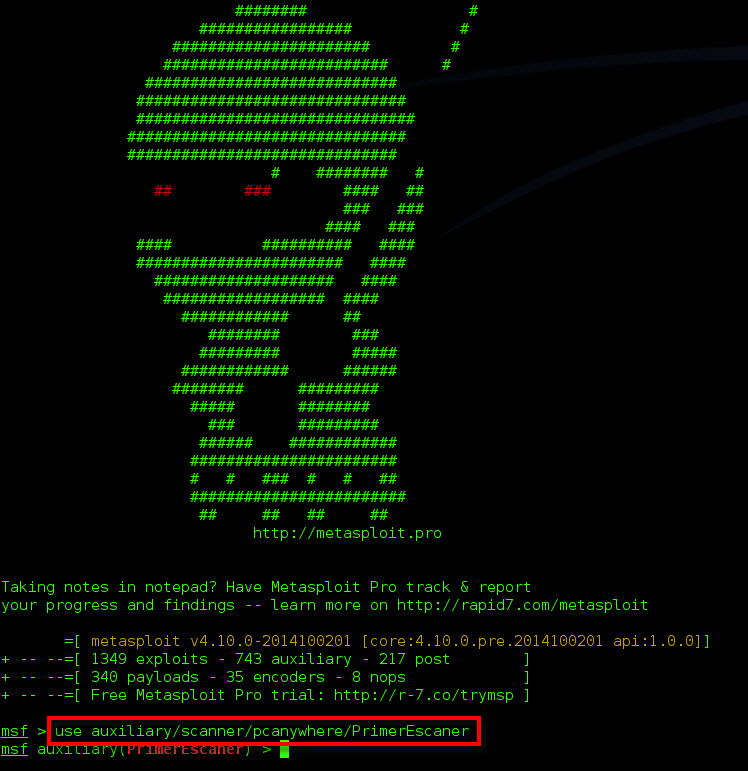

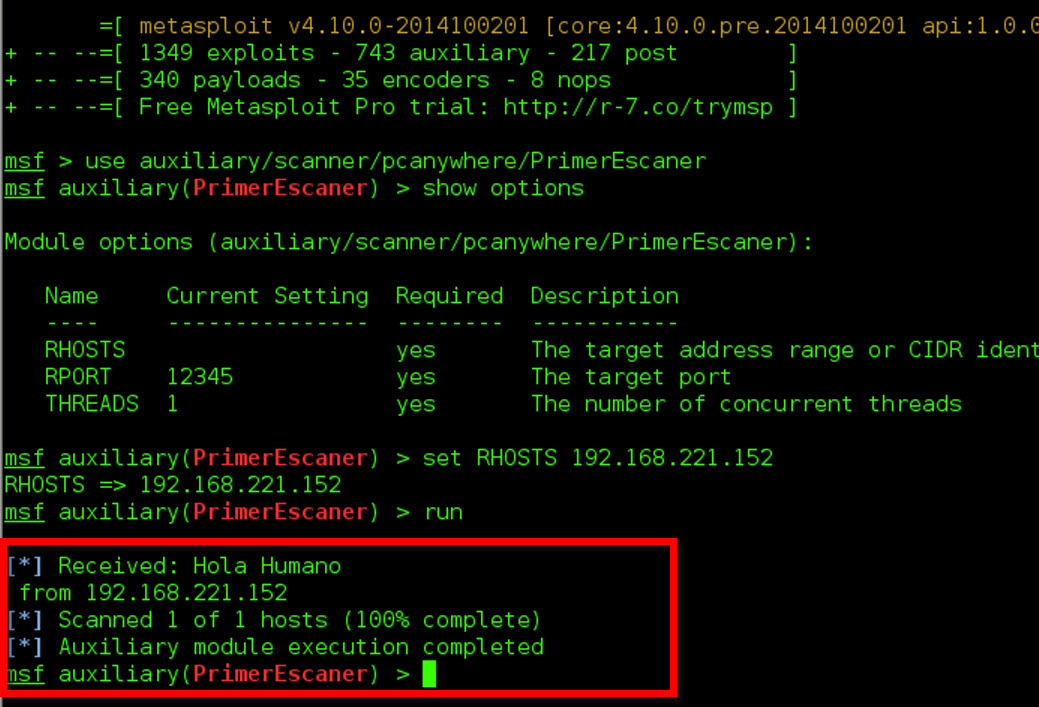

Ahora solo resta iniciar la consola de Metasploit invocando el comando msfconsole. Desde aquí ya podrás empezar a hacer uso de este nuevo módulo que has creado. Veámoslo gráficamente en la captura a continuación:

Aquí se observa cómo ya podemos comenzar su configuración para comenzar a usarlo. En esta etapa deberás escribir el comando “show options”, aquí veremos los campos que debes completar para usarlo.

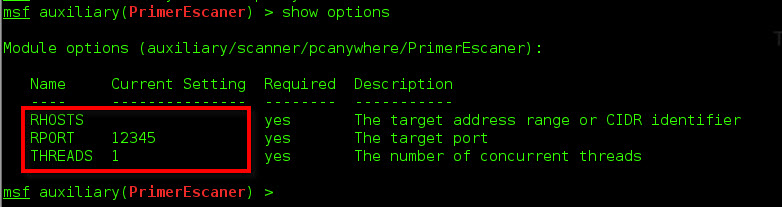

Las opciones a configurarse deben verse de la siguiente manera:

En primer lugar se debe colocar el target o equipo a analizar en RHOSTS, donde nuestro caso es la dirección IP 192.168.221.152 que es la dirección local. Vale remarcar que esto lo probamos en un laboratorio controlado especialmente preparado para estas pruebas.

En segundo lugar, solo resta definir el puerto, que en este caso en la opción RPORT usaremos el puerto 12345.

Una vez configuradas estas opciones procedemos a ejecutarlo con el comando run, como se ve en la siguiente captura:

Cuando se ejecuta, vemos que devuelve una respuesta que fue configurada en este caso para la práctica.

La importancia de esto radica en las auditorías, ya que este tipo de módulos, junto con herramientas que vayamos creando de acuerdo a las necesidades, te permitirán ganar mucho tiempo y dinero si es que te dedicas al servicio de auditorías. Con este tipo de prácticas tendrás los conocimientos para crear las herramientas que mejor se amolden a tus necesidades.

Además, en un proceso de auditoría, crear estas herramientas específicas permitirá hacer la menor cantidad de ruido posible (generar archivos de logs), haciendo que el proceso sea mucho más sigiloso.