Tras el reconocimiento en Virus Bulletin 2014 de la investigación de ESET sobre Operación Windigo, aproveché la oportunidad para entrevistar a Marc-Étienne Léveillé, que trabajó directamente en el informe de Operación Windigo, y hacerle unas preguntas. Marc-Étienne es Malware Researcher de ESET, y está interesado en la ingeniería inversa de malware para Linux y Mac OS X. Es un apasionado de hacer conexiones entre distintas amenazas para tener una visión general de cómo están interconectadas.

Ya pasó bastante tiempo desde que hablaste por última vez de la gran operación de crimen informático llamada Windigo. ¿Ha pasado algo últimamente que valga la pena mencionar al respecto?

Todavía seguimos monitoreando a la banda Windigo. Lamentablemente, no hemos observado ninguna disminución en sus actividades maliciosas tras la publicación de ese informe. Seguimos encontrando y bloqueando la misma cantidad de tráfico que es redirigido desde sitios Web Cdorked. Lo que es más, los diversos fragmentos de malware fueron actualizados para evadir nuestros indicadores de sistemas comprometidos.

¿Cuál es el mayor desafío que supone este tipo de amenazas para los administradores de sistemas?

Hemos notificado a muchas de las partes infectadas y yo diría que el problema principal para los administradores de sistemas es la falta de conocimientos forenses con respecto a Linux. Windigo se vale de muchos trucos para seguir pasando desapercibido. Como no interrumpe la actividad legítima del servidor, uno puede haber estado infectado por mucho tiempo antes de notar la infección. Algunas personas niegan la evidencia y se rehúsan a creer que su servidor está infectado.

¿Qué hace el equipo de investigación de ESET para concientizar a la gente sobre este tema?

Estamos tratando de llegar a la comunidad de seguridad para lograr que los servidores con acceso a Internet se protejan ante la amenaza Windigo y ante otros tipos de malware para Linux de propósitos múltiples en general. Una forma efectiva de hacerlo es si tenemos la oportunidad de hablar directamente con los administradores de sistemas, los investigadores de seguridad y los grupos de defensa contra malware, que se encuentran en la línea de defensa contra dichas amenazas. Por eso hicimos la presentación en Virus Bulletin en colaboración con Yandex, y en DerbyCon.

Próximamente presentaremos las siguientes conferencias:

- LinuxCon Europe, 15 de octubre, en Düsseldorf, Alemania

- SecTor, 22 de octubre, en Toronto, Canadá

- CSAW:Threads, 13 y 14 de noviembre, en Nueva York, EE.UU.

- conf.au, 16 de enero, en Auckland, Nueva Zelanda

Si estás interesado en obtener más información sobre la Operación Windigo, ingeniería inversa de malware para Linux, análisis forense y respuesta ante incidentes, recomiendo que nos vengas a ver.

¿Qué tipos de cambios se introdujeron en las versiones más recientes del malware Linux/Ebury?

Los creadores del malware Ebury reaccionan con mucha rapidez a nuestras publicaciones. En un solo mes encontramos una nueva versión que evadía nuestros indicadores de sistemas comprometidos. Éstos son algunos de los cambios más notables:

- El número de versión saltó a 1.5.1 (la última versión que encontramos). También vimos la versión 1.4.1 en abril de 2014 por primera vez. Para el momento en que publicamos el informe Operación Windigo en marzo, la última versión encontrada era 1.3.5.

- Ebury ya no utiliza la memoria compartida para mantener las credenciales robadas y para establecer las comunicaciones entre los procesos. En cambio, se inicia un nuevo proceso y se inyecta en la carga de Ebury con LD_PRELOAD. Las credenciales robadas se guardan en este nuevo espacio de direcciones de proceso. El transporte de comunicación entre procesos (IPC, por sus siglas en inglés) con OpenSSH se realiza mediante un socket de dominio UNIX.

- También se cambió el algoritmo generador de nombres de dominio (DGA, por sus siglas en inglés) utilizado como reserva para extraer las credenciales. Este backup se utiliza cuando no ha sido configurado por el operador.

- La versión 1.5 ya no infecta en forma directa el archivo libkeyutils.so. El payload de Ebury se ubica en un nuevo archivo en el directorio de bibliotecas bajo el nombre libns2.so. Luego se modifica el archivo original libkeyutils.so del sistema para vincularse a esta nueva biblioteca maliciosa en vez de a libc.so.6. A continuación, el código Ebury procede a cargarse y anclarse en OpenSSH.

Nuestro monitoreo arrojó nuevos datos que CERT-Bund utilizó para actualizar los indicadores de sistemas comprometidos por Ebury en su página Web.

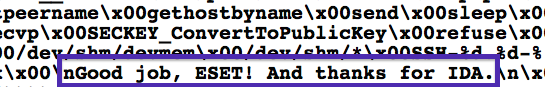

Además de la felicitación “¡Buen trabajo, ESET!” de los creadores del malware, Virus Bulletin le otorgó a tu equipo el primer premio Péter Szőr por su informe sobre la Operación Windigo. ¿Cómo te sientes al respecto?

Hubo muchos papers buenos sobre investigación de malware este año y me gustaría dar crédito y mostrar mi respeto a los demás nominados y a todos los investigadores que publicaron trabajos excelentes en estos últimos años.

Además de lo mencionado anteriormente, quisiera reconocer que la mayoría de los coautores e investigadores que trabajaron en el paper Operación Windigo son nuevos en la industria antivirus. Para nosotros, recibir un premio como este significa un agradable reconocimiento de nuestros pares y nos brinda la confianza de saber que estamos avanzando en la dirección correcta.

Creador del malware reconoce el trabajo de ESET

Nuestra prioridad es proteger a nuestros clientes de todas las amenazas, incluyendo las nuevas y emergentes. Como investigador, es gratificante poder enfocarme con profundidad en una amenaza específica como esta. Gracias a la creencia de ESET en la investigación, pudimos hacer un análisis detallado y proteger a nuestros usuarios al mismo tiempo. Estamos realmente contentos de que haya sido tan bien recibido por la prensa, nuestros clientes y Virus Bulletin.

Marc-Etienne, muchas gracias por tu tiempo.