En la conferencia de Virus Bulletin que se llevó a cabo el mes pasado en Seattle, hablamos sobre cómo evolucionó el troyano BlackEnergy para convertirse en una herramienta maliciosa utilizada por el espionaje en Ucrania y Polonia.

En nuestra última publicación sobre este tema, mencionamos los siguientes vectores de propagación de malware utilizados en las campañas de BlackEnergy de este año:

- Documentos de Microsoft Word que contienen exploits, por ejemplo, la vulnerabilidad CVE-2014-1761

- Archivos ejecutables con un ícono de Microsoft Word, para inducir a la víctima a abrir los archivos

- Aprovechamiento de vulnerabilidades de Java

- Instalación mediante el software de control remoto Team Viewer

- Documentos de Microsoft PowerPoint que contienen la vulnerabilidad CVE-2014-4114

En esta publicación, damos información adicional sobre el último caso: cómo un archivo creado especialmente para mostrar una presentación de diapositivas en PowerPoint (.PPSX) llevó a la ejecución del dropper BlackEnergy.

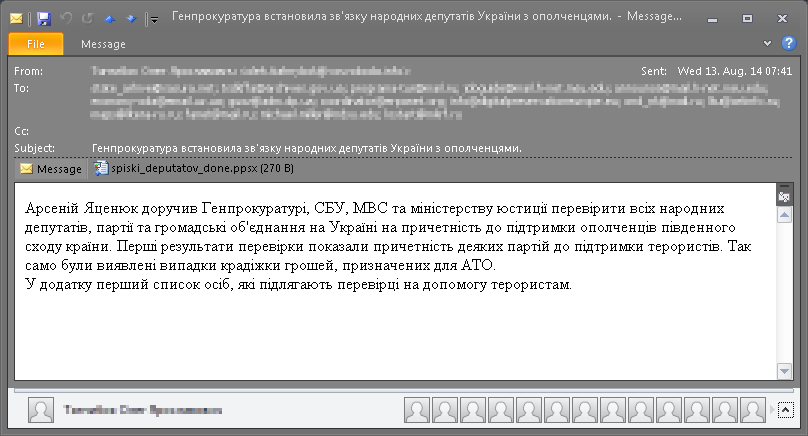

En las campañas de agosto de 2014, un número de víctimas potenciales recibieron correos electrónicos dirigidos como el siguiente:

En esencia, el texto del correo electrónico en ucraniano dice que el Primer Ministro ucraniano, Arseniy Yatsenyuk, les está ordenando a la Fiscalía General, al Servicio Secreto Ucraniano, al Ministerio del Interior y al Ministerio de Justicia que investiguen a los miembros del parlamento, a los partidos políticos y a las ONG en Ucrania para detectar si estuvieron involucrados en el apoyo a los rebeldes de Ucrania Oriental, y que se adjunta una lista de partidarios potenciales del terrorismo.

Si el destinatario muerde el anzuelo y abre el archivo adjunto PPSX, encontrará lo que esperaba por la descripción del correo electrónico: una lista de nombres. Se puede ver en la siguiente captura:

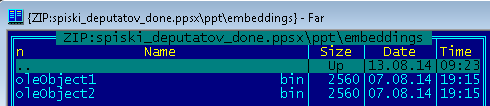

Sin embargo, lo más importante es lo que ocurre en segundo plano. El paquete de PowerPoint contiene dos objetos OLE integrados, cada uno con una ruta remota donde se ubica el recurso. Los dos archivos se llaman slide1.gif y slides.inf.

Cargar estos archivos es una funcionalidad de Microsoft PowerPoint, pero resultó ser uno peligroso, ya que los objetos podían ser descargados desde una ubicación de red no confiable arbitraria y ejecutarse sin ninguno de los mensajes de advertencia emergentes, lo que se resuelve en la revisión MS12-005.

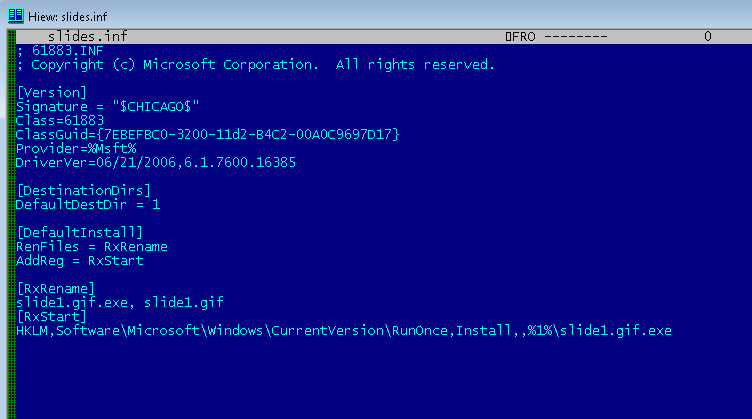

Entonces, ¿cuáles son los dos archivos descargados? El archivo .gif no es una imagen, sino que en realidad se trata de un dropper BlackEnergy Lite camuflado. Los archivos .INF son ejecutables y se usan típicamente para instalar controladores de dispositivos.

En esta instancia en particular, la tarea del archivo .INF es cambiar el nombre del dropper BlackEnergy de slide1.gif a slide1.gif.exe y ejecutarlo mediante una simple entrada del Registro de Windows:

A pesar de que esta vulnerabilidad se conoce al menos desde 2012, no había sido demasiado explotada hasta el momento. Cuando ESET notó que el malware in-the-wild la empezó a usar en forma activa, se lo informó a Microsoft el 2 de septiembre de 2014.

Ahora que la vulnerabilidad se reconoce como CVE-2014-4114 y que Microsoft creó un parche para ella, les recomendamos firmemente a todos los usuarios que actualicen sus sistemas lo antes posible para sellar este vector de infección.

Traducción del post de Robert Lipovsky en We Live Security.