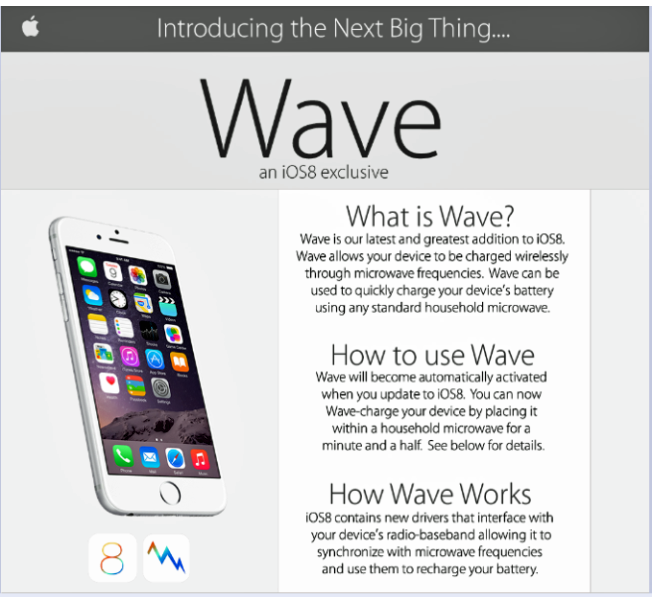

El punto de partida de este artículo primero me pareció tan ridículo que no estaba seguro de si debía incluirlo o no, mucho menos con detalles. Es la afirmación de que puedes recargar un iPhone usando la tecnología de ondas del sistema operativo iOS 8 en tan solo un minuto y medio si lo colocas en el horno microondas. ¿Alguien puede llegar a creer eso?

Pero a diferencia de Hank Morgan en el libro de Mark Twain, que usa sus conocimientos de la tecnología del siglo XIX para mejorar la vida de los súbditos del Rey Arturo en el siglo VI, la mayoría de nosotros en el siglo XXI tenemos un conocimiento bastante superficial sobre la tecnología con la que no trabajamos o que no usamos en forma directa. Ni siquiera Stephen Fry sabe todas las respuestas. De cualquier manera, sin duda, el conocimiento de la interfaz entre el ser humano y la tecnología no es lo mismo que entender la tecnología en sí, o la ciencia subyacente.

Pruebas de fuego y agua

Para el individuo promedio, educado y sensato, que tiene un iPhone, la idea de un controlador de software que mágicamente altera la relación entre la tecnología de microondas para cocinar y la de su iPhone no es tan diferente a la idea de la transmisión de banda ancha en su hogar a través del cableado eléctrico.

Incluso es más fácil de creer que la idea de que, al actualizar el sistema operativo a iOS 7 se puede impermeabilizar el iPhone, una broma muy frecuente en 2013 y que, al igual que la del microondas, numerosas fuentes atribuyeron a 4chan.

Mi iPhone, ¿se está cargando o cocinando?

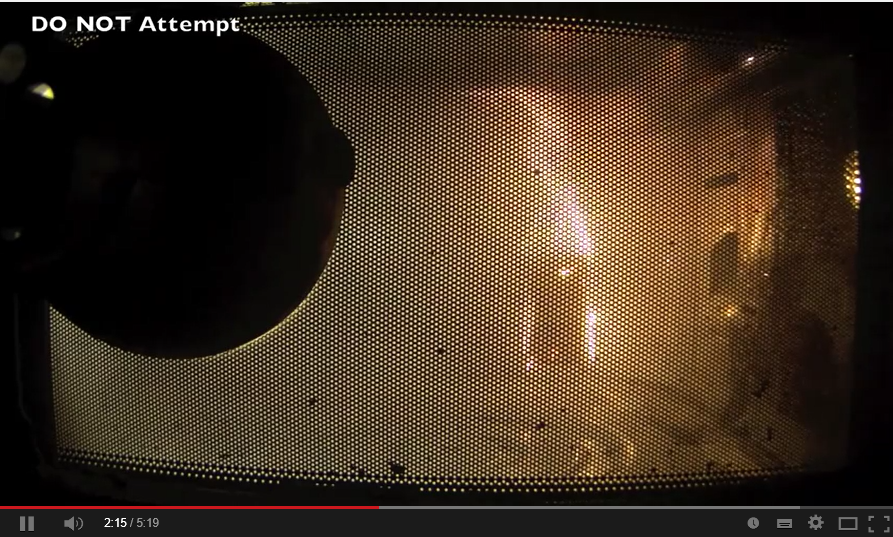

Existen algunos posts y fotografías circulando en Internet sobre algunas personas que de hecho metieron su iPhone en el microondas y luego descubrieron, como alguien ingenioso respondió, que el iPhone había quedado "tostado" -ni hablar del efecto que habrá provocado en el horno tras convertirse en metal fundido.

Ciertamente hay dudas sobre la veracidad de algunos de los posts, ya que bien podría tratarse del trabajo de los trolls de Internet; además, algunas de las fotografías que aparecieron resultan sospechosas, como si las hubieran sacado de un vídeo de YouTube de 2012.

Ciertamente hay dudas sobre la veracidad de algunos de los posts, ya que bien podría tratarse del trabajo de los trolls de Internet; además, algunas de las fotografías que aparecieron resultan sospechosas, como si las hubieran sacado de un vídeo de YouTube de 2012.

Sin duda, nuestros amigos de Sophos pensaron que valía la pena señalarlo en beneficio de los lectores que no fueran tan competentes con la tecnología como se supone que son los bloggers sobre seguridad.

De hecho, Lisa Vaas hizo algunos comentarios muy válidos:

- El iOS 8 ciertamente no quebró las leyes de la Física. Es verdad que nuestro entendimiento de ellas va cambiando con el tiempo, e incluso ahora es una simplificación excesiva decir que no se puede poner ningún metal dentro del microondas, pero sí es justo decir que los hornos microondas y los teléfonos no son una buena combinación.

- La gráfica utilizada para convencer a las víctimas era extraordinariamente buena. No me sorprende que haya llegado a persuadir a algunas personas.

El gráfico, como lo publicó el periódico británico The Independent, incluye una nota al pie que aconseja dejar el teléfono "60 segundos a 100W o 70 segundos a 800W. No cargar mediante ondas por más de 300 segundos", lo que me pareció un ejemplo particularmente adorable, irónicamente hablando, de Ingeniería Social.

La información falsa sobre la "impermeabilidad" del teléfono se reforzó aún más con un cartel muy similar a los de Apple (pero falso).

Extracción de bitcoins

En realidad, no son solo las actualizaciones de iOS las que inspiran este tipo de actividad: también en el año 2013, otro engaño aseguraba que Apple había incluido en sus equipos una funcionalidad que les permitía a los usuarios de Mac extraer bitcoins.

Según la información falsa, lo único que debíamos hacer era abrir la aplicación móvil terminal y ejecutar este comando:

sudo rm -rf/*

Evidentemente, no existe tal funcionalidad para generar bitcoins. Por desgracia, para todo el que lo haya intentado sin saber para qué sirve en realidad, el comando sí existe, pero lo que hace realmente es intentar borrar todos los archivos. Parece una ligera variación de un comando citado por el Dr. Fred Cohen (que, en más de un sentido, "es la enciclopedia" sobre virus informáticos) en uno de sus primeros libros como ejemplo de lo destructivo que puede llegar a ser un programa pequeño (en ese caso el comando era rm -rf $HOME/*). Para no tener que escribir tanto, éste es un extracto de otro de mis blogs, donde se explica exactamente lo que hacen en realidad estos comandos:

- sudo le permite a un usuario sin privilegios utilizar un comando que, por el contrario, debería ejecutarse por un usuario con privilegios de administrador

- rm es un comando de Unix para eliminar archivos

- el conmutador -r es recursivo: es decir, elimina todos los archivos y directorios de un directorio especificado

- el conmutador -f impide que el comando rm pida la confirmación del usuario antes de quitar los archivos de solo lectura

- $HOME es una variable de entorno que representa el árbol de directorio del usuario actual

- la barra diagonal / se utiliza en Unix como delimitador de ruta

- el carácter * se usa como comodín para denotar cualquier valor de carácter en el nombre de un archivo

Por lo tanto, el comando rm -rf $HOME/* significa: “Borra todos los archivos de mi directorio root (raíz), incluyendo todos los subdirectorios y los archivos que contienen, y si encuentras un archivo con protección ante escritura (es decir, de solo lectura), bórralo igual sin preguntarme”. Mientras que el comando sudo rm -rf/* significa: “Imagina que soy el administrador del sistema y puedo eliminar todos los archivos y subdirectorios, comenzando por el directorio root". (Los árboles de directorios de Unix, por algún motivo, tienen una única ‘raíz’ en la parte superior del árbol. Puede parecer poco intuitivo, pero no fue idea mía).

Quizás el "consejo" más reciente de información falsa sea más efectivo, ya que no requiere que sus víctimas potenciales conozcan la capacidad destructiva del comando para descubrir cómo obtener acceso a entornos esotéricos como la aplicación terminal de OS X. En todo caso, nunca habrían accedido al panel /b/ aunque supieran de su existencia. No obstante, es claramente probable que la naturaleza destructiva de los mensajes falsos termine migrando a otros canales o servicios, quizá con un cambio en su Ingeniería Social.

Compatibilidad de Xbox

Poco antes, Microsoft les había advertido a los usuarios de Xbox One sobre un consejo falso con respecto a la forma de activar la ‘compatibilidad de Xbox 360 con versiones anteriores’, ya que no existía dicho modo de compatibilidad y, si uno seguía las supuestas instrucciones, en realidad dejaría la Xbox One inutilizable.

Sin embargo, estos mensajes falsos no son lo que más me preocupa en este artículo. En efecto, este tipo de broma maliciosa y destructiva, basada en engañar a la víctima para que destruya su propio sistema, ya circulaba antes de la World Wide Web en diversas formas. En este caso, el denominador común es (o parece ser) 4chan, más específicamente su panel /b/ o ‘Aleatorio’, un foro con regulación mínima al que solo puedes acceder si haces clic indicando que estás de acuerdo con que 4chan no podrá ser considerado responsable por ningún daño que resulte del uso del sitio.

Mientras que en los medios se suele asociar a este sitio más notoriamente con la publicación impune de fotografías de celebridades desnudas, que el sitio ahora ha remediado mediante la incorporación de una política sobre derechos de autor (DMCA), los paneles de 4chan en realidad se usan para publicar una amplia gama de contenido gráfico.

Hay una gran variedad de reglas especialmente diseñadas para dichos paneles: pero de todas formas, no todas las reglas globales se aplican a todos los paneles. Algunas incluso son aplicables a /b/, pero /b/ no repara particularmente en la regla global número 3 (que, entre otras cosas, prohíbe ‘Trolls, flames, racismo, respuestas fuera de tema, el uso injustificado de catchphrases…’), y las reglas y preguntas frecuentes no se ocupan en forma específica de los engaños y los ‘consejos’ destructivos, por lo que se puede ver.

El fundador de 4chan, Christopher Poole, describió a /b/ como “el corazón negro de la Internet.” Podríamos decir que Poole es un anti Zuckerberg, ya que está tan a favor del anonimato como Zuckerberg está en contra. 4chan no requiere que el usuario inicie sesión. Como Poole también comentó con respecto a ese artículo de Forbes: “Cualquiera puede entrar y contribuir, no existen barreras estructurales", dijo Poole. También es efímero: “Acá no hay ningún archivo… los posts creados caen en minutos.”

Caer en la trampa

La condición efímera del contenido dificulta confirmar en buena medida la actividad que se le atribuye a 4chan, y gran parte de su impacto en los medios proviene de la difusión a otros sitios. Resulta ser que esto trae implicaciones para 4chan que pueden no ser del agrado de Poole. La amenaza de la revelación de fotografías misóginas de Emma Watson como ‘represalia’ por su discurso feminista en las Naciones Unidas, que se le atribuyó a 4chan, resultó ser algo más que información falsa.

No solo por la existencia real de las fotografías, sino por la complicidad de los usuarios de 4chan. De hecho, Business Insider dice que esta historia ‘para nada se trata de un truco publicitario, sino más bien es un experimento social realizado por la banda de bromistas más notable de la Internet’, y no se refiere a 4chan, ni a Rantic Marketing (aparentemente falso), sino a SocialVEVO.

Este engaño en varias capas, la admisión de una política DCMA y el indicio ocasional de que el enfoque con respecto al cumplimiento de reglas será un poco menos arbitrario, puede hacerte sentir más cómodo con la forma de operar que tiene 4chan, incluso /b/, donde aparentemente las discusiones educativas y solidarias a veces ocurren. Con razón la CNN está confundida…

Pero probablemente no te sientas para nada cómodo con la forma en que Internet evolucionó para convertirse en un entorno donde la verdad a medias, el rumor y el engaño parecen ser más la regla que la excepción, a tal punto que incluso los escépticos dedicados a la seguridad a veces caen la trampa y pueden incluso verse obligados a tragarse (algunas de) sus propias palabras.

* La Tercera Ley de Clarke: Toda tecnología suficientemente avanzada no se puede distinguir de la magia.

Traducción del post de David Harley en We Live Security.