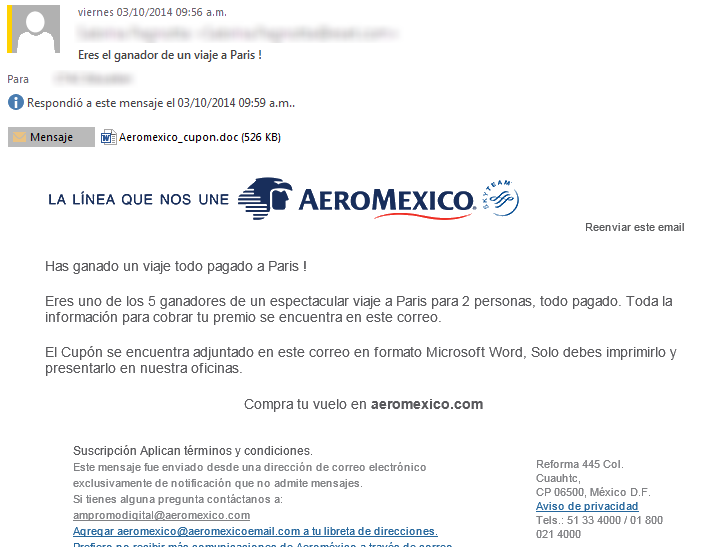

En el día de hoy hemos detectado una nueva amenaza que es parte de una campaña de propagación de malware en Latinoamérica que hemos estado siguiendo y reportando en este mismo espacio. En otras oportunidades hemos visto, por ejemplo, la utilización de falsas notas bancarias y, en esta oportunidad, muchos usuarios de la región, particularmente en México, han recibido un correo con un supuesto regalo de la compañía Aeroméxico de un viaje a París. El correo en cuestión, posee un archivo adjunto "CuponAeromexico.DOC" que, de ejecutarse, se trata de un troyano del tipo downloader que descarga otras amenazas en el sistema.

Como pueden observar en la siguiente imagen, el correo responde a una estrategia de Ingeniería Social tradicional, se ofrece un premio extraordinario, de forma gratuita, y se busca que el usuario preso de su emoción, ejecute rapidamente el adjunto.

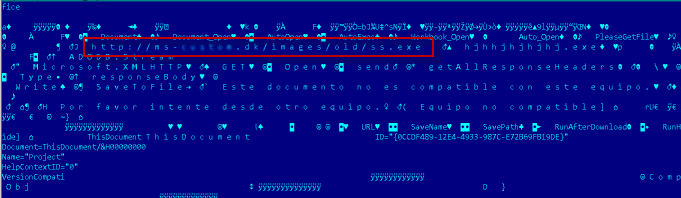

Dicho archivo de Microsoft Office es detectado por nuestras soluciones de seguridad como VBA/TrojanDownloader.Agent.AX, y posee una macro en Visual Basic que ejecuta las funcionalidades maliciosas (el payload es detectado como Win32/Injector.CDI).

En el análisis de la amenaza, pudimos identificar la URL desde donde se descarga la otra amenaza, con el nombre "ss.exe", confirmando una vez más el patrón que venimos observando en esta campaña en la región, y a la cual estamos dando seguimiento y análisis para mantener a todos nuestros usuarios protegidos, y a toda la comunidad alertada.

En el análisis inicial, sospechamos que el archivo descargado es una vez más una variante de Dorkbot, la botnet que hemos estado investigando profundamente los últimos años; nuestros analistas del Laboratorio de Investigación siguen analizando las muestras para conocer los detalles.

Recuerden que siempre deben contar con una solución de seguridad que elimine o limpie el adjunto antes de la recepción y, si recibieron este correo, solo deben eliminarlo. Viajar a París es más complicado de lo que parece e infectarse con un troyano, mucho más sencillo.