Después de haber publicado nuestro Desafío ESET #28 queremos felicitar a M1ndCr4ck, quien fue el primero de nuestros lectores en resolver correctamente el desafío propuesto. Además queremos resaltar el buen trabajo de SteckMera y Emiliano, quienes también llegaron a solucionar el desafío y encontraron una solución adecuada para encontrar al culpable de la fuga de información.

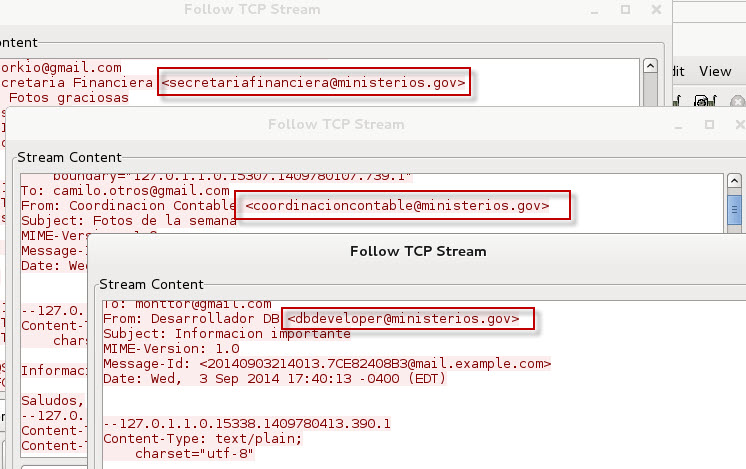

Partiendo del análisis del pcap vemos que hay una variedad de tráfico y de acuerdo a lo que necesitamos encontrar, solo deberíamos analizar aquellos paquetes relacionados con los mensajes de correo electrónico, por lo cual podemos utilizar un filtro en Wireshark para ver solamente aquellos relacionados con el protocolo SMTP. Tal como vemos en la siguiente captura hay tráfico correspondiente a siete mensajes de correo electrónico que están relacionados con el dominio @ministerios.gov:

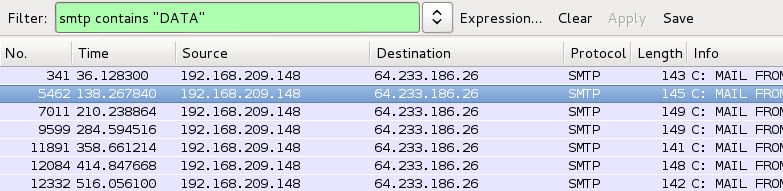

Ahora debemos identificar a qué corresponde cada uno de estos mensajes, para de esta forma identificar cuál es la cuenta desde la cual se está dando la fuga de información. Recomponiendo todos los paquetes que conforman cada uno de los mensajes, nos encontramos con que se puede identificar el remitente del correo, el cuerpo del mensaje y si hay archivos adjuntos, tal como vemos en la siguiente imagen:

Otro aspecto que podemos identificar, es que los archivos adjuntos viajan codificados en base64, por lo cual tendremos que utilizar un decodificador para ver si realmente corresponde a una imagen.

Si revisamos los siete mensajes de correo electrónico, nos encontramos con que son tres cuentas de correo electrónico con dominio @ministerios.gov las utilizadas en esta máquina. Estas tres cuentas las podemos ver en la siguiente imagen:

El siguiente paso deberá ser determinar cuál de estas tres cuentas es la que está fltrando la información sensible. Si tomamos el correo electrónico enviado desde dbdeveloper@ministerios.gov, nos encontramos con que si bien el asunto del mensaje y el nombre del adjunto parecieran ser información sensible, realmente corresponde a un PDF con un instructivo de una herramienta conocida como es Latex y una invitación para jugar fútbol.

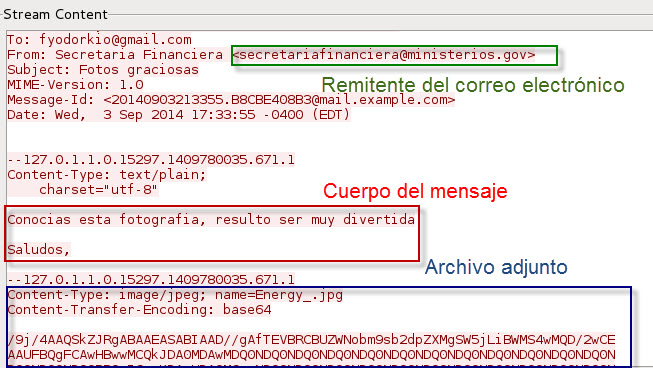

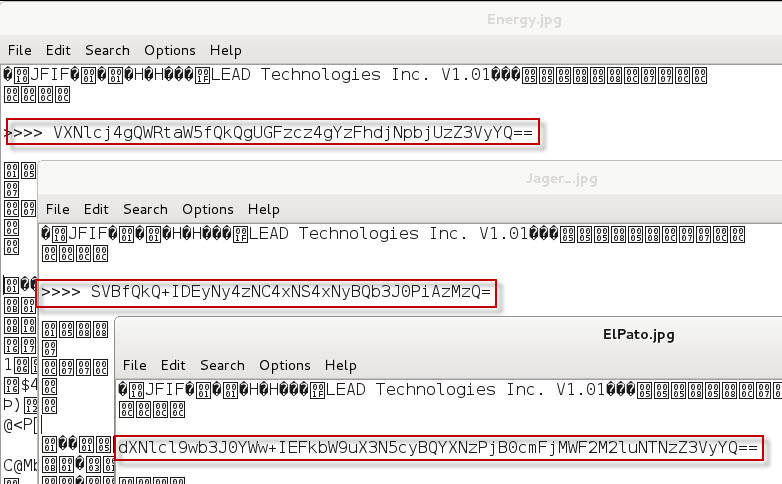

Una vez descartada esta primer cuenta de correo, veamos cuál es el caso de la cuenta secretariafinanciera@ministerios.gov. Si utilizamos una herramienta para decodificar base64 encontraremos que el contenido de cada uno de los tres archivos enviados desde esta cuenta tiene una cabecera correspondiente a una imagen, como la siguiente:

![]()

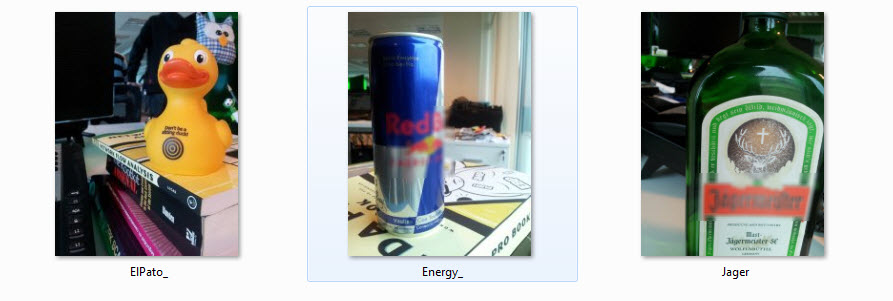

De hecho si tratamos de reconstruir la imagen, podremos ver que se trata de tres fotografías que no contienen información sensible:

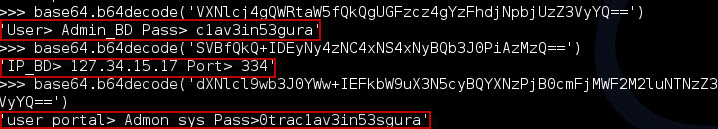

Ahora solamente nos queda analizar los mensajes enviados desde coordinacioncontable@ministerios.gov. Para empezar nos encontramos con que si bien los archivos adjuntos tienen nombres similares a las imágenes enviadas desde la cuenta de correo anterior, en este caso todos los archivos son enviados a una misma cuenta de correo electrónico. Ahora si empleamos la misma estrategia anterior de utilizar un decodificador base64 para ver el contenido del archivo, nos encontramos con algo particular que nos puede llamar la atención:

Si bien el encabezado del archivo nos parece indicar que corresponde a imágenes, vemos que también hay unas cadenas de caracteres que no tienen relación con el resto de información del archivo y son más parecidas a cadenas codificadas en base64. Utilizando nuevamente el decodificador para estas tres cadenas nos encontramos con que contienen la siguiente información:

De esta forma nos encontramos con la información que está siendo filtrada y que permite los accesos no autorizados a información sensible de la empresa.

¡Muchas gracias a todos por participar de este nuevo Desafío ESET y los esperamos en nuestro próximo reto para seguir poniendo en práctica algunas herramientas y conocimientos relacionados con la seguridad informática.