Durante esta semana estuvimos viendo como creció una campaña para propagar una aplicación no deseada (PUA por sus siglas en inglés) utilizando cuentas de Twitter, aprovechando los retweets y los permisos de aplicaciones que los usuarios pudieran tener asociadas a su cuenta.

Cómo se propaga la campaña

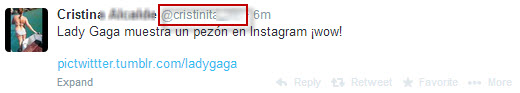

Para este tipo de campañas de propagación de aplicaciones molestas y potencialmente peligrosas, hemos visto cómo se utilizan tweets con temas que pueden llegar a ser interesantes para un grupo muy importante de personas. Como se puede ver en la siguiente captura, este tipo de técnicas de Ingeniería Social logra captar la atención de los usuarios de redes sociales.

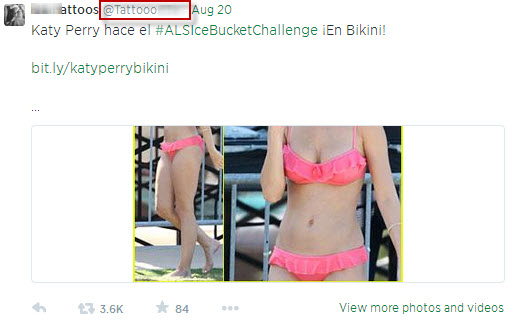

De hecho, sobre los temas que se propagan en los tweets realmente existe contenido en algún blog o sitio web que no necesariamente es malicioso. Por ejemplo, sobre un tweet como el que vemos en la siguiente captura realmente existe una página que tiene un video sobre el tema.

Qué es lo que se está propagando

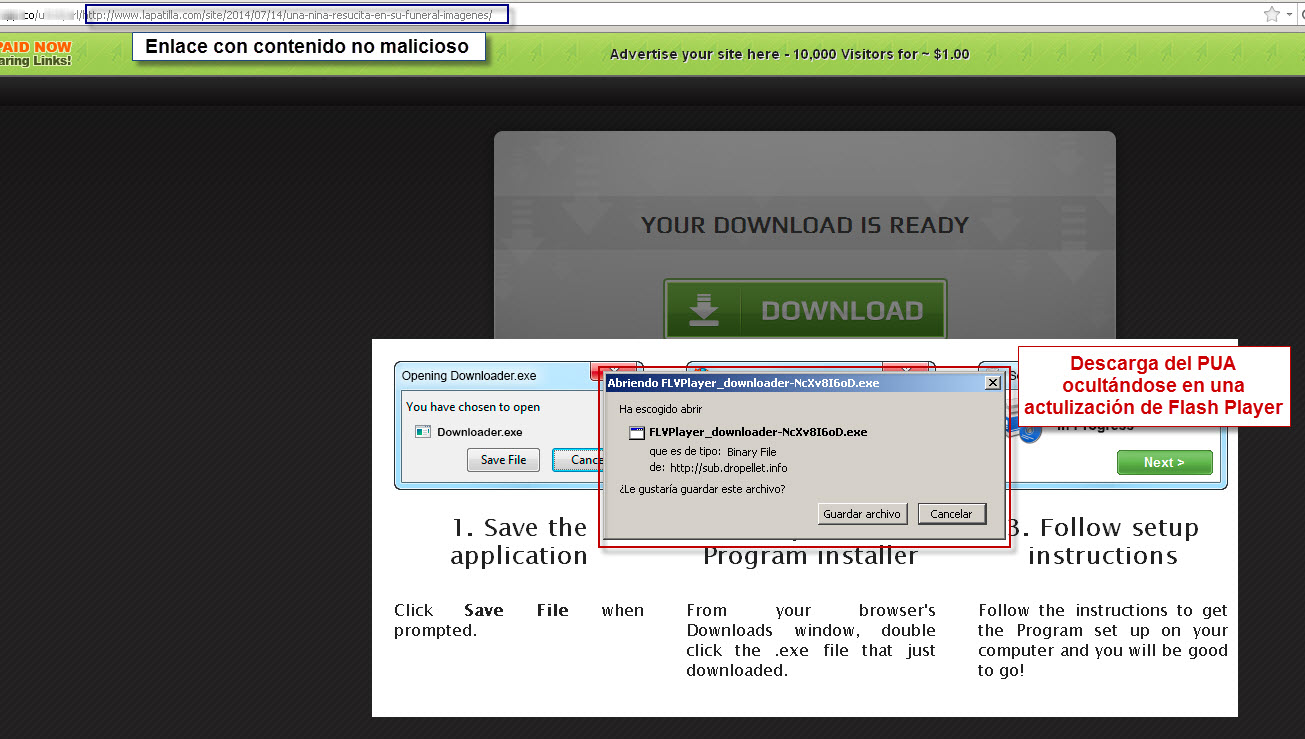

Lo que hacen los atacantes, es aprovechar la popularidad del contenido o lo atractivo que este pueda resultar, y desviar el tráfico hacía otra página desde la cual se descarga la PUA para luego sí redirigir el tráfico hacia la página verdadera. Como se observa en la siguiente captura antes de llevar al contenido no malicioso, descarga un archivo ejecutable en la máquina del usuario.

Cada vez que se ingresa por el enlace de Twitter a la página web, el archivo que se descarga es diferente, aún cuando el enlace es el mismo. Si bien todos los archivos descargados tienen la misma funcionalidad, sus hashes son diferentes, por lo que si no se cuenta con una solución de seguridad con detección proactiva, el usuario puede verse afectado.

Cada vez que se ingresa por el enlace de Twitter a la página web, el archivo que se descarga es diferente, aún cuando el enlace es el mismo. Si bien todos los archivos descargados tienen la misma funcionalidad, sus hashes son diferentes, por lo que si no se cuenta con una solución de seguridad con detección proactiva, el usuario puede verse afectado.

Dependiendo del navegador utilizado puede que se descargue el archivo ejecutable o un complemento para el mismo. En cualquier caso, todas estas aplicaciones no deseadas se detectan por las soluciones de ESET como variantes de Win32/Somoto.G.

Cuál es el alcance de este tipo de campañas

Haciendo seguimiento de una de estas cuentas utilizada para propagar estas campañas, detectamos por ejemplo que en 36 minutos de haber sido publicado un nuevo enlace con las características descritas, logró más de 3500 retweets. Esto nos da más de 100 usuarios alcanzados en un minuto con un solo tweet y todos en Latinoamérica.

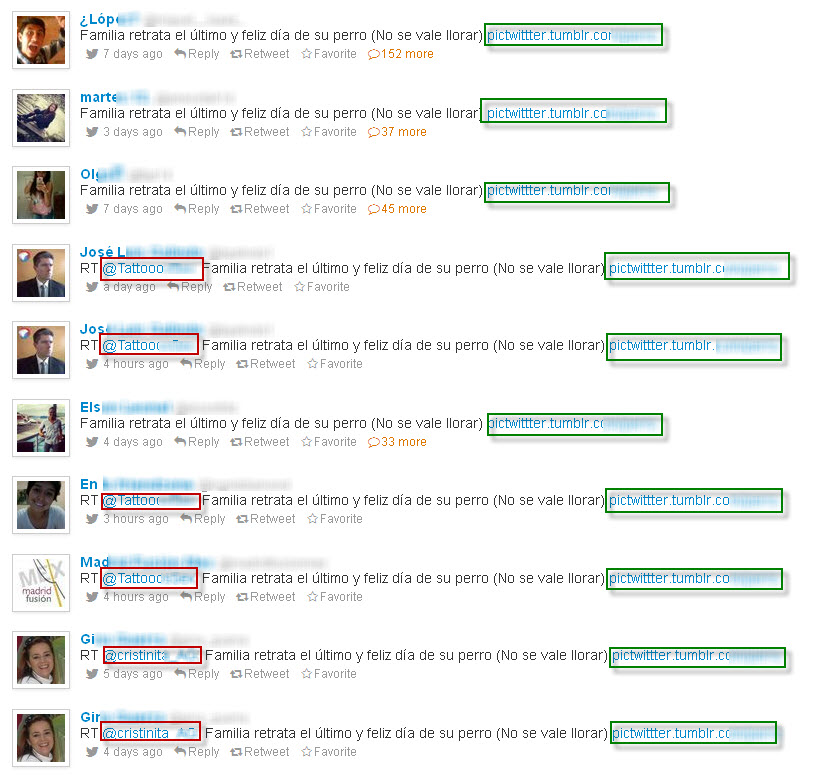

Lo más curioso de estas campañas de propagación es que están relacionadas con dos cuentas de Twitter. Como podemos ver en la siguiente captura el mismo enlace se estaba propagando particularmente como RT de al menos dos cuentas de Twitter.

Una de estas cuentas es la que aparece como la única que propaga otro enlace, con la misma amenaza y con iguales características a las antes mencionadas.

Después de analizar este tipo de campañas, pudimos determinar que para hacer el retweet, se le pide al usuario permiso para asociar un popular servicio que permite gestionar la cuenta de Twitter y de esta forma logra publicar en la cuenta del usuario. Si de antemano el usuario ya contaba con estos permisos en su cuenta automáticamente se hace el retweet.

Más allá del hecho que como en este caso de trataba de una aplicación potencialmente peligrosa, hay que tener presente que de la misma forma se pueden propagar campañas maliciosas. De ahí la importancia de vigilar los permisos que damos para que aplicaciones de terceros utilicen nuestros perfiles de redes sociales.