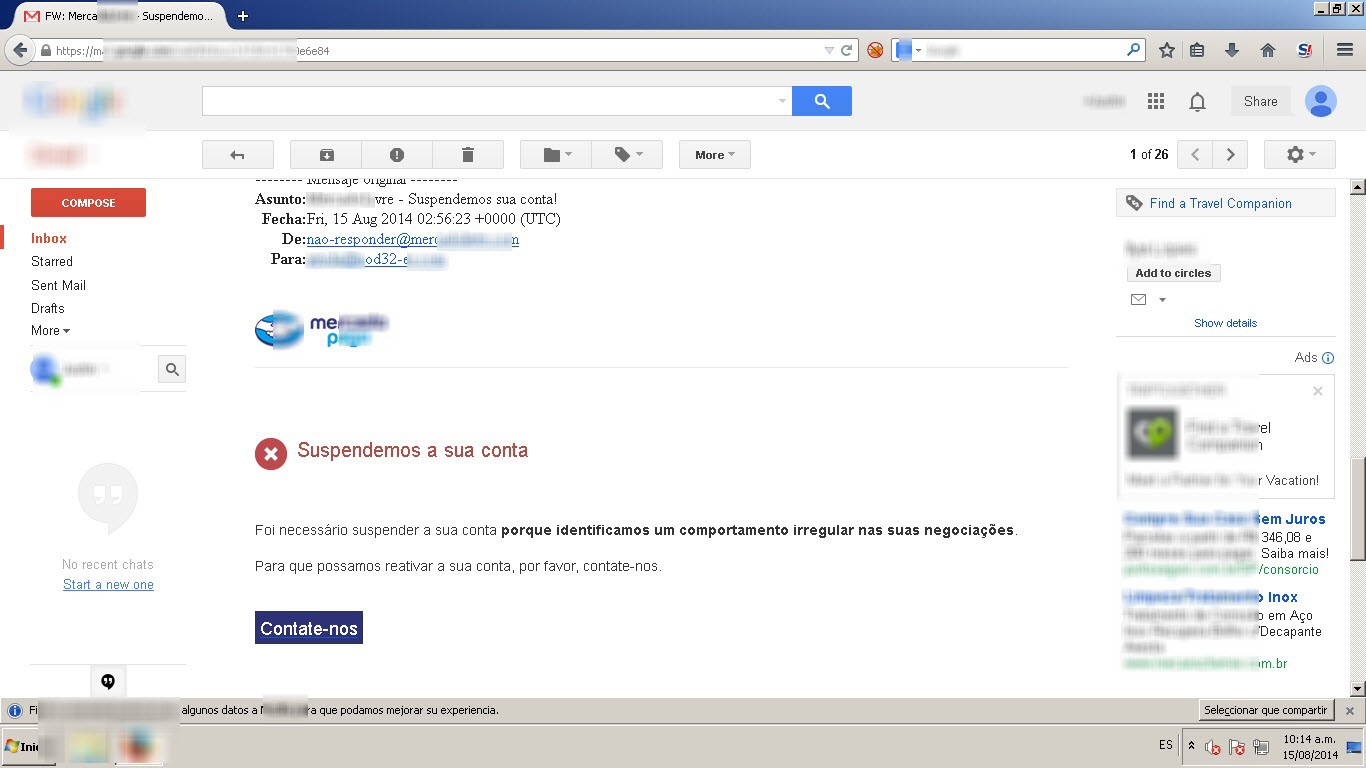

Una nueva campaña de phishing fue detectada por el Laboratorio de Malware de ESET Latinoamérica. El correo electrónico es, una vez más, el villano. Veamos en la captura de pantalla como el atacante trata de “pescar” sus víctimas:

A simple vista no se notan claros indicios de fraude, ya que no se perciben errores de ortografía. El dominio de donde viene el correo pareciera ser legítimo y el botón “Contáctanos” también sugiere que su destino es válido.

A simple vista no se notan claros indicios de fraude, ya que no se perciben errores de ortografía. El dominio de donde viene el correo pareciera ser legítimo y el botón “Contáctanos” también sugiere que su destino es válido.

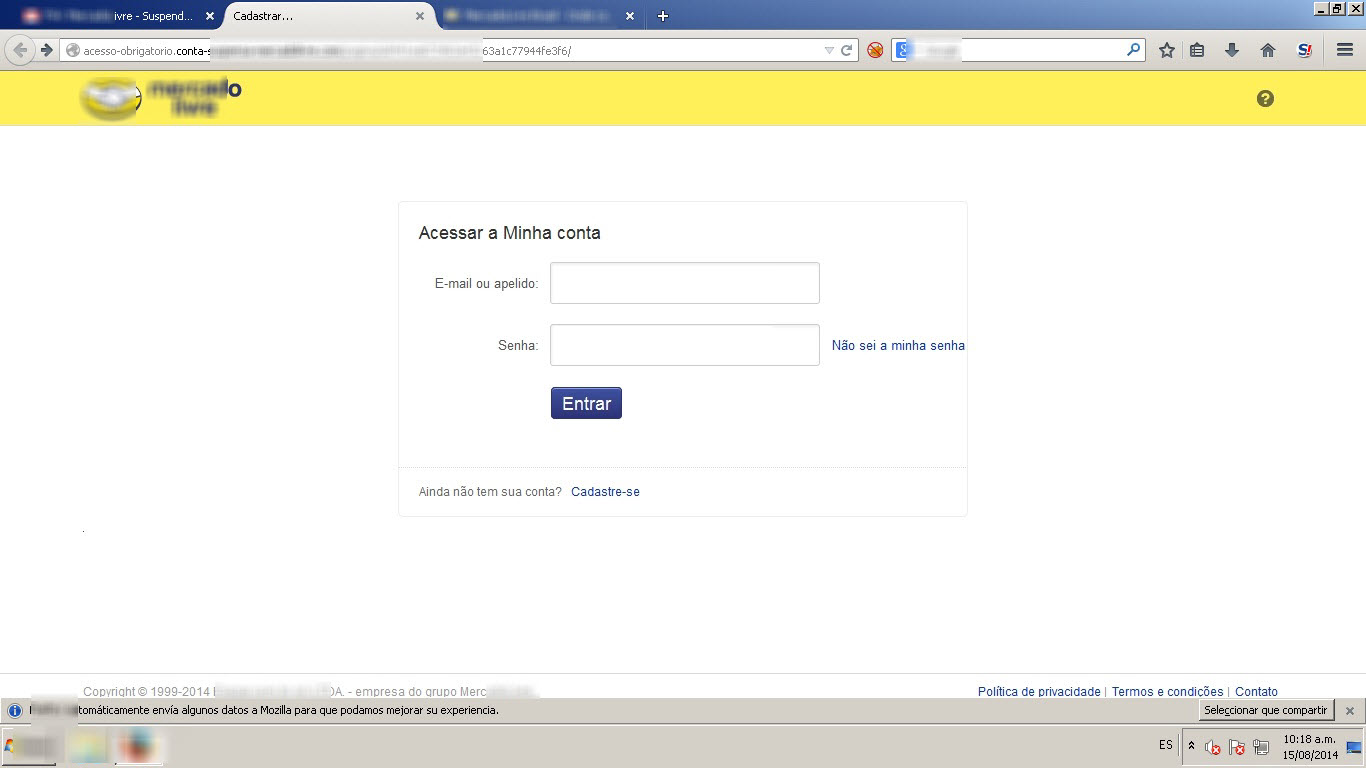

Hemos informado en nuestros Posts sobre phishing que no se debe hacer clic en enlaces no seguros (URLs no empiezan con HTTPS). En esta campaña, a través de la Ingeniería Social, el atacante se tomó el recaudo de ejecutar el ataque a un sitio que, más allá de sus millones de usuarios en Latinoamérica, no utiliza el protocolo HTTPS desde su página inicial.

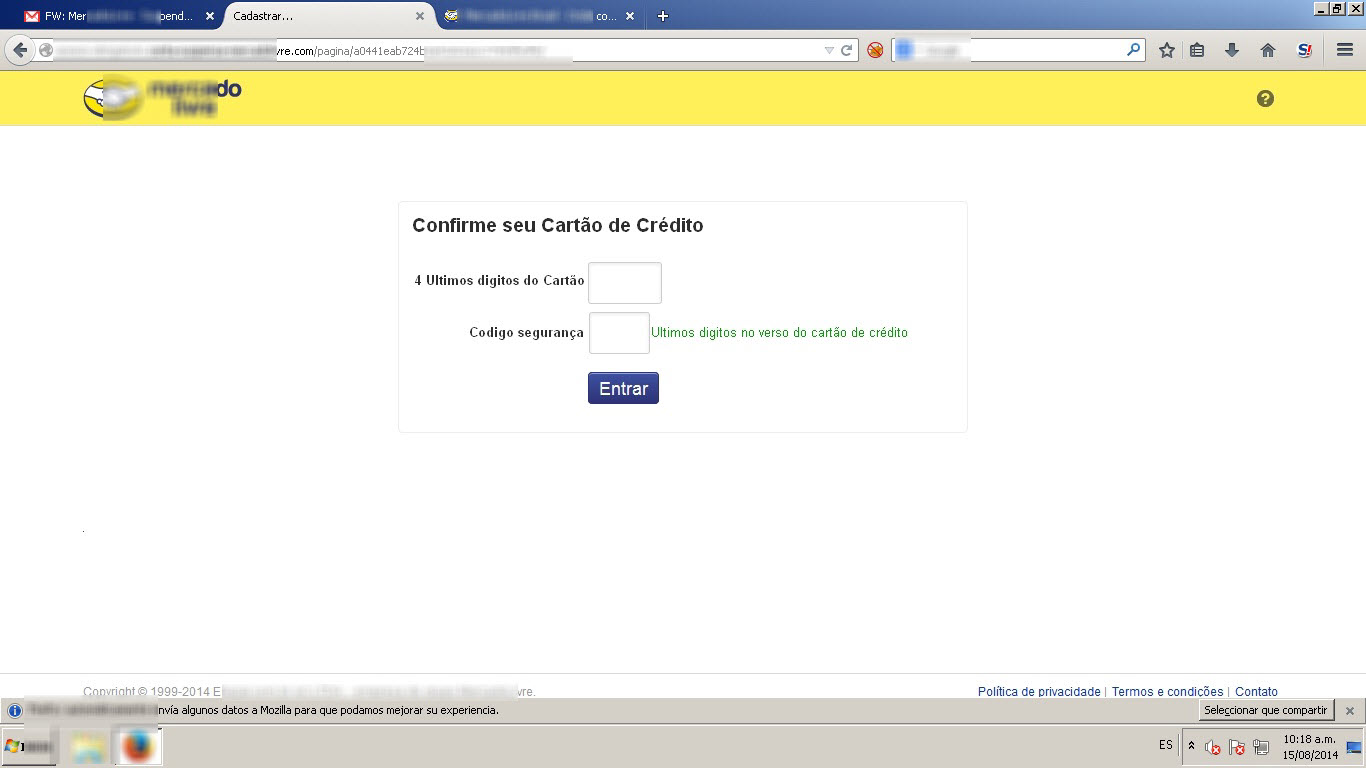

Como vemos en la imagen que sigue, una vez que el usuario ingresa su nombre y contraseña, el sitio pide los datos de su tarjeta de crédito (todavía en HTTP, conexión no segura).

Em este momento tenemos las señales que buscábamos: El único enlace que funciona es “Acceder”. Si la víctima ingresa o no los datos solicitados en los campos “E-mail o sobrenombre” y “Contraseña”, una vez que hace clic en “Acceder” es inmediatamente redirigido a la página que comprueba que se trata de un engaño, como podemos ver:

Em este momento tenemos las señales que buscábamos: El único enlace que funciona es “Acceder”. Si la víctima ingresa o no los datos solicitados en los campos “E-mail o sobrenombre” y “Contraseña”, una vez que hace clic en “Acceder” es inmediatamente redirigido a la página que comprueba que se trata de un engaño, como podemos ver:

Ya se sabe que no se debe ingresar datos bancarios o de tarjetas de crédito en páginas web no seguras, y, si todavía quedaban dudas si debemos seguir adelante o no, ahora tenemos la respuesta: no. Lo mejor en este momento sería acceder el sitio legítimo, cambiar la contraseña y comunicarse con los responsables por el sitio.

Ya se sabe que no se debe ingresar datos bancarios o de tarjetas de crédito en páginas web no seguras, y, si todavía quedaban dudas si debemos seguir adelante o no, ahora tenemos la respuesta: no. Lo mejor en este momento sería acceder el sitio legítimo, cambiar la contraseña y comunicarse con los responsables por el sitio.

Una vez que los datos de la tarjeta de crédito son ingresados, la víctima es redirigida una vez más a la página de inicio del sitio, pero la URL no coincide con la URL legítima de la empresa mencionada, aunque ahora sí todos los enlaces están activos – la víctima está ahora en una página clonada y todas sus actividades pueden estar siendo monitoreadas. La razón para ejecutar este monitoreo podría ser el robo de los números faltantes de la tarjeta de crédito, ya que la página anterior solamente solicitaba los últimos 4 dígitos de la misma (quizás para no resultar demasiado sospechosa).

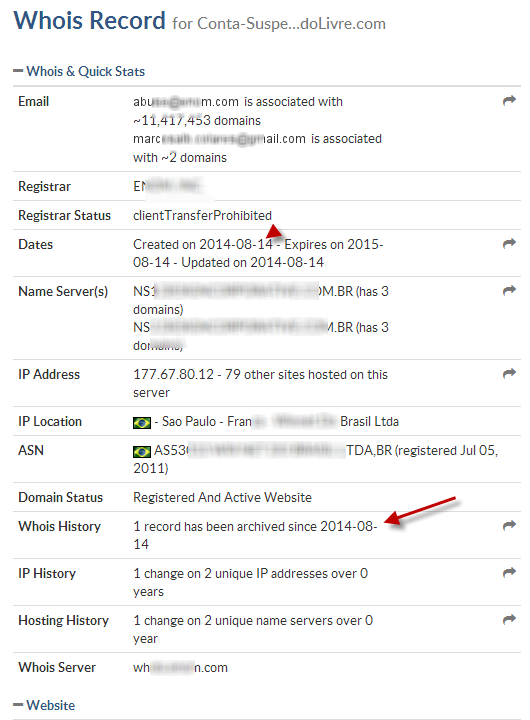

La próxima imagen muestra que el dueño del dominio (sitio), o sea, el atacante, es de hecho brasileño; por lo tanto no se trata del dominio legítimo, que está ubicado en Argentina. Este hecho es determinante para comprobar que aunque el atacante haya creado un dominio real para mejorar la efectividad del ataque, no resultó demasiado difícil determinar que la empresa dueña de la marca no está vinculada a este fraude (de hecho la misma resultó víctima de esta campaña):

Otro tema que puede afectar a la víctima, de forma indirecta, es que si ella utiliza el mismo usuario y contraseña para acceder a otros sitios populares como Facebook, Gmail, Twitter y/o bancos, el atacante puede ahora acceder a estos sitios con estos datos robados, y es por esa razón que ¡remarcamos siempre que uno no debe utilizar el mismo usuario y contraseña en múltiples sitios!

Otro tema que puede afectar a la víctima, de forma indirecta, es que si ella utiliza el mismo usuario y contraseña para acceder a otros sitios populares como Facebook, Gmail, Twitter y/o bancos, el atacante puede ahora acceder a estos sitios con estos datos robados, y es por esa razón que ¡remarcamos siempre que uno no debe utilizar el mismo usuario y contraseña en múltiples sitios!

Los consejos hasta este punto, aliados a los que hemos publicado en We Live Security de ESET, son imprescindibles para evitar caer víctimas de campañas de phishing como la que vimos hoy.