La semana pasada nos enteramos de que un misterioso grupo ruso había robado más de mil millones de credenciales de 420 mil sitios vulnerables. Si bien el robo de credenciales y los sitios vulnerables a inyecciones SQL no son ninguna novedad, la noticia fue sorprendente dada su magnitud y rápidamente se convirtió en un hecho destacado de la semana.

Pero muchos especialistas se han empezado a hacer preguntas en relación al gran hallazgo de Hold Security. Y si bien no se cuestiona su veracidad, hay algunos aspectos relacionados que llaman la atención.

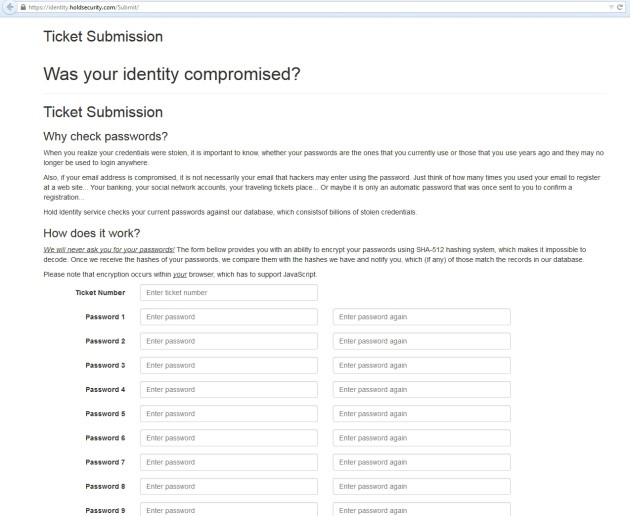

Luego de que la noticia comenzara a replicarse, tal como señala Graham Cluley -investigador de seguridad y colaborador de We Live Security-, la compañía aprovechó la oportunidad para promocionar sus servicios de penetration testing y identity monitoring. Así, empezó a ofrecer un servicio en el que cobran a administradores de sitios para encontrar si estos son vulnerables a través de un formulario en el que les piden que ingresen sus contraseñas y direcciones de correo, para que ellos puedan chequear si han sido “hackeados”.

Podemos ver el formulario en la siguiente captura de pantalla:

Lo que queremos remarcar en relación a esto es que, independientemente de los fines con que se utilice la información ingresada, y sin con eso implicar que no es recomendable ingresarla en este formulario en particular, sí es importante tener en cuenta que un webmaster no debería compartir contraseñas en un sitio público, sino con un proveedor de confianza y bajo ciertas condiciones, como por ejemplo un acuerdo de confidencialidad.

Graham Cluley opina además que tal vez Hold Security podría haber trabajado con un servicio como haveibeenpwned, creado por el investigador Troy Hunt, que ayuda a usuarios a determinar si alguna de sus cuentas ha sido comprometida. Está claro, igualmente, que la escala de este incidente en particular había dificultado este proceso.

Para el usuario promedio es difícil determinar cuál es la mejor forma de proteger los detalles que comparte con sitios de terceros. Cuando se abren cuentas online, se confía en que los desarrolladores están protegiendo la información adecuadamente; lo mejor que se puede hacer es habilitar medidas de seguridad adicionales como la doble autenticación.

Otros han ido más allá en el cuestionamiento del hallazgo de Hold Security, como el analista Tony Bradley del blog Minimal Risk, quien publicó un post en el que lo compara con un scam de antivirus falso. En tanto, Kashmir Hill de Forbes dijo que la compañía “sembró el pánico” con una noticia descomunal para luego aprovecharla y obtener ganancias, posicionándose como posible “sanadora” de ese miedo.

Desde ESET creemos que un suceso como este debe servir, así como lo hizo la ocurrencia de Heartbleed, para que se revisen nuevamente las medidas de seguridad adoptadas en cada sistema y si estas son suficientes. En este caso en particular, los administradores de sitios deberían asegurarse de que han revisado su código en busca de vulnerabilidades a inyecciones SQL, así como a otras fallas comunes.

Y desde ya, nunca está de más actualizar contraseñas, y revisar que estas sean lo suficientemente largas y seguras.