En ESET estamos de festejo: ¡cumplimos 10 años en Latinoamérica! Por eso, durante las próximas semanas estaremos celebrando nuestro décimo aniversario en la región repasando la historia de esta última década en términos de amenazas informáticas y su evolución.

Hoy queremos contarles, para empezar, cuáles fueron las amenazas más importantes -y destacadas- con las que nos hemos cruzado desde el Laboratorio de Investigación en este período.

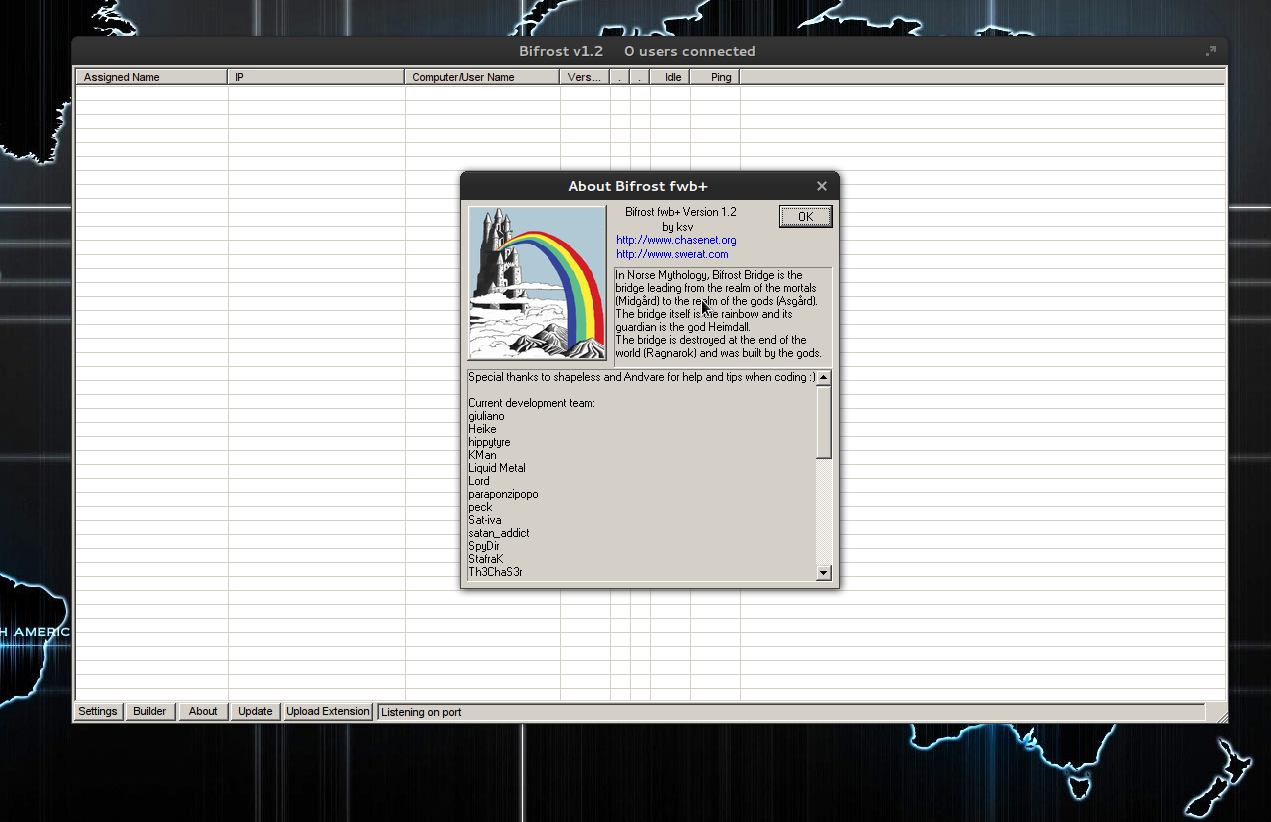

2004: Bifrost

Conocido troyano (Win32/Bifrose) con funcionalidades de espionaje como captura de webcam, captura de escritorio remoto y también robo de archivos, permitiéndole al atacante descargarlos directamente en su equipo. También le permite subir archivos, ya sea programas de administración remota (RAT) o diferentes códigos maliciosos para su posterior ejecución.

2005: Gpcode

Detectado como el primer ransomware, Win32/Gpcode denota una nueva estrategia en los ciberciminales: instalar código malicioso capaz de cifrar información de su víctima con una contraseña desconocida por el usuario, pidiendo una suma de dinero como rescate de la misma. De aquí en adelante, la modalidad de secuestro de archivos personales marca una nueva era en lo que respecta a cibercrimen.

2006: Ginwui

Troyano que infectaba a sus víctimas con solo abrir un documento de Microsoft Word. Este nuevo código malicioso, detectado como Win32/Ginwui.A, fue enviado masivamente por correo electrónico, aunque no puede propagarse por sí mismo. Si el usuario abre el archivo adjunto, el troyano instala un componente más que permitirá a extraños acceder al equipo remotamente. Tras hacer esto, muestra un mensaje de error, cierra automáticamente Microsoft Word, y reemplaza el documento que estaba infectado por otro limpio para cubrir los rastros.

2007: Zeus

Una de las botnet más reconocidas que afectaba equipos con Microsoft Windows. Es capaz de llevar a cabo tareas como interceptar el navegador de su víctima, robar información bancaria o hacer uso de keyloggers para capturar las pulsaciones de cada tecla, entre otros. Entre las víctimas que se vieron afectadas por Zeus se encuentran la NASA, Oracle y Bank of America. A pesar de que sus creadores fueron descubiertos y puestos tras las rejas, al día de la fecha sigue viva, apareciendo nuevas variantes de este código malicioso.

2008: Conficker

Este popular gusano hace su entrada en escena cerca de octubre, atacando a Windows y explotando vulnerabilidades de desbordamiento de pila. Al acceder a un equipo víctima realiza diferentes acciones como desactivar las actualizaciones automáticas, Windows Defender y Windows Error Reporting, entre otros, para luego descargar otro código malicioso y operar libremente, infectando otros equipos en la red. Increíblemente, a pesar de existir un parche de seguridad disponible desde hace años, este código malicioso continúa en actividad hasta el día de hoy.

2009: Koobface

Nueva variante de este gusano (Win32/Koobface), pero aquí se caracteriza por propagarse masivamente en la red social Twitter con mensajes de Ingeniería Social relacionados a videos de los usuarios. Haciendo uso de las direcciones web acortadas, era capaz de esparcirse a los contactos enviando automáticamente mensajes que simulaban ser escritos por el usuario víctima.

2010: Stuxnet

Es un malware detectado como Win32/Stuxnet.A creado en varios lenguajes de programación, con sofisticados métodos pero enfocado en infectar equipos con Windows para sistemas de monitoreo y control industrial (SCADA). Aprovechándose de vulnerabilidades Zero-Day para diseminarse por la red, buscando causar efectos devastadores en procesos industriales. Fue firmado digitalmente con dos certificados auténticos robados de autoridades de certificación, y cuenta también con capacidad de actualizarse mediante P2P.

2011: Dorkbot

La primera variante de este gusano aparece en abril de 2011, implementando una serie de técnicas complejas para propagarse e infectando dispositivos de almacenamiento masivo como memorias USB. Entre las técnicas que utiliza este código detectado como Win32/Dorkbot (su primer variante), se encuentra la de crear el archivo autorun.inf, encargado de ejecutar instrucciones al conectar la unidad. Incluía la ruta donde se encontraba el malware para ejecutarlo al conectar la unidad.

La explotación de esta funcionalidad es conocida por nuestras soluciones de seguridad como INF/Autorun. Cabe destacar que este fue el comienzo de la historia de un código malicioso que hasta la fecha fue sufriendo muchas mutaciones; de hecho, hoy día siguen apareciendo nuevas variantes de Dorkbot.

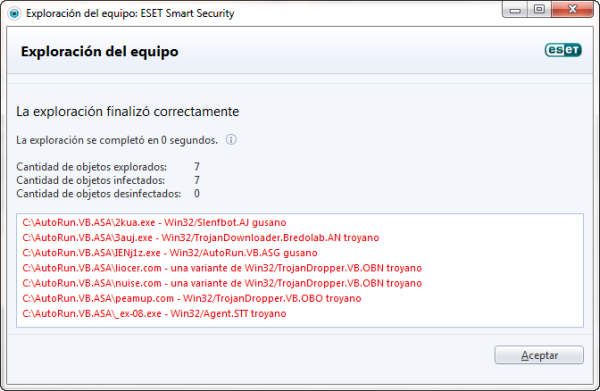

2012: Operación Medre

Esta fue la primera campaña de ciberespionaje industrial a través de un ataque dirigido utilizando malware realizada en Latinoamérica, más precisamente enfocada en Perú. Consistía en un código malicioso que se encargaba de robar archivos de AutoCAD (planos) a instituciones y organismos.

La firma de detección de este malware es ACAD/medre.

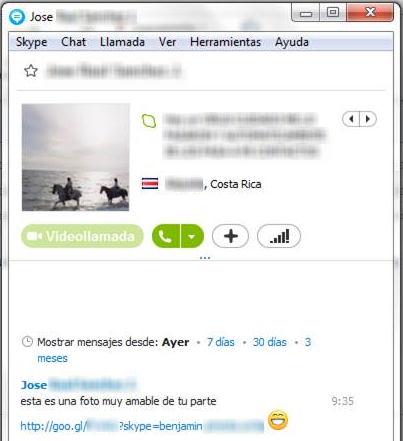

2013: Rodpicom, el gusano en Skype

En mayo, el Laboratorio de Investigación de ESET Latinoamérica comenzó a recibir reportes desde diversos puntos de la región, sobre una amenaza que se propagaba masivamente mediante Skype. Se trataba de un gusano que consiguió infectar a más de 80 mil usuarios. Detectado como Win32/Kryptik.BBKB, este malware buscaba infectar a sus víctimas en la plataforma de chat, con mensajes conocidos desde MSN Messenger como: “hola, ¿son estas realmente tus fotos? (enlace)” por ejemplo. Los países más afectados por este código malicioso fueron Colombia, México, Guatemala, Costa Rica y Rusia.

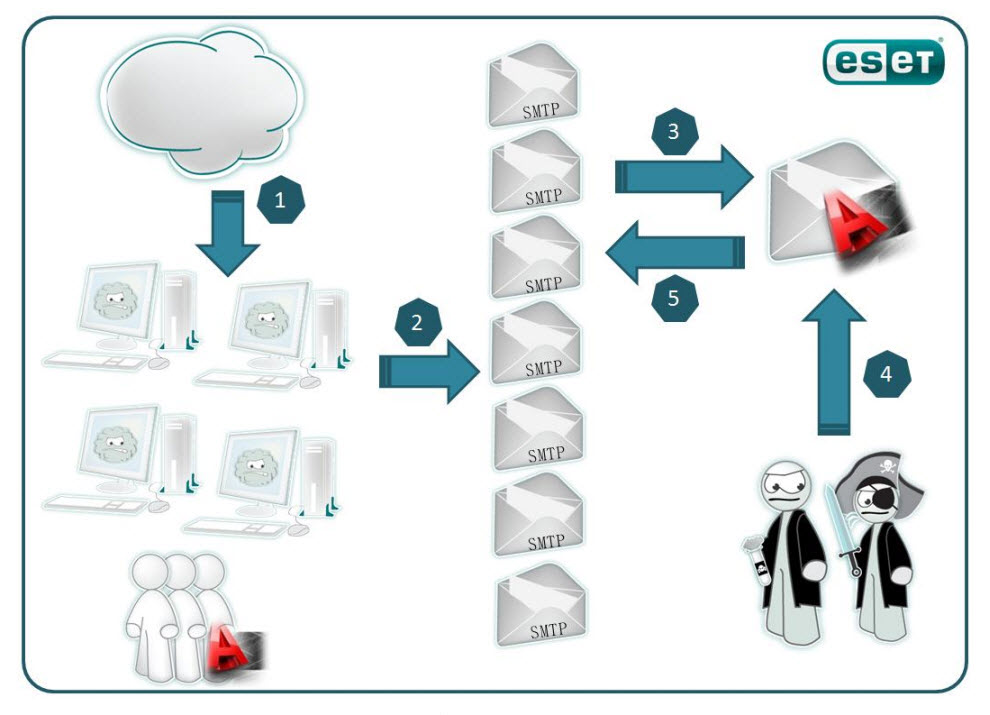

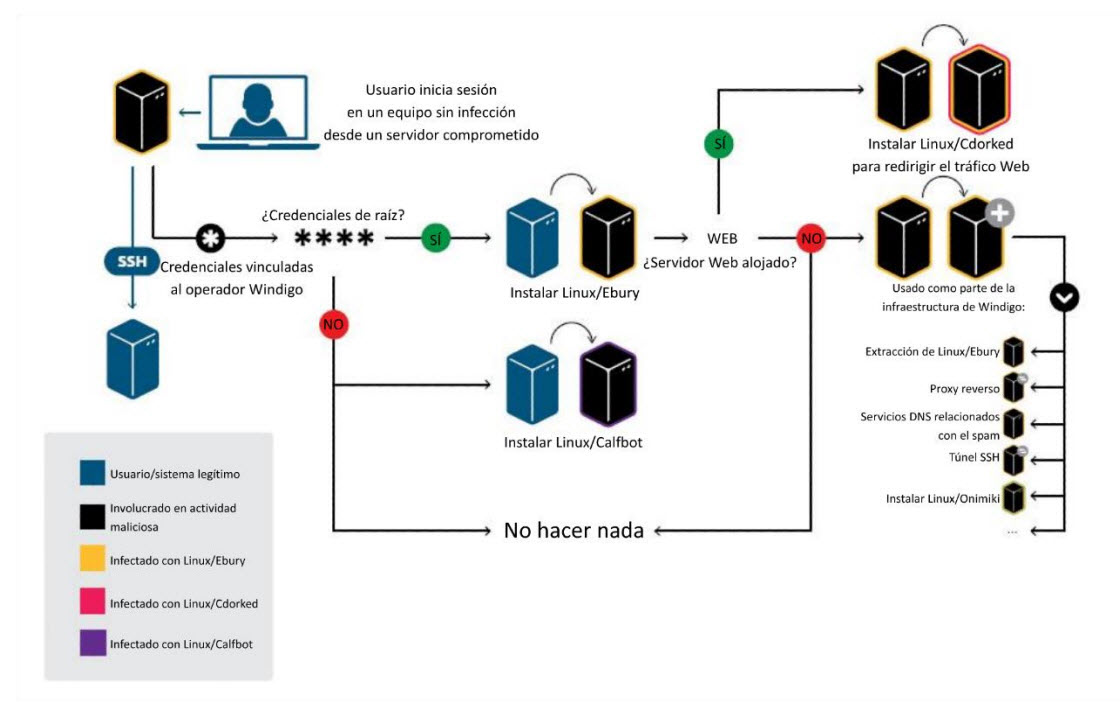

2014: Operación Windigo

Una investigación llevada a cabo por el Laboratorio de Investigación de ESET en conjunto con organizaciones internacionales como CERT-Bund, la infraestructura Nacional Sueca para la informática, la Organización Europea para la Investigación Nuclear (CERN) entre otros. Puso al descubierto una campaña cibercriminal que afectaba a más de 25 mil servidores Linux y Unix. Infectó a más de 500 mil equipos, donde Latinoamérica también se vio afectada, detectándose en 900 servidores en Brasil, más de 300 en México, más de 200 en Argentina y 200 en Chile. Es detectado como Linux/Ebury y Linux/Cdorked.

Desde 2004 hasta hoy, han surgido enormes cantidades de códigos maliciosos nuevos y muchas mutaciones de versiones antiguas. Pero desde el Laboratorio de Investigación de ESET Latinoamérica seguimos trabajando día a día para reducir los tiempos de respuesta en detecciones, y otorgarles protección efectiva acortando la exposición a nuevas amenazas, generando a su vez, contenido educativo para mostrar a los usuarios, las últimas tendencias de malware y técnicas usadas por los cibercriminales.

No se pierdan los próximos posts sobre más cosas que pasaron en estos últimos 10 años y, ¡festejen con nosotros nuestro décimo aniversario en Latinoamérica!