Hace poco recibimos de Lockbits, uno de nuestros partners en Chile, información de una campaña que propaga Win32/Neurevt.B, un troyano que una vez que infecta la máquina permite el control del dispositivo de forma remota.

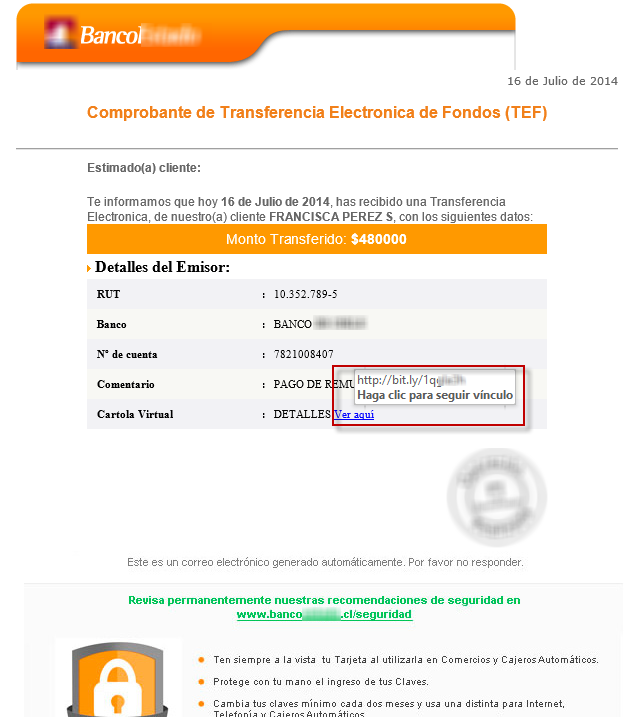

Particularmente, el troyano Neurevt utiliza el correo electrónico como vector de propagación. Anteriormente ya habíamos visto cómo afectaba a usuarios de Argentina, Venezuela y México, y ahora fue el turno de Chile. Tal como se puede observar en la siguiente captura, el mensaje decía ser un comprobante de una transferencia electrónica de fondos con un enlace que apuntaba a una dirección acortada, que lo que hacía era descargar un archivo ejecutable a la máquina de la víctima:

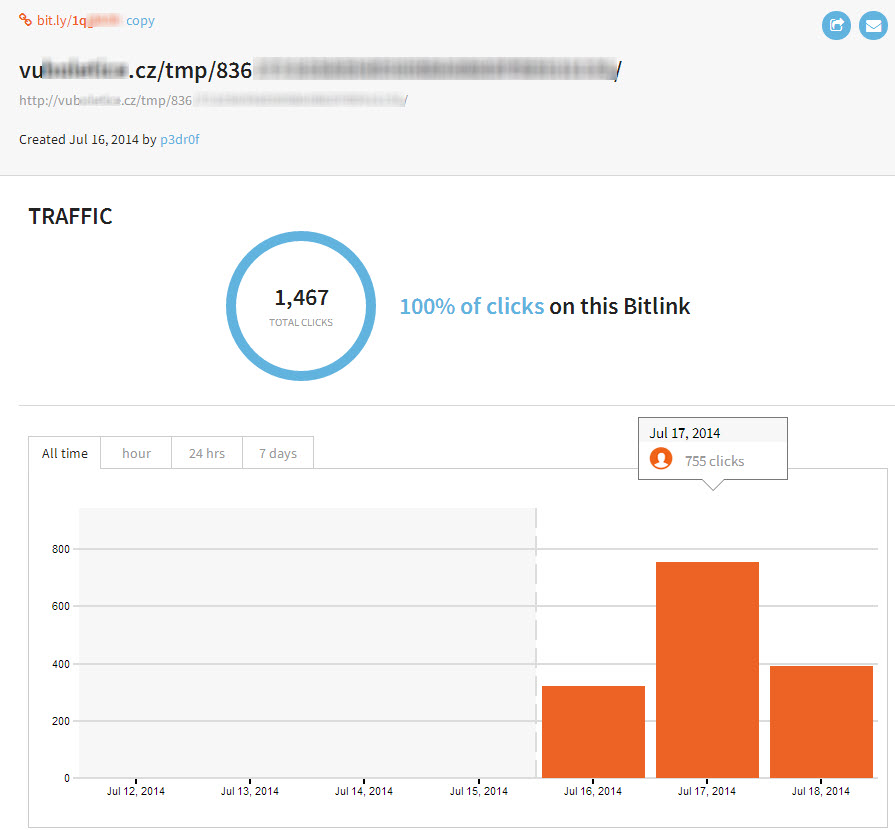

Haciendo seguimiento del enlace, que apuntaba a un sitio vulnerable de República Checa se puede observar cómo durante los tres días que estuvo activa la campaña, más de 1.400 usuarios dieron clic en el enlace y por lo menos descargaron el archivo malicioso a su máquina. En la captura que vemos a continuación se puede observar que el segundo día concentra la mayoría de las víctimas:

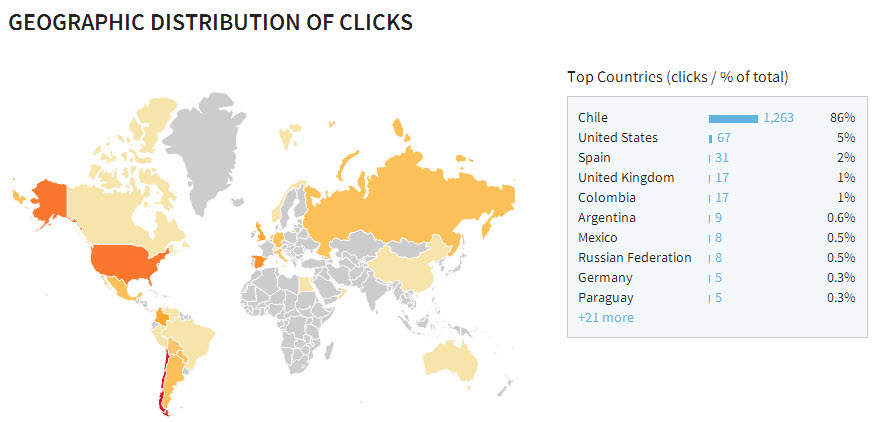

Con respecto al dominio vulnerado, resulta importante hacer notar que si bien fue vulnerado un sitio en República Checa, la campaña estaba enfocada en usuarios chilenos. En la siguiente captura vemos cómo el 86% de los ingresos al enlace, es decir de las descargas, fue de usuarios del país austral:

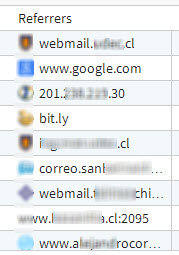

Tal como podemos observar en la próxima captura, la mayoría de los entradas al sitio web malicioso provenían de servicios de webmail. Esto confirma que si bien ya mucho hemos hablado del cuidado que hay que tener con los mensajes de correo electrónico que recibimos, sigue siendo uno de los vectores más utilizados probablemente porque muchos usuarios siguen siendo víctimas:

Incluso resulta curioso notar cómo el sitio web utilizado para propagar al troyano Neurevt alcanzó a ser indexado por Google, por lo cual seguramente un porcentaje de víctimas que esperaba entrar al sitio de la entidad financiera a través de la búsqueda en este famoso motor terminaba realmente descargándose la amenaza.

Durante el día de hoy, el sitio que contenía el código malicioso fue dado de baja. La próxima semana estaremos publicando un nuevo post con el análisis completo de esta amenaza, mientras es importante recordarles tener mucho cuidado con este tipo de correos electrónicos.

Si bien tener una solución de seguirdad nos puede ayudar a detectar cuando tratamos de descargar un contenido malicioso, ser cuidadosos con dónde hacemos clic siempre nos brindará una protección adicional para mantenernos protegidos.