Las técnicas que utilizan los cibercriminales pueden variar a lo largo del tiempo. Sin embargo, muchas veces reciclan métodos y metodologías que han demostrado ser eficientes al paso de los años. Es común ver adjuntos maliciosos en correos de dudosas procedencia, pero tal y como lo hemos comentado hace algunas semanas, el uso de Macros en documentos puede ser también utilizado para propagar amenazas. En este post vamos a hablar sobre un ataque dirigido a usuarios Mexicanos con una variante de Win32/TrojanDownloader.Agent que utiliza Macros en un archivo de Word para infectar a los usuarios y descargar una variante de Dorkbot.

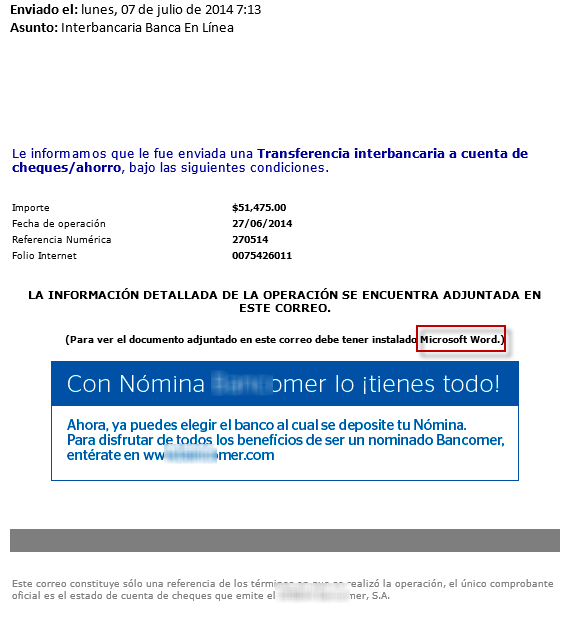

El ataque comienza con la propagación de un correo falso, en la cual se adjunta hacia el usuario el recibo de una transferencia Interbancaria a su cuenta de ahorro. Es fácil detectar que se trata de un ataque dirigido a México por la entidad financiera que los atacantes decidieron utilizar como señuelo:

Este Banco ha sido utilizado en ataques anteriores en los cuáles hemos compartido con ustedes un poco más acerca de la utilización de los macro virus por parte de los cibercriminales. En el cuerpo del correo, se anuncia ante el usuario que se han transferido 51,475 pesos mexicanos a su cuenta, aproximadamente 4.000 dólares.

Un usuario desprevenido, o que no conoce los riesgos que este tipo de documentos pueden significar para su sistema, descarga el adjunto y lo abre en su sistema. En el caso de que realice esta acción y las Macros de Office estén habilitadas su equipo será infectado por esta variante de Win32/TrojanDownloader.Agent que se conecta a un sitio alojado en Chile para descargar una variante de Win32/Dorkbot. Esta segunda amenaza ya ha sido ampliamente analizada por nuestro Laboratorio y elegido por los cibercriminales Latinoamericanos para robar información de los usuarios. Si bien los índices de detección de Dorkbot no son tan altos como en el 2012, continúa en el TOP 10 de los códigos maliciosos con mayor índice de detección a nivel mundial y según la información de Virus Radar en México, este gusano IRC ocupa la cuarta posición en nivel de detecciones para el mes de Junio.

Según la información que relevada en el Laboratorio, el código malicioso se propagó desde el día de ayer y ha sido detectado por los productos de ESET en México y Guatemala. Esta propagación limitada demuestra que el correo utilizado por su propagación era dirigido principalmente a usuarios mexicanos.

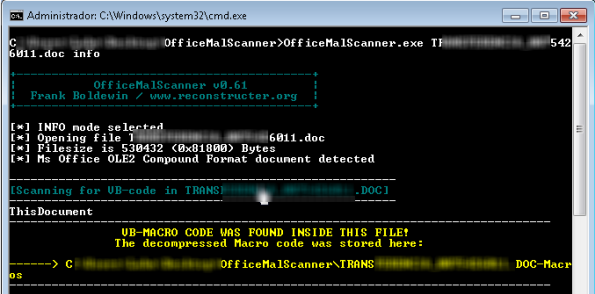

En la próxima sección de este post comentaremos cómo pueden hacer para extraer el código malicioso del archivo de Word, analizar su contenido y ver como el usuario afectado podría infectar su sistema con una variante del gusano Dorkbot. Para extraer la Macro del documento, utilizamos OfficeMalScaner. Esta herramienta que cuenta con diferentes funciones para analizar, extraer o descomprimir una macro embebida en archivo de Office. Su uso es práctico y sencillo de aprender y puede ser de gran utilidad para el análisis de documentos maliciosos. A continuación vemos cómo hacer para extraer el script de Visual Basic para analizarlo:

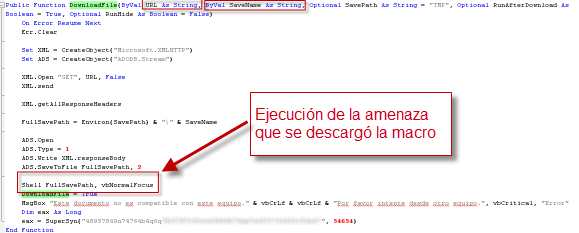

Una vez que contamos con la macro en un archivo de texto, podemos proceder a su análisis detallado. Puntualmente existen 3 partes que vamos a destacar. La primera de ellas se trata de la función que se encarga de descargar el segundo código malicioso y ejecutarlo en el sistema. Esta función maliciosa lleva el nombre de DownloadFile y contiene 4 parámetros, dos de los cuales son opcionales:

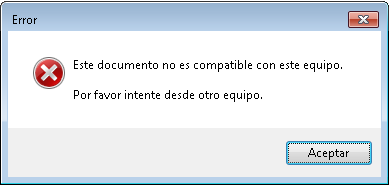

El primer parámetro es la URL desde la cual se debe descargar el archivo y el segundo es el nombre con el cuál guardará el archivo dentro de los archivos temporales del sistema. Una vez que descargue y ejecute la amenaza mostrará por pantalla un mensaje de error para que el usuario crea que hay un problema con la visualización del archivo:

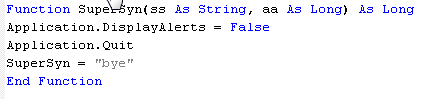

Cuando el usuario acepta el mensaje de error, se llama a la función SuperSync, la segunda parte del script, que se encarga de cerrar el programa:

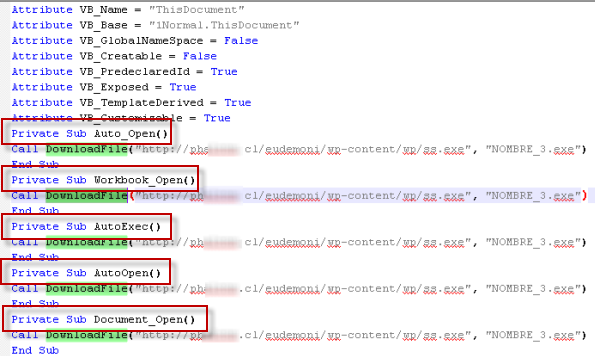

Hasta este punto hemos analizado cómo este Macro Virus cuenta con las funciones necesarias para infectar el sistema a través de la descarga de otro malware desde un sitio web y luego cerrando el programa para que el usuario crea que hay un problema en sus sistema. Un detalle que nos queda por ver es cómo se llama a la función DownloadFile y cuáles son los eventos que se asocian a la Macro para lograr la infección, lo que compone la tercer y última parte de la macro maliciosa:

La función DownloadFile, se asocia a cinco eventos que disparan la descarga e infección del sistema con otra variante de Dorkbot. Un simple documento de Word, más el uso de una falsa transacción bancaria, pueden ser suficientes para que un usuario desprevenido vea afectada la seguridad de su sistema y su privacidad. El motivo por el cual hay 5 eventos diferentes que disparan la ejecución de la descarga del malware se relaciona al software utilizado para abrir el documento, los 4 más importantes son:

- Auto_Open(): Se ejecuta cuando se inicia Microsoft Excel.

- AutoOpen(): Se ejecuta esta función cuando se inicia Microsoft Word, o cuando se abre un documento.

- Workbook_Open(): Se ejecuta cuando se abre un documento en Microsoft Excel

- AutoExec(): Se ejecuta al iniciar Microsoft Word.

Dorkbot es un gusano que al infectar un sistema lo convierte en parte de una Botnet y envía al atacante información acerca de los sitios que visita, sus usuarios y contraseñas de redes sociales como Facebook, Twitter, Google + o cuentas de correos de diferentes servicios. Para mantenerse protegido de este tipo de ataques, es recomendable para los usuarios no descargarse adjuntos de dudosa procedencia sin analizarlos con una solución de seguridad y además no habilitar las macros ya que este tipo de técnicas están siendo nuevamente utilizadas por cibercriminales a lo largo de todo el mundo.

Otro de los puntos a destacar de esta campaña es que archivos con nombres similares se han estado propagando en la región desde finales del mes de Mayo. En caso de que reciban correos de este estilo, con documentos de dudosa procedencia, adjuntos maliciosos u otras variantes de malware pueden reportarlos al Laboratorio de Análisis e Investigación de ESET tal y como se describe aquí.

Los cibercriminales pueden utilizar múltiples técnicas para engañar a los usuarios e infectar sus sistemas, sin importar cuál sea el fin de la amenaza que propaguen. Evitar caer víctimas del engaño es una de las primeras barreras y es en dónde la educación es uno de los puntos más importantes para la seguridad de los usuarios y empresas.