Una vez más, compartimos con ustedes el reporte trimestral de amenazas y tendencias correspondientes a abril, mayo y junio, meses que se caracterizaron por el descubrimiento y análisis de diversos casos de ransomware. Tal como lo habíamos anticipado el año pasado en nuestro informe Tendencias 2014: el desafío de la privacidad en Internet, esta metodología de ataque está consolidándose en América Latina y los últimos casos tuvieron la particularidad de estar dirigidos a usuarios de dispositivos móviles.

Parte de la evolución de estos códigos maliciosos, que solicitan un rescate a cambio de la información que borran o cifran, radica precisamente en el uso de algoritmos cada vez más complejos que imposibilitan o dificultan la recuperación de los archivos.

Así, hemos visto en los últimos meses una variedad de casos que a continuación repasaremos en este resumen trimestral de amenazas.

Simplocker

Durante junio, ESET ha analizado un troyano denominado Android/Simplocker que escanea la tarjeta SD de un dispositivo con Android en busca de ciertos tipos de archivos, los cifra, y exige el pago de un rescate para descifrarlos. Constituye el primer malware de la familia Filecoder destinado al sistema operativo de Google, y está activado en Tor.

Inicialmente, Simplocker estaba dirigido a usuarios de Rusia y Ucrania, dato que se obtuvo por el mensaje que el equipo muestra una vez que fue infectado, escrito en ruso, aunque el rescate se pedía en grivnas ucranianas. Luego, se observaron nuevas variantes que pedían también rublos rusos.

El sistema de alerta temprana ESET LiveGrid® demostró que Android/Simplocker utiliza varios vectores de infección. Los “típicos” giran en torno a la pornografía en Internet o a los juegos más populares como Grand Theft Auto: San Andreas, pero también hace uso de un componente descargador de troyanos (TrojanDownloader). Uno de los que analizamos, detectado por ESET como Android/TrojanDownloader.FakeApp, intentaba engañar al usuario para que descargue un falso reproductor de vídeo, que, como habrás adivinado, se trataba del troyano Android/Simplocker.

El Virus de la Policía, ahora para Android

De entre todas las familias del malware conocido como “Virus de la Policía”, Reveton siempre fue de las más activas e innovadoras a la hora de preparar nuevas variantes. En una de las últimas, se puede observar cómo el acceso a una de las webs maliciosas con un dispositivo Android es redirigido a una web con contenido pornográfico que intentará descargar un fichero .apk (aplicación de Android) en el sistema.

Este punto es interesante puesto que, al contrario que sucede con las versiones de este ransomware para sistemas Windows, es necesario que el usuario acepte la instalación de la aplicación (y sus permisos) para que este malware pueda activarse en el dispositivo. Una curiosidad de esta amenaza es que sus pantallas de bloqueo presentan diferentes diseños y varían dependiendo de la IP desde la cual se hace la conexión.

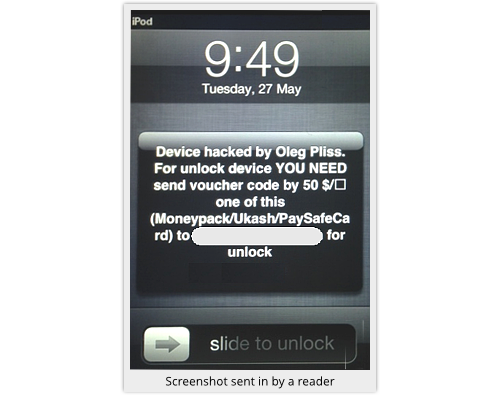

Equipos iPhone bloqueados remotamente

Usuarios de dispositivos Apple como por ejemplo iPhone, iPod e iPad que utilizan iOS, principalmente de Australia, han sido víctimas de un ransomware que secuestra sus equipos y pide un rescate en dólares.

El ataque compromete el Apple ID de los usuarios para luego utilizar la función Find My iPhone y bloquear remotamente el dispositivo. Cabe destacar que este no es un caso tradicional de ransomware en el que se cifra el dispositivo y luego se pide un rescate para brindar la clave de descifrado, y es por eso que hablamos de “ransomware” en Apple.

Lo que sucede en este caso es que se aprovecha con fines maliciosos la funcionalidad Find My iPhone que permite localizar cualquier dispositivo Apple asociado a la cuenta de iCloud. Entonces, una vez dentro del panel de iCloud, el atacante puede configurar el mensaje que le llegará a quien tenga el dispositivo para que se bloquee y quede inutilizado.

Un caso de impacto: empresa argentina paga 2.500 dólares por rescatar sus archivos

La Barranca SRL, un grupo propietario de estaciones de servicio en Río Cuarto y otras localidades de la provincia argentina de Córdoba, denunció ante la Justicia cordobesa que fue víctima de una extorsión informática. Según declararon, un cibercriminal extranjero bajo el seudónimo de “Jack Williams” cifró todos los archivos de la compañía y tuvieron que pagarle 2.500 dólares para recibir las claves que les permitieron desbloquear sus datos y registros contables.

Esto nos muestra cómo el ransomware ha comenzado a instalarse en la región y cómo los cibercriminales aprovechan este tipo de ataque para obtener rédito económico, motivo por el cual nos pareció destacarlo en este cierre de trimestre. Nuestros sistemas estadísticos muestran que las detecciones de esta amenaza han crecido en los últimos dos años. Los medios de propagación más comunes son a través de sitios maliciosos (ataques drive-by-download), utilizando otros troyanos (Downloader o Backdoor) o instalación manual del atacante infiltrándose por Remote Desktop Protocol (más común para entornos corporativos).

Heartbleed, otra amenaza destacada

Si bien esta variedad de casos de ransomware fue la protagonista del trimestre, nos parece válido recordar que en este período también nos encontramos con Heartbleed, la mundialmente conocida falla en OpenSSL que dejó al descubierto información sensible de diversos sitios. Un mes después de que se diera a conocer, más de 300 mil servidores seguían siendo vulnerables a esta falla.

Para explicar mejor de qué se trata, hemos preparado el siguiente video:

Pero volviendo al tema central de este resumen, en algunos casos es posible recuperar los archivos secuestrados. Recuerda que anteriormente hemos repasado las medidas de seguridad básicas para evitar y combatir las amenazas de ransomware, de las cuales la más importante y a esta altura primordial, es contar con un respaldo o backup de la información siempre actualizado. Y por supuesto, contar con una solución de seguridad que sea capaz de detectar y eliminar este tipo de malware es importante.

Si quieres aprender más sobre el ransomware puedes leer esta guía básica y listado de preguntas frecuentes sobre el tema.