qbEl phishing que analizamos y vamos a compartir en este post es algo más elaborado que la mayoría de los que vemos a diario, así que podremos revelar algunas prácticas que permitirán evitar caer víctimas de los mismos.

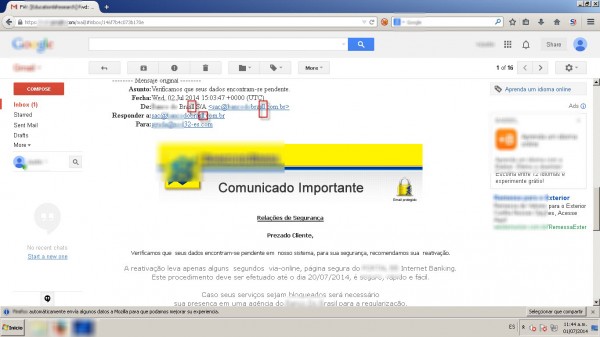

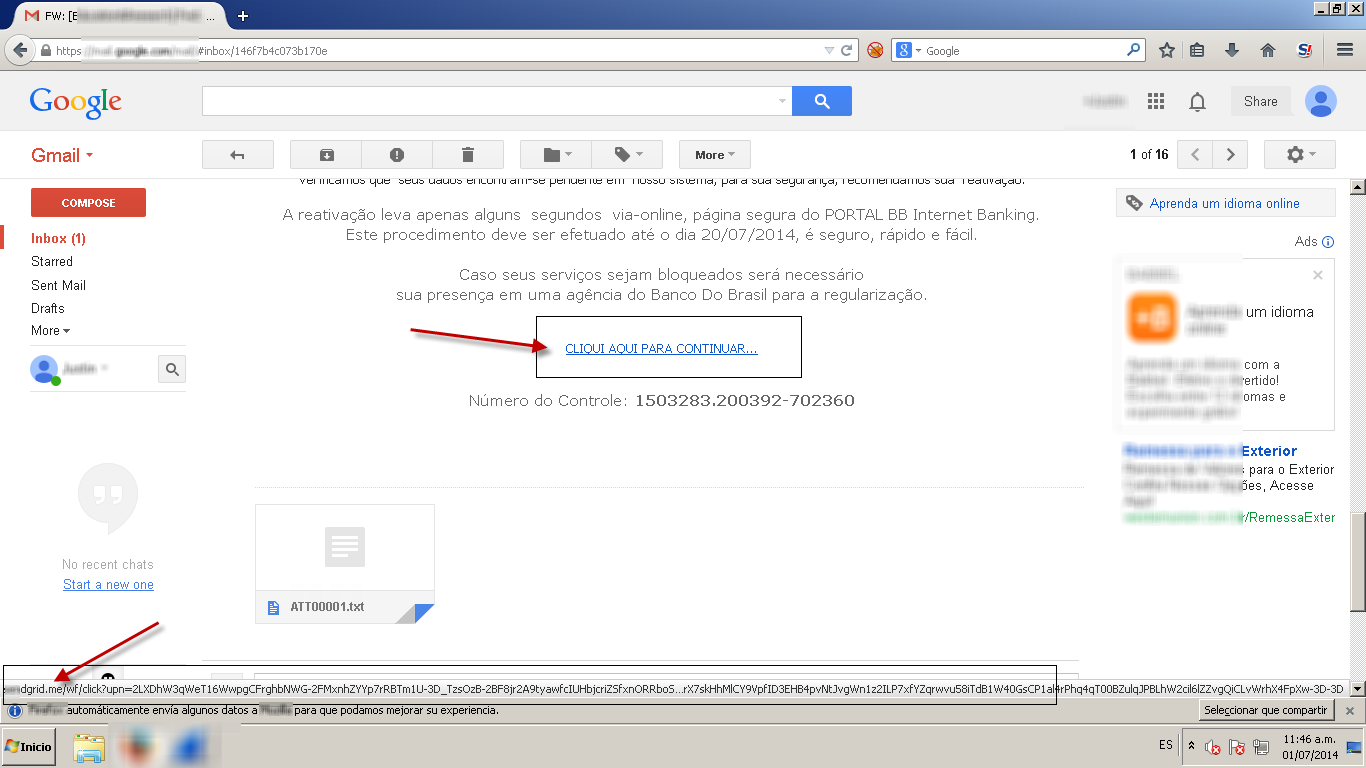

El primer contacto del usuario con el ataque, como de costumbre, es a través de un correo electrónico, como vemos en la imagen de esta campaña destinada a usuarios de Brasil:

El email contiene el nombre y el logo reales del banco, pero la dirección que lo envía está mal -donde deberíamos ver “Brasil”, se lee “Brasll”… ¡3 veces! El detalle es minúsculo, pero muy relevante: las faltas de ortografía suelen quitar credibilidad a estos ataques.

Veamos más detalles en la parte inferior del correo:

Como solemos ver en engaños como estos, el sitio trata de convencer el usuario de que haga clic en un enlace, pero la dirección web visible en la parte inferior de la pantalla cuando uno pone el mouse encima del enlace y se fija, es de una URL totalmente diferente.

Un usuario jamás debe seguir adelante ya con estos datos: los mismos indican claramente que se trata de una campaña de phishing.

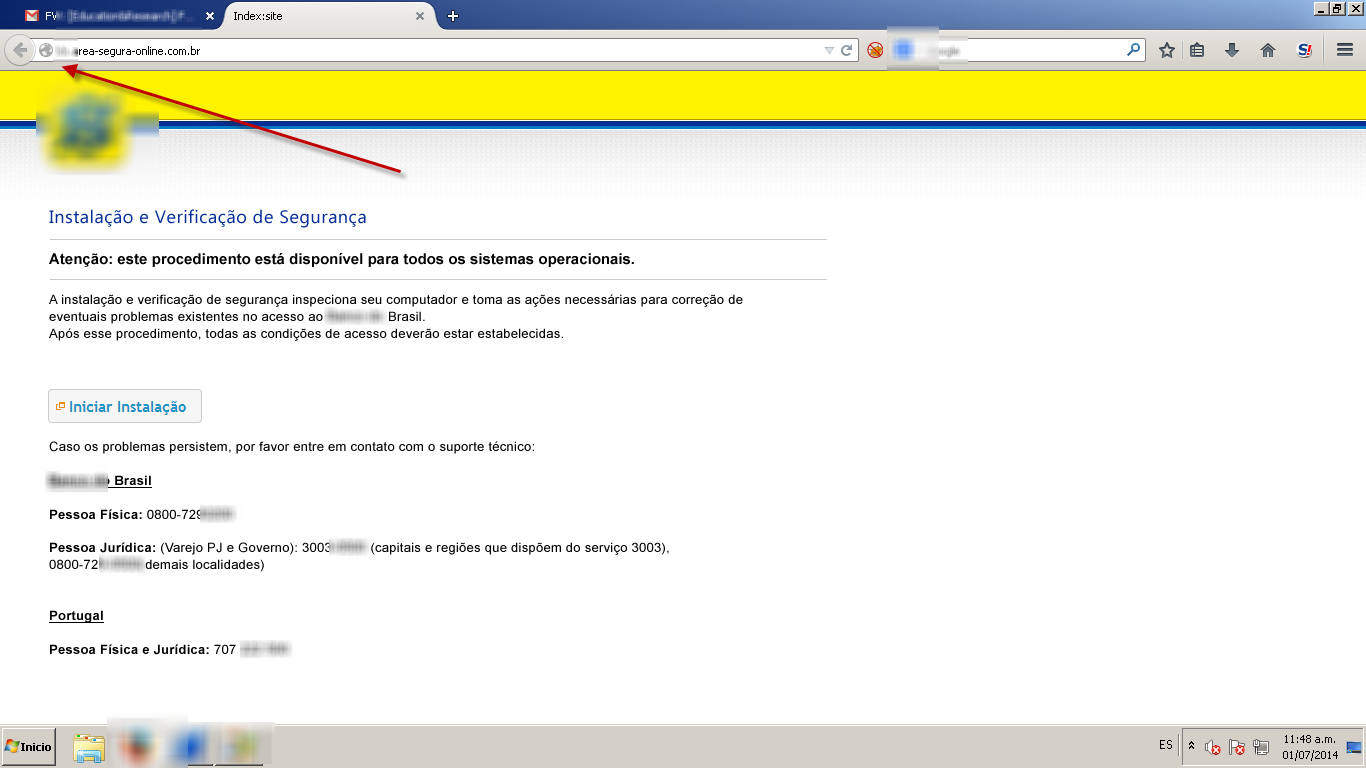

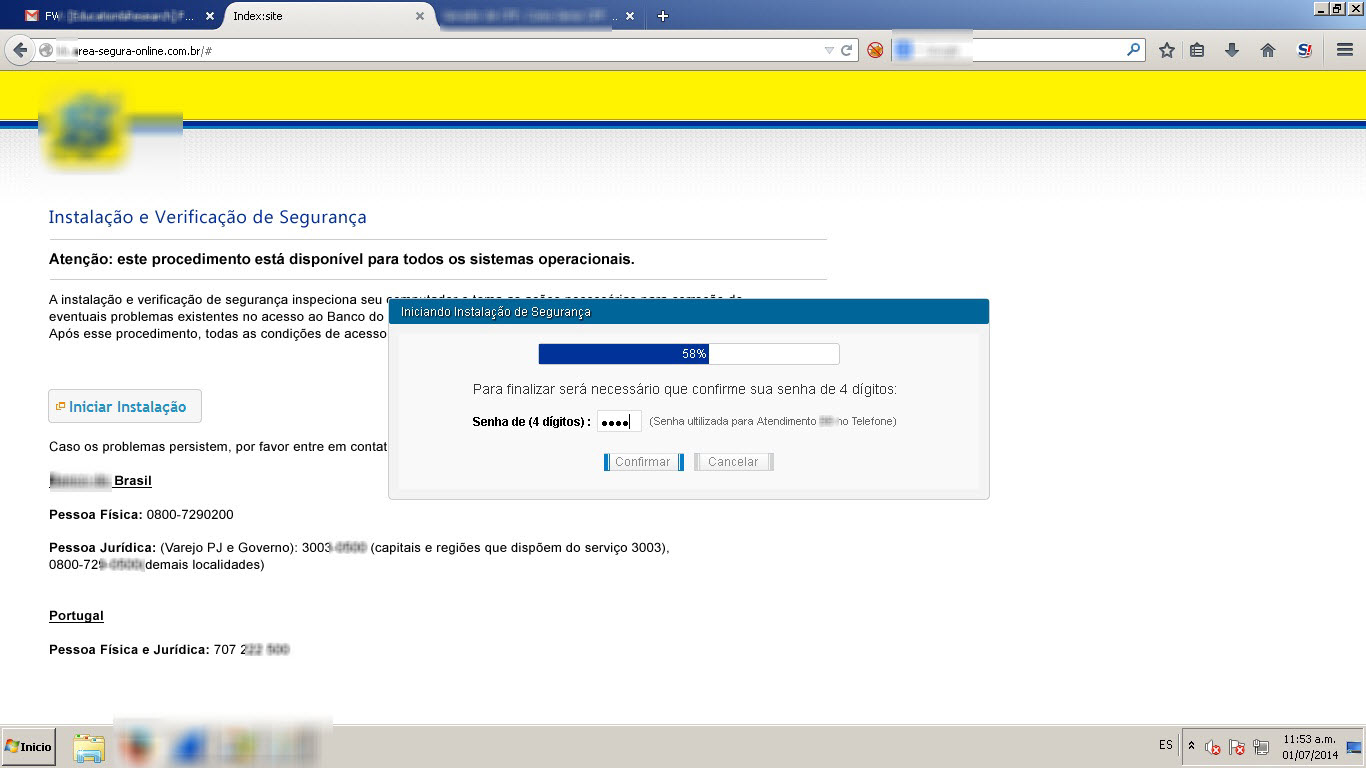

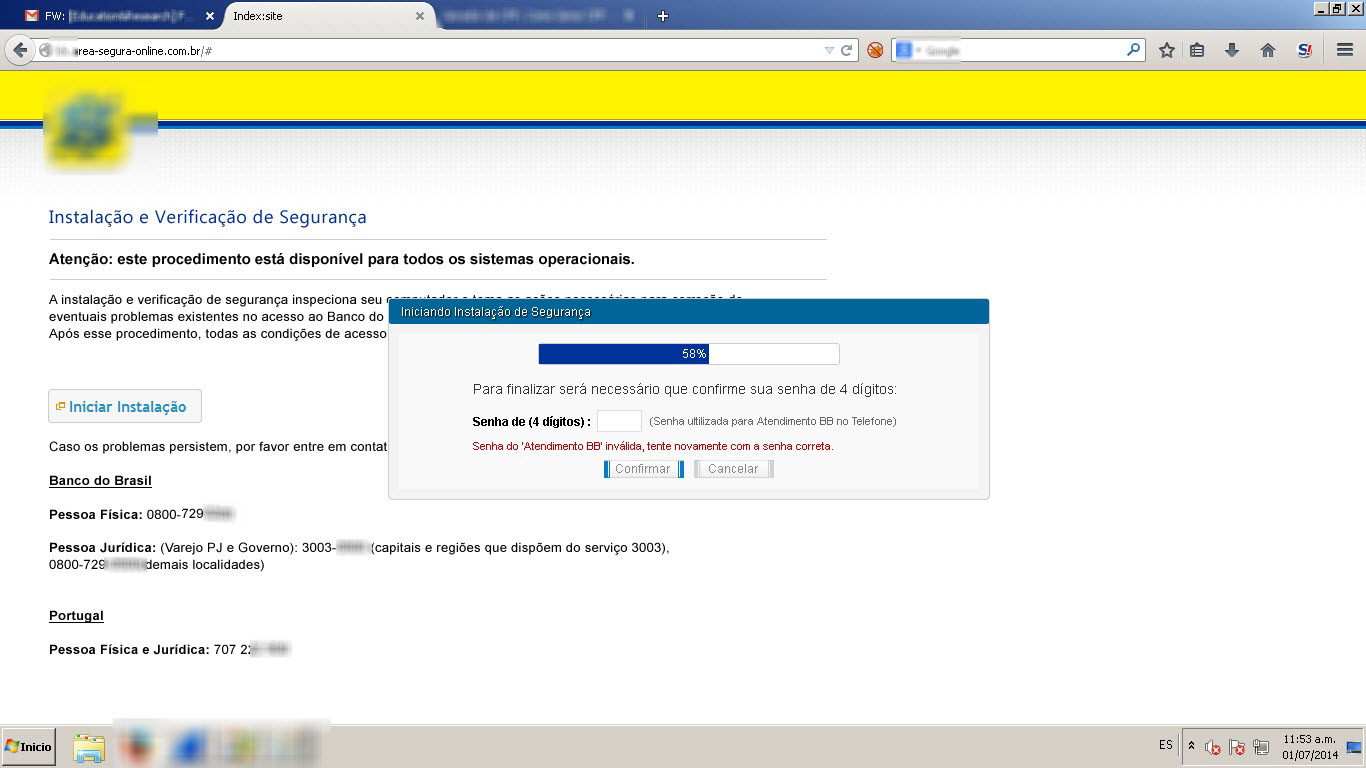

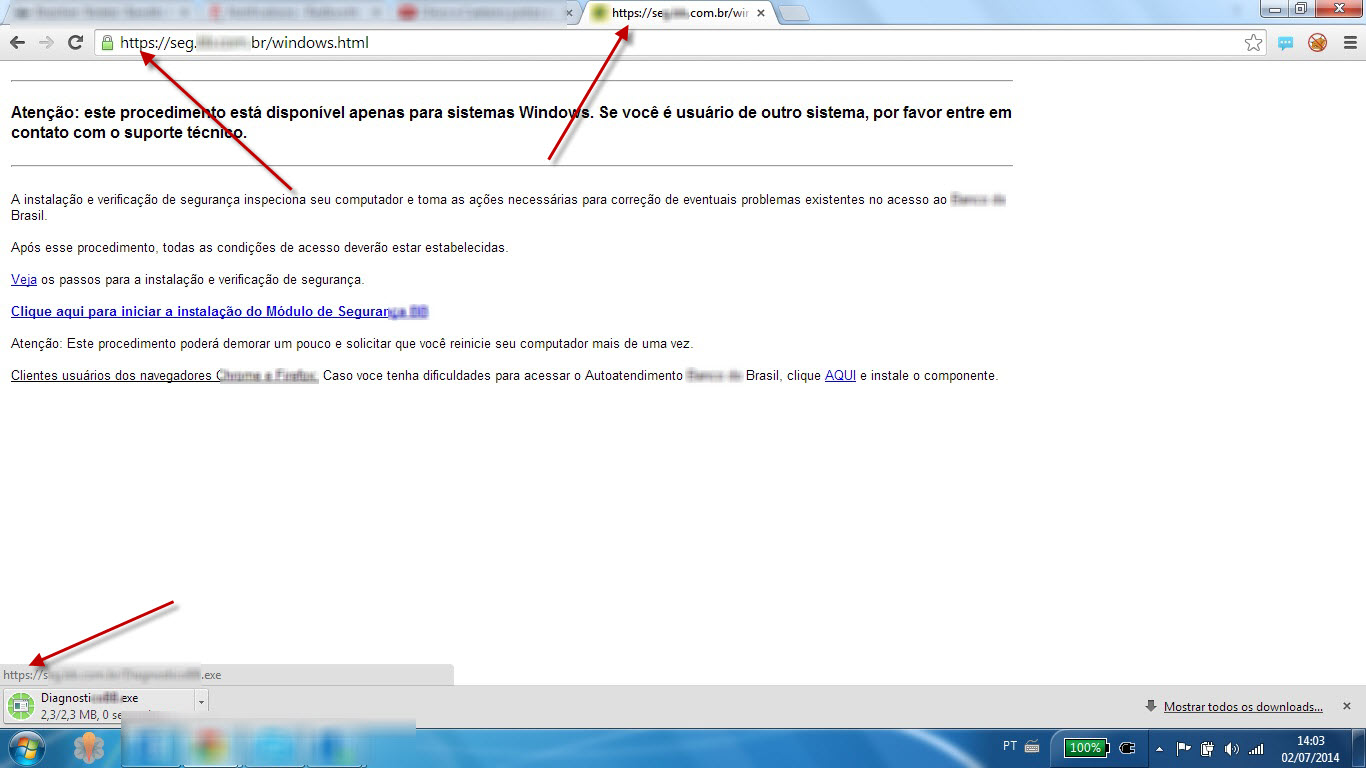

En un entorno protegido y controlado en nuestro Laboratorio de Investigación de ESET Latinoamérica, seguimos adelante para ver qué clase de datos busca este atacante en particular. La próxima imagen muestra una mezcla de engaños bien elaborados y errores clásicos:

- Los atacantes armaron un dominio válido (.com.br). Normalmente la dirección falsa que vemos es una IP (192.155.x.x). El uso de un dominio proporciona más “credibilidad” al engaño.

- La URL del sitio falso no comienza con https:// (o sea, los datos intercambiados con la página no son cifrados). Ningún banco va a ofrecer servicios online sin cifrar sus datos.

- El diseño de la página es prolijo, los teléfonos de soporte son válidos.

- Al utilizar un buscador para acceder al sitio legítimo del banco, vemos que el mismo es bastante distinto. Veámoslo en la siguiente captura:

Como podemos observar, en el sitio legítimo se distingue el protocolo HTTPS por todos los lados.

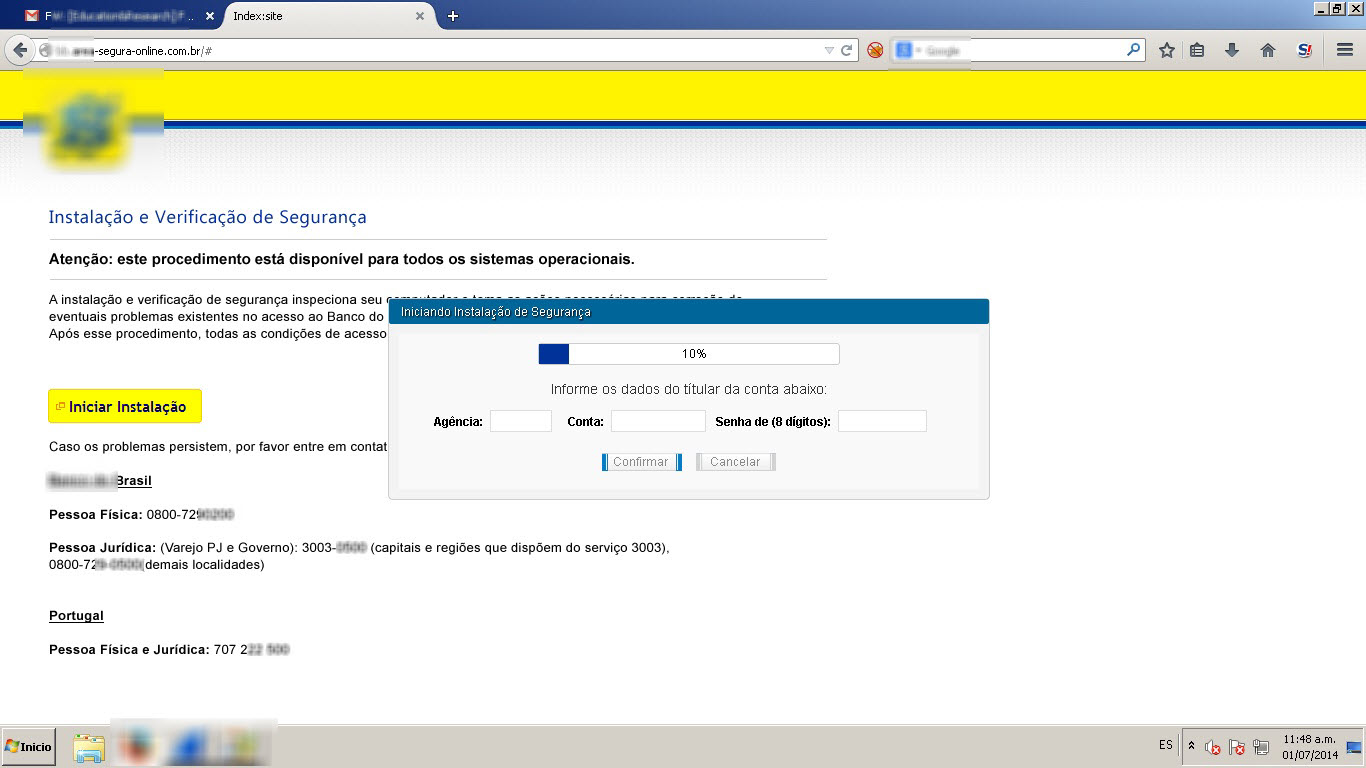

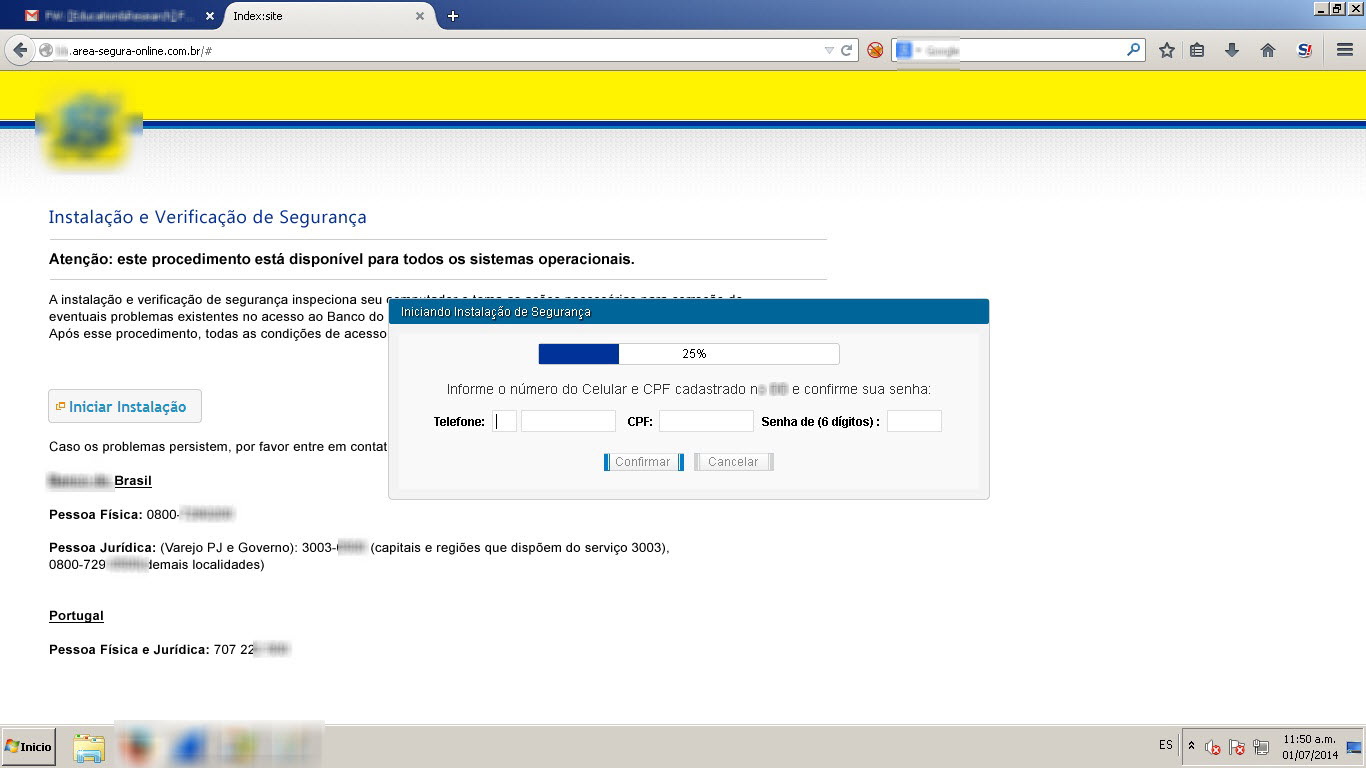

Las cuatro capturas siguientes muestran cómo sigue el engaño y qué datos son solicitados por los ciberdelincuentes:

Los atacantes arrancan solicitando sucursal, cuenta corriente y una contraseña de 6 números. Los mismos no son revalidados, ya que introducimos números aleatorios y logramos acceder a la página siguiente.

Los próximos datos solicitados son número de teléfono, CPF (corresponde al CUIL, CUIT, RFC o RUC en otros países) y una contraseña de 6 números. Los datos revalidados en esta página son el CPF y la contraseña (previamente inventada en la página anterior).

Luego nos fue solicitada una contraseña de cuatro números que supuestamente es utilizada para operar por teléfono, pero se nota que el atacante ya está satisfecho con los datos obtenidos hasta aquí, ya que no hay forma de comprobar la contraseña una vez que la sucursal y cuenta corriente en este caso no existen.

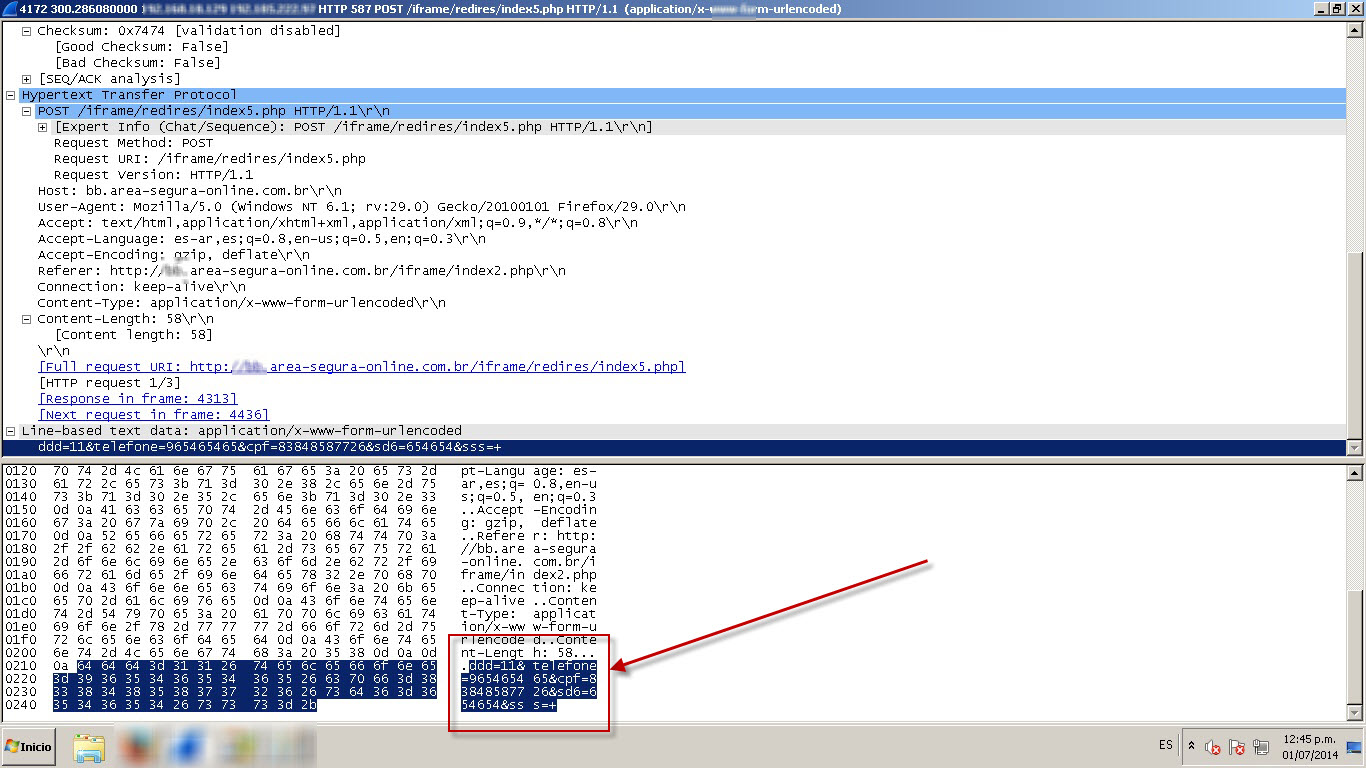

El daño fue gravísimo igualmente, ya que una eventual víctima distraída ya regaló datos personales como número de teléfono y CPF, además de sus datos bancarios. Estos datos sensibles viajan hacia el atacante en texto plano (sin cifrar), como podemos ver en la captura siguiente:

Como les contábamos en nuestro post sobre Ingeniería Social, esta modalidad de ataque es responsable por un 77% de los ataques “sociales” reportados: 37.3 millones de usuarios reportaron ataques de phishing el año pasado.

Para más información y estadísticas sobre phishing, entender cómo reconocer estos ataques y cómo protegerse, recomendamos la lectura de nuestra Infografía “Cómo funciona el phishing”.