Cuando hablamos acerca de amenazas informáticas, son muchos los factores que debemos tener en cuenta. Sin embargo, cuando nos vamos desde lo general a lo particular, es cuando encontramos esas peculiaridades que hacen de una familia de códigos maliciosos una tendencia en una región o un país. Por ejemplo, en el día de hoy vamos a repasar por qué Brasil es el líder en la propagación de troyanos bancarios y cuáles son las amenazas preferidas de los cibercriminales para infectar a los usuarios.

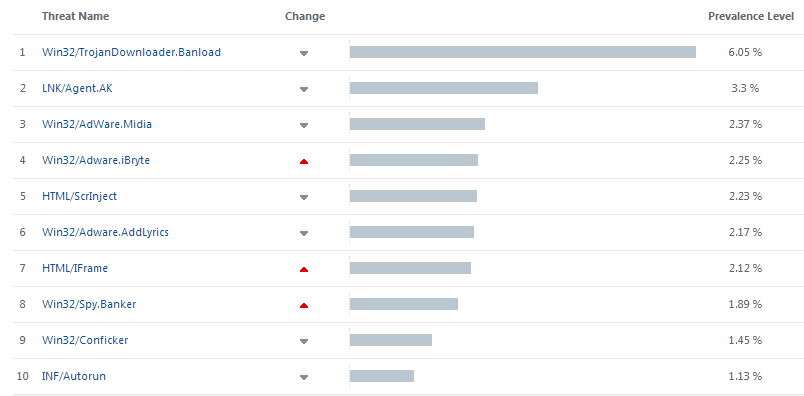

Según las estadisticas de Virus Radar, el sistema de telemetría de ESET, la familia de códigos maliciosos Win32/TrojanDownloader.Banload es la que más afecta a usuarios brasileños y la que más se propaga en el actual anfitrión del Mundial de Fútbol. En el siguiente gráfico podemos apreciar el top 10 de las familias de malware con mayor índice de detección en Brasil:

Todas las variantes de Win32/TrojanDownloader.Banload tienen dos objetivos principales. En primer lugar, son utilizadas para vulnerar los sistemas de los usuarios y saltear los mecanimos de seguridad para infectar el sistema operativo. La segunda etapa de su ataque consiste en la descarga de uno o más componentes maliciosos, u otras familias de malware destinadas al robo de información bancaria. Uno de los casos más comunes con los que se suelen encontrar ataques con Win32/TrojanDownloader.Banload involucra a la familia de códigos maliciosos detectadas por los productos de ESET como Win32/Spy.Banker.

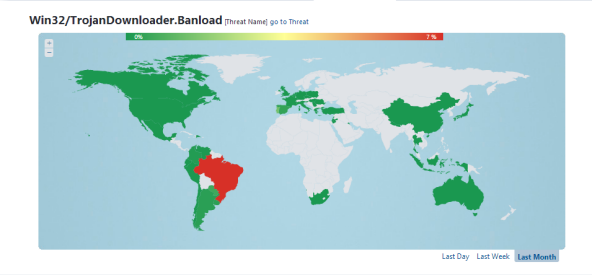

Otro de los puntos más interesantes de esta familia de códigos maliciosos es su distribución. Si bien hemos discutido acerca de amenazas que afectan más a algunas regiones que otras, la distribución de las variantes de Win32/TrojanDownloader.Banload deja bien en claro a quienes está dirigido:

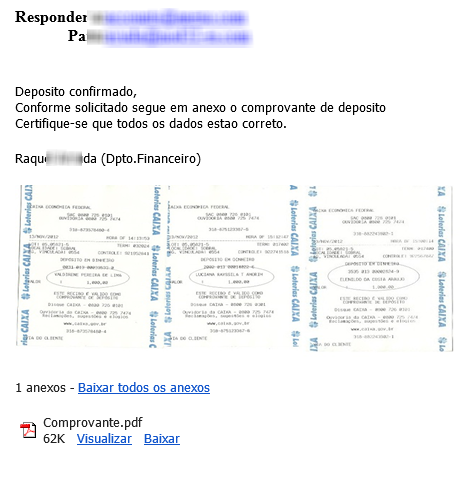

El método preferido de propagación de estas amenazas es el correo electrónico. Falsos mensajes provenientes de organismos gubernamentales, entidades financieras, recibos de transferencias bancarias o incluso pasajes de avión son las excusas favoritas de los cibercriminales al momento de elegir cómo ejecutar sus campañas de propagación.

A continuación podemos ver uno de los ejemplos utilizados para propagar estos ataques:

Las peculiaridades relacionadas a Brasil no solo involucran a la familia de Banload, sino que también es común encontrar que las variantes que propagan son en un formato no tan conocido por los usuarios. Las extensiones de los archivos son, en la mayoría de los casos, arhivos CPL. Este formato de archivos le permite a los atacante engañar a los usuarios e infectar sus sistemas simplemente con un doble clic. Si quieren conocer un poco más acerca de este formato les recomiendo leer nuestro post “Propagación de archivos CPL: ¿por qué no debo hacer clic en ellos?”.

Las peculiaridades relacionadas a Brasil no solo involucran a la familia de Banload, sino que también es común encontrar que las variantes que propagan son en un formato no tan conocido por los usuarios. Las extensiones de los archivos son, en la mayoría de los casos, arhivos CPL. Este formato de archivos le permite a los atacante engañar a los usuarios e infectar sus sistemas simplemente con un doble clic. Si quieren conocer un poco más acerca de este formato les recomiendo leer nuestro post “Propagación de archivos CPL: ¿por qué no debo hacer clic en ellos?”.

Este “modelo” de negocio es rentable para los criminales, pero la combinación de correos falsos y archivos ejecutables no es nueva, y tampoco lo es la utilización de archivos CPL: algunos reportes de ESET se remontan al año 2010.

Ahora bien, ¿qué es lo que ofrece este tipo de ataques a los cibercriminales brasileños? En dos palabras, simplicidad y eficacia. Para propagar amenazas a través de correos electrónicos los cibercriminales no necesitan una gran capacidad de procesamiento, sino sólo direcciones de correo válidas. Por otro lado, las amenazas no siempre vienen como adjuntos, sino que directamente convencen al usuario de hacer clic en un enlace a través del uso de técnicas de Ingeniería Social. Los enlaces apuntan a sitios web vulnerados en los que se alojan sus amenazas, y los usuarios las descargan en sus computadoras.

Es fácil averiguar a dónde apunta un hipervínculo en un correo, pero muchos usuarios pasan esta medida por alto y no logran identificar que se trata de un engaño. A veces, esta simple técnica es muy útil y resulta uno de los principales motivos por los cuales los cibercriminales continúan utilizando las mismas técnicas desde hace ya más de cuatro años para propagar los mismos tipos de amenazas. Y tú, ¿qué haces para protegerte?