Puede parecer tener poco sentido, pero el consejo de hoy es no actualizar tus datos (si no estás un 100% seguro de a dónde van a terminar).

Vamos a exponer una táctica más de phishing bancario en Brasil, que utiliza la Ingeniería Social para hacer que víctimas distraídas regalen sus datos.

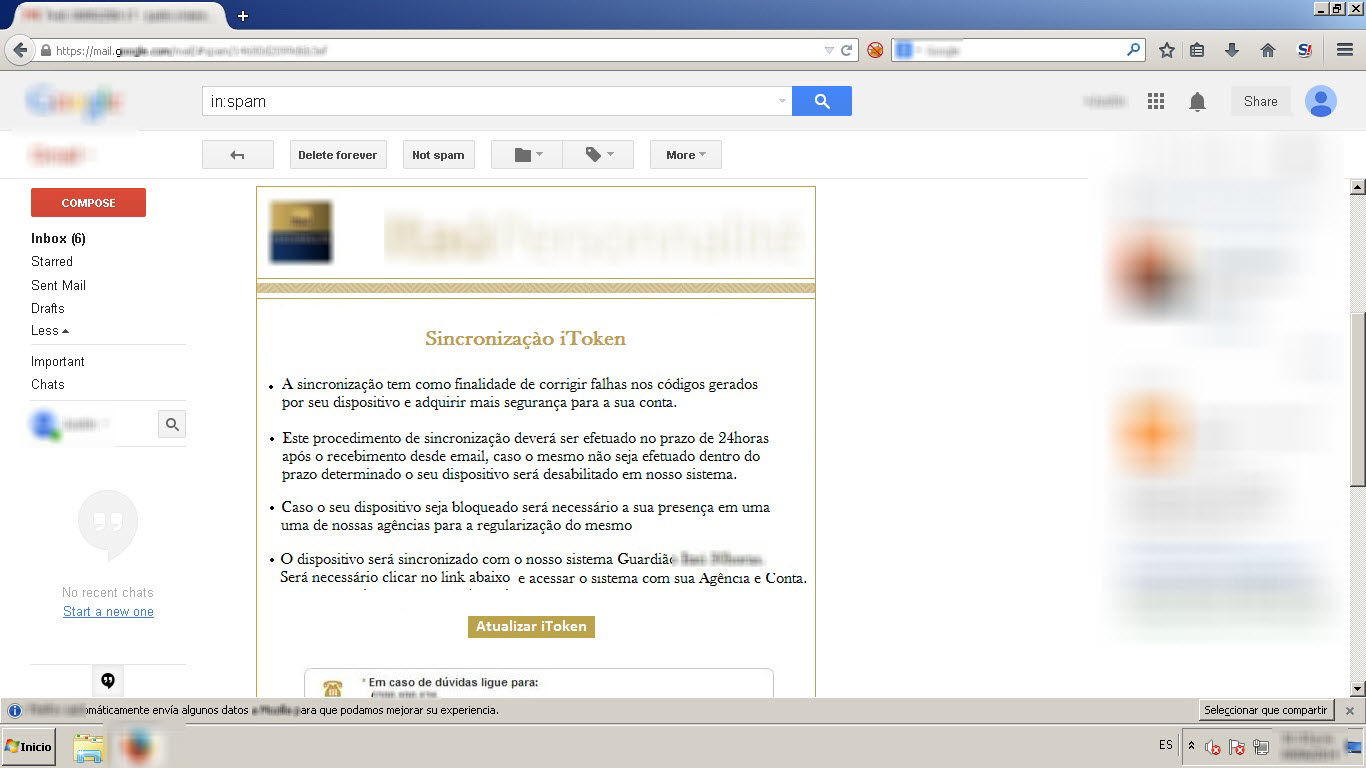

El ataque arranca de forma clásica, a través de un correo electrónico pidiendo al usuario actualizar sus datos en 5 días hábiles para no perder sus accesos y tener que volver a generarlos en su banco. Como el consejo es siempre hablar directamente con la institución financiera, los atacantes proveen un número telefónico… que no existe.

Podemos verlo en la siguiente captura:

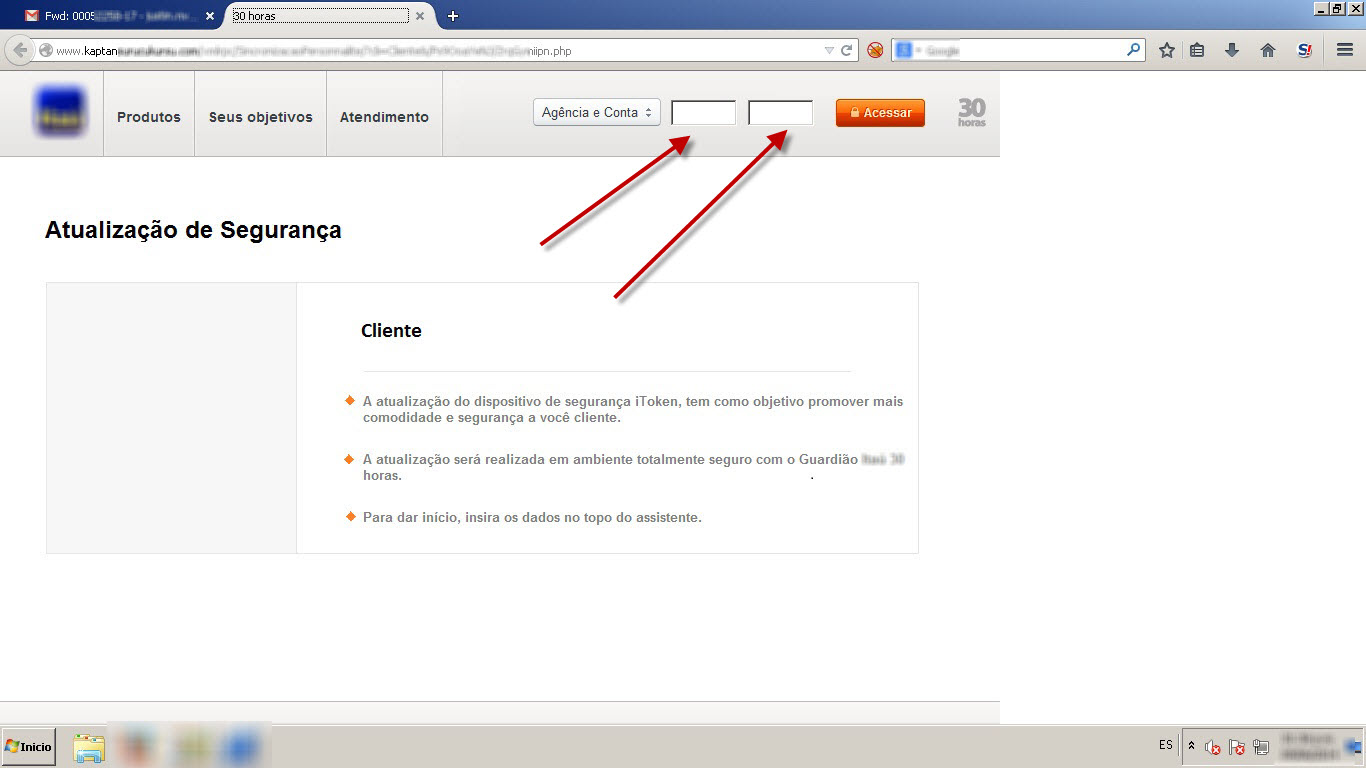

Hasta ahí vamos bien. El tema es que una vez que hacemos clic en el enlace, el mismo nos lleva a una página que no es segura (no es https://), y por lo tanto no muestra el candado que indicaría que los datos enviados y recibidos son cifrados. Además, al posarnos sobre la imagen, la URL de redirección que vemos no corresponde al sitio del banco al que el correo electrónico simula pertenecer.

Veámoslo a continuación:

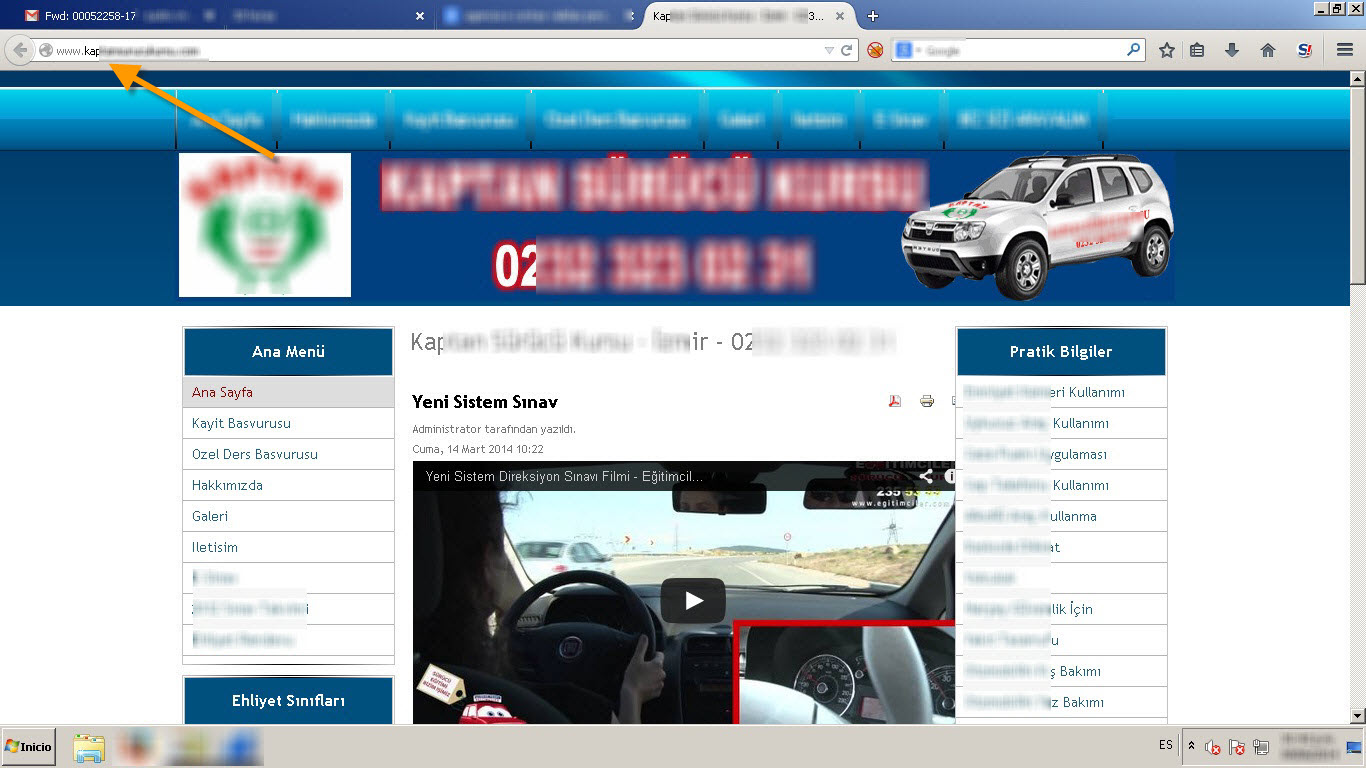

Como muestra la imagen anterior, el sitio tiene una URL que obviamente no corresponde con su contenido. La misma pertenece a una marca de autos de un país asiático (obviamente víctima del mismo atacante, que utiliza dicha página para robar credenciales bancarias), y además pide datos que solamente serían pedidos en la página legítima del banco. La siguiente captura nos muestra de qué se trata la URL original, utilizada por el atacante en este fraude, antes de su modificación:

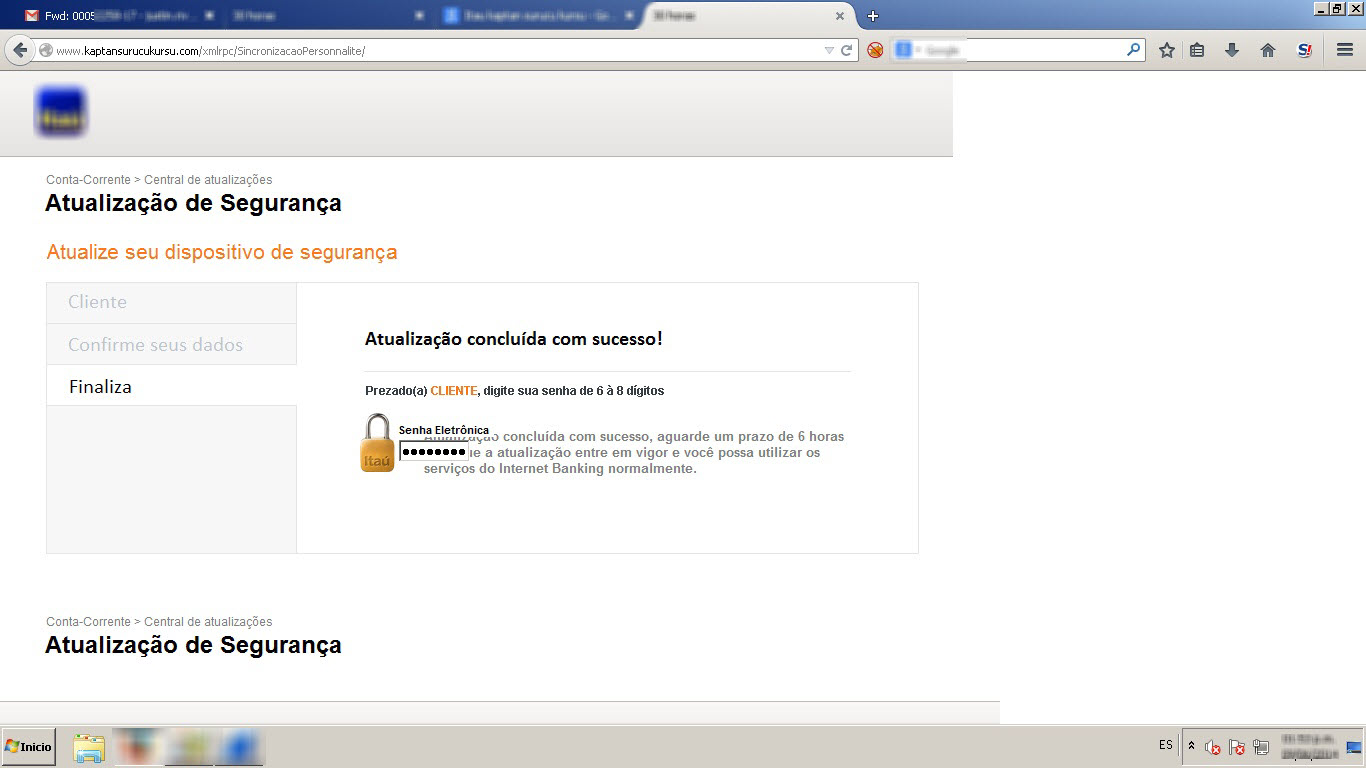

Una vez ingresada la información (solamente datos bancarios válidos son aceptados, números aleatorios generan un error), vemos la última página, que indica que la operación fue exitosa. Lo curioso es que más allá de dicha indicación, la víctima puede ingresar su contraseña, pero no existen botones para enviar este último dato a ningún lado:

Al parecer la estafa termina una vez que el atacante ya posee los datos robados en la pantalla anterior.

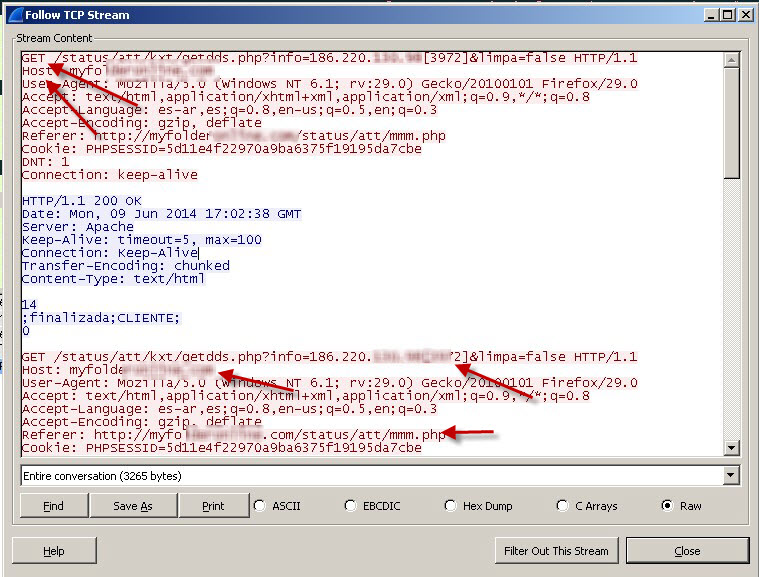

La siguiente captura de tráfico muestra que los datos de la víctima son enviados a una tercera página, que guarda los mismos en una base de datos:

Podemos ver el comando Get (método de petición http, utilizado para pedir una representación del recurso especificado) pidiendo datos a la IP de la víctima, donde el host es la dirección hacia donde la información robada es enviada.

Este es un caso más de intento de robo de información a través de un ataque de phishing, así que desde el Laboratorio de Investigación de ESET Latinoamérica, dejamos algunos consejos simples que ofrecerán más seguridad en el momento de hacer clic en correos sospechosos:

- Verificar siempre la legitimidad del correo, a través del contacto con la entidad.

- Nunca hacer clic en los enlaces que vienen incluidos en los correos que solicitan información.

- Verificar la seguridad del sitio y observar si este utiliza el protocolo de seguridad https (aunque esto no es sinónimo de garantía total de seguridad) como así también si utiliza un certificado digital válido.