Algún tiempo atrás les acercábamos la noticia sobre la operación encubierta del FBI contra más de 100 cibercriminales involucrados en el uso malicioso de la herramienta de acceso remoto (RAT) conocida como Blackshades. Por una módica suma de hasta 40 dólares, un usuario sin ningún conocimiento técnico previo podía convertirse en un breve lapso de tiempo en un versado atacante, accediendo sin más a ordenadores de otros usuarios hasta ganar control sobre ellos.

Para empeorar las cosas, la enorme cantidad de videos distribuidos con indicaciones precisas para el correcto uso de esta herramienta hizo las veces de servicio de soporte gratuito al usuario inexperto. Este modelo de colaboración se tradujo en una infinidad de posibilidades donde incluso el más principiante pudo volverse todo un éxito en cuestión de horas.

Con un estimado de más de medio millón de hosts infectados, Blackshades deja tras de sí una estela de dispositivos afectados, y es razonable pensar que un gran porcentaje de esos equipos comprometidos continuaron en tanto su normal operatoria, conectándose a redes empresariales y expandiendo el daño causado.

Aunque de bajo costo, como muchas otras herramientas de acceso remoto, tiene un amplio conjunto de capacidades: capturar lo que se ingresa en el teclado, controlar la cámara web, y el acceso completo a archivos son algunas de ellas; más que suficiente para permitir al atacante asumir la plena identidad del propietario del equipo afectado, accediendo a recursos críticos del centro de procesamiento de datos (CPD).

La mayor parte de las organizaciones implementan prácticas para asegurar el perímetro de red, así como políticas de acceso para garantizar que sólo los usuarios autorizados accedan a la información sensible en el centro de datos. Por desgracia, este enfoque se basa en dos supuestos obsoletos:

- El usuario "autorizado" es quien dice ser

- El usuario "autorizado" tiene el control del dispositivo que accede al centro de datos y el mismo no se ha visto comprometido

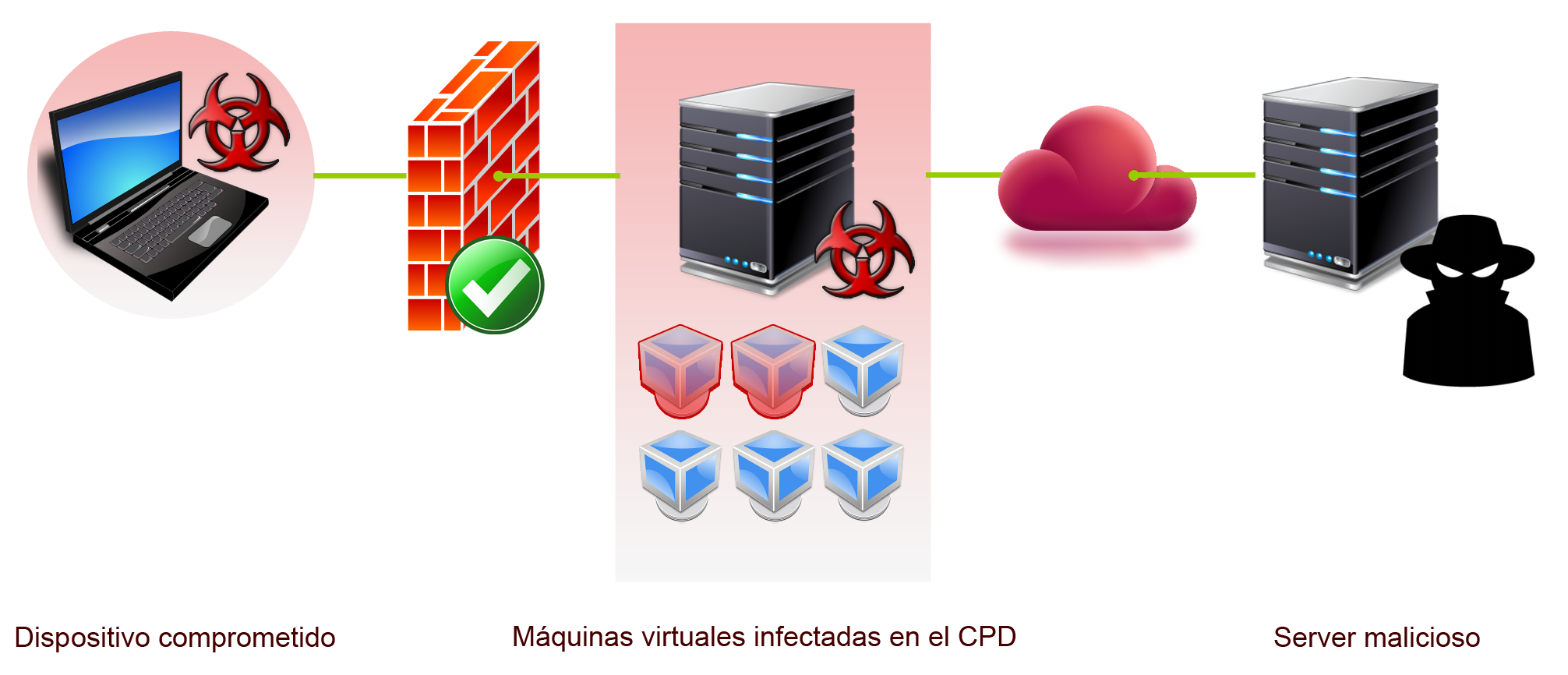

Con las capacidades proporcionadas por Blackshades, o cualquier otro RAT, el atacante puede asumir la identidad del propietario de la computadora comprometida, traspasando las fronteras del sistema de control de acceso, como se ve en la siguiente imagen:

Como resultado, el atacante tiene acceso directo al CPD y puede intentar poner en peligro los servidores y las aplicaciones del mismo. Muchas estructuras de redes se han concentrado en fortalecer su perímetro, pero poseen poca o ninguna visibilidad de las amenazas que se encuentran dentro de sus fronteras. Esto deja a los servidores vulnerables a exploits como rootkits basados en máquinas virtuales (VMBR).

Como resultado, el atacante tiene acceso directo al CPD y puede intentar poner en peligro los servidores y las aplicaciones del mismo. Muchas estructuras de redes se han concentrado en fortalecer su perímetro, pero poseen poca o ninguna visibilidad de las amenazas que se encuentran dentro de sus fronteras. Esto deja a los servidores vulnerables a exploits como rootkits basados en máquinas virtuales (VMBR).

Con el fin de desarrollar una correcta respuesta a estas amenazas, es importante contemplar este tipo de ataques al momento de diseñar el modelo de seguridad a desplegar. Un correcto enfoque de prevención, mitigación, detección y reacción nos permitirá visualizar nuevas maneras de superar cada vector de ataque bajo una perspectiva de continuidad de negocios.