Hace algunos días, circuló por la web un correo dirigido a cientos de usuarios de El Salvador, que supone provenir del Ministerio de Hacienda. Este correo es falso, y engañaba a los usuarios para que se descargaran un código malicioso capaz de robar sus usuarios, contraseñas e información. En este post, veremos el detalle de lo que sucedió y cómo funciona la amenaza.

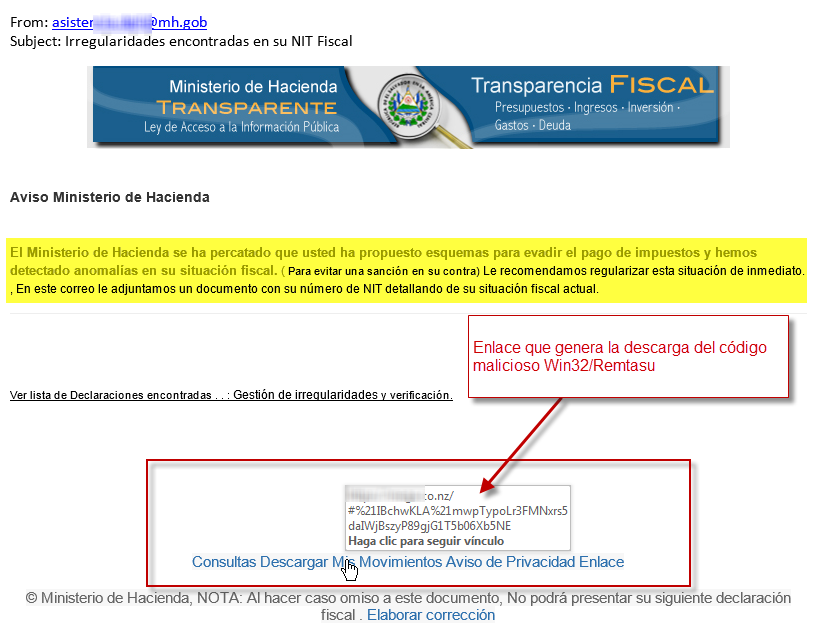

El ataque se inició con la propagación de un mensaje en el que se puede observar cómo se intima al lector a descargar el documento para conocer cuál era su situación, acusándolo de evadir el pago de impuestos:

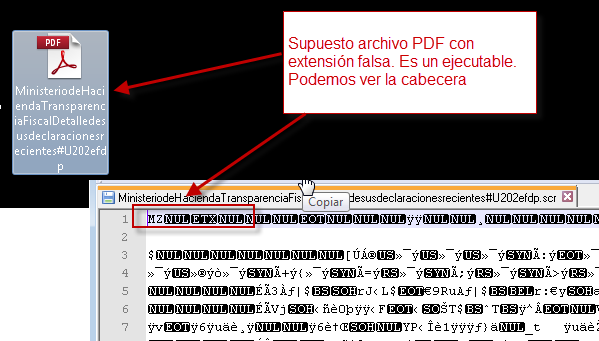

Si el usuario cae víctima de la Ingeniería Social, y descarga el adjunto, observará que el archivo simula ser un PDF pero en realidad se trata de un ejecutable, una variante del troyano Win32/Remtasu. Este troyano es capaz de recolectar información el usuario para luego conectarse a un sitio remoto y enviar los datos del sistema, visitas a sitios web e incluso descargar otras amenazas. Veámoslo en la siguiente captura:

Desde el Laboratorio de Investigación de ESET Lationoamérica, en conjunto con SIAT, distribuidor exclusivo de ESET para El Salvador, seguimos de cerca la propagación de esta amenaza y realizamos un análisis para conocer en profundidad cómo está compuesto el ataque, y garantizar así la protección de los usuarios.

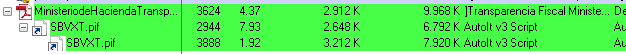

El archivo original es en realidad un autoextraíble, que al lograr ejecutarse, descomprime su contenido en una carpeta temporal, para luego ejecutar su payload y lograr así comprometer la seguridad y privacidad de los usuarios. Al ejecutarlo y analizarlo dinámicamente podemos observar cómo se descomprimen unos archivos de AutoIt con el fin de automatizar la descarga de otras amenazas:

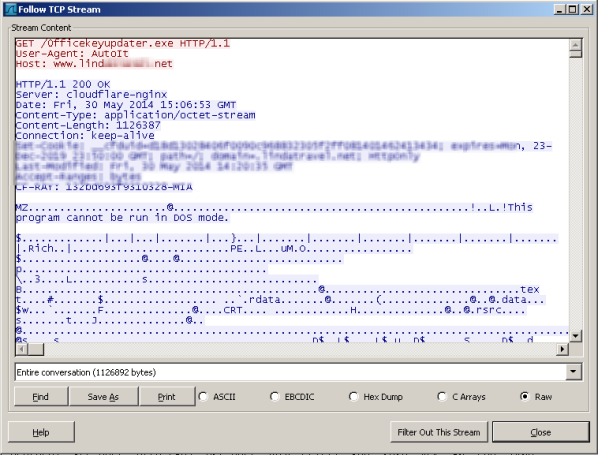

Luego se conecta a un sitio vulnerado, en el cual se aloja otra variante de Win32/Remtasu, que en lugar de ser un autextraíble es directamente un archivo ejecutable, y será el encargado de quedar remanente en el sistema espiando al usuario:

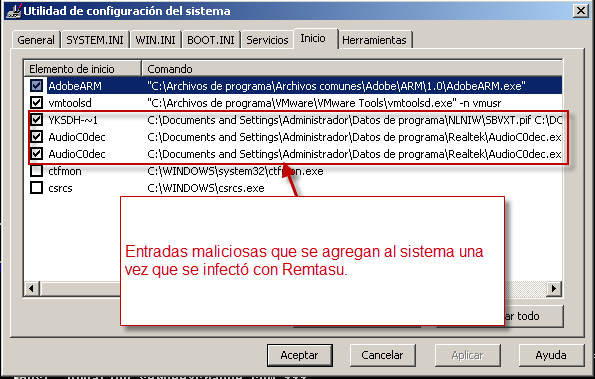

Una vez que logró descomprimir los archivos en el sistema comienza con la ejecución, en donde intentará descargar otra amenaza desde un sitio web, para luego modificar el inicio del sistema y asegurarse de ejecutarse durante el mismo. Véamoslo en la siguiente captura:

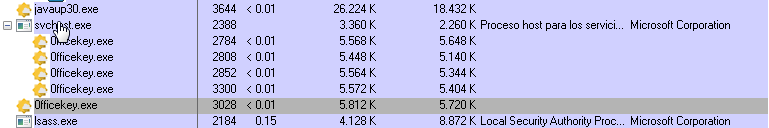

Al igual que las otras variantes de esta familia, Remtasu almacena en un archivo en el disco local todas las teclas que el usuario presiona en su teclado, creando varios archivos en el sistema y ejecutándose en varios procesos, como se ve a continuación:

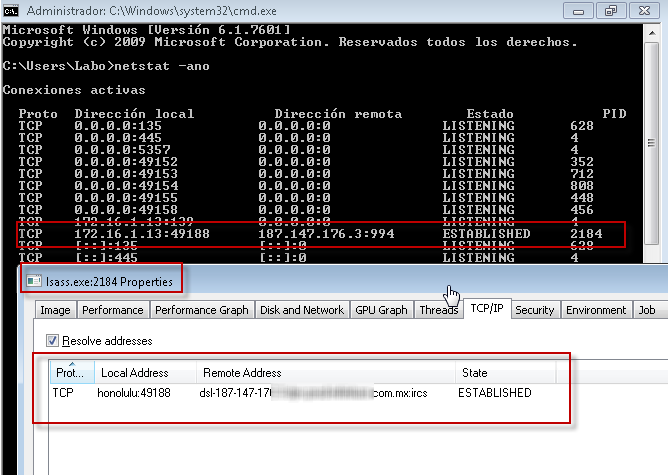

Además, crea una conexión cifrada a un sitio remoto, a la cual envía la información que va capturando. De esta forma, le garantiza al atacante el control del sistema a través de un servidor IRC:

El foco de este ataque se basa en el uso de Ingeniería Social, y una vez que se ha comprometido la seguridad de un sistema, los atacantes cuentan con la capacidad de acceder a la información de las víctimas. La combinaciónd de diferentes técnicas de propagación es cada vez más habitual en América Latina, y es por ello que además de contar con una protección proactiva, la Educación en Seguridad Informática es otro factor de gran importancia para usuarios y empresas.

Aquellosusuarios que crean haber sido víctimas de este ataque, pueden descargar ESET Online Scanner y analizar sus sistemas para eliminar cualquier amenaza que se encuentre presente en él.