En este 2014, se cumplen 10 años desde la creación de uno de los primeros códigos maliciosos para Mac OS X. Cabe destacar, una vez más, que su incidencia es mucho menor que la del malware para Windows: para esta plataforma, cada día se descubren más de 200 mil variantes nuevas.

Pero aunque la actividad de los códigos maliciosos en el mundo de las Macs sea mucho menos frenética, eso no quita el hecho de que existen amenazas capaces de infectar nuestros iMacs o MacBooks. Sin embargo, implementar ciertas prácticas de seguridad permite dominar al máximo las posibilidades que ofrecen las plataformas de Apple.

Ahora bien, en ocasión de su décimo aniversario, haremos un repaso por la historia del malware para Mac OS X. A continuación se mencionan los ejemplos más notables de gusanos y troyanos dirigidos a esta plataforma en los últimos diez años.

Renepo (2004)

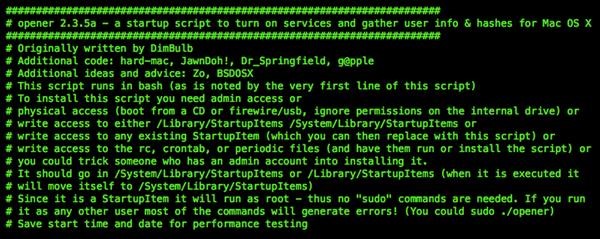

El primer código malicioso escrito específicamente para Mac OS X surgió en el año 2004. Renepo (también conocido como “Opener”) era un gusano de secuencia de comandos shell, que contenía un arsenal de funcionalidades de puerta trasera y spyware para permitirles a los intrusos robar información de equipos comprometidos, desactivar actualizaciones, deshabilitar el firewall del equipo y descifrar contraseñas.

La siguiente captura muestra su funcionamiento:

Renepo nunca se iba a convertir en un problema serio para la gran mayoría de usuarios Mac, ya que no viajaba por Internet y requería que el atacante tuviera acceso al equipo para instalarlo. Sin embargo, era un indicador de que las Macs de Apple no contaban “mágicamente” con una protección para los códigos maliciosos.

Leap (2006)

Para muchos de los que vigilaban la seguridad de Apple, Leap representó el primer gusano real para el sistema operativo Mac OS X.

Tenía la capacidad de propagarse a otros usuarios Mac mediante el envío de mensajes instantáneos infectados de iChat, lo que lo hacía comparable a un gusano de correo electrónico o de mensajería instantánea.

Al mismo tiempo, algunos entusiastas de Mac salieron en defensa de Apple y argumentaron que Leap “en realidad no era un virus”, sino que se trataba de un troyano. El argumento típico se basaba en que, como Leap requería la interacción del usuario para infectar un equipo (el usuario debía abrir manualmente el archivo malicioso que había recibido por iChat), no podía ser un virus ni un gusano.

Pero siguiendo esa lógica, los casos más comunes de malware para Windows descubiertos en ese entonces tampoco deberían serlo; por ejemplo, MyDoom o Sobig, que también requerían intervención manual (el usuario debía hacer clic en un archivo adjunto). Y aún así, los usuarios de Mac parecían estar más que dispuestos a llamar "virus" a esos ejemplos de malware para Windows.

En mi opinión, los virus son un conjunto muy amplio conformado por otros grupos de malware, incluyendo gusanos de Internet, gusanos de correo electrónico, virus parásitos de archivos, virus acompañantes, virus del sector de arranque, entre otros. Los troyanos se ubican en una categoría completamente diferente de malware, porque (a diferencia de los virus y los gusanos) no pueden replicarse a sí mismos ni viajar por sus propios medios.

A Leap le siguió rápidamente otro malware, un gusano usado como prueba de concepto llamado Inqtana, que se propagó a través de una vulnerabilidad de Bluetooth.

Jahlav (2007)

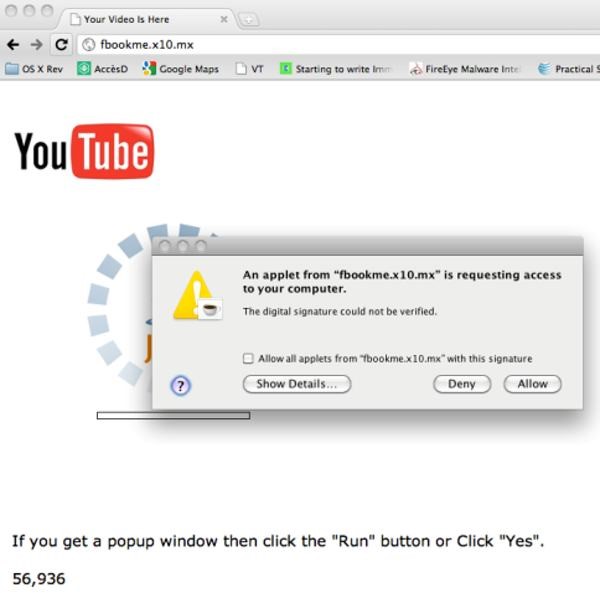

Jahlav, también conocido como RSPlug, era una familia de malware que empleaba una técnica frecuente en amenazas basadas en Windows, que consistía en cambiar la configuración DNS del equipo infectado. Hubo muchas versiones de Jahlav, que solía hacerse pasar por un códec de vídeo requerido para visualizar contenido pornográfico.

A continuación vemos este malware instalado en el equipo:

Naturalmente, los criminales tras los ataques sabían que dicho camuflaje era un ejemplo sumamente efectivo de cómo la Ingeniería Social podía lograr que muchas personas le otorgaran permiso a la aplicación para ejecutarse en su sistema.

MacSweep (2008)

MacSweep, un ejemplo temprano de scareware para Mac OS X, engañaba a los usuarios haciéndoles creer que estaba encontrando problemas de seguridad y privacidad en los equipos. En realidad, cada notificación estaba diseñada para hacer que el usuario adquiriera la versión completa del software.

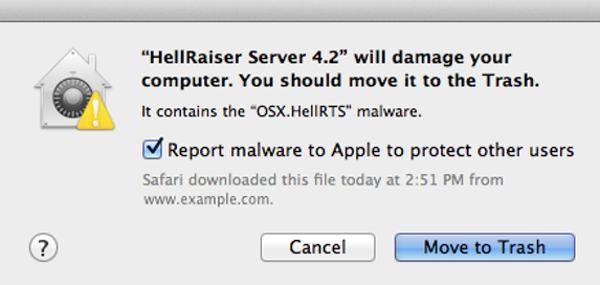

Snow Leopard (2009): Protección de seguridad

Snow Leopard no es un malware, es la versión 10.6 de Mac OS X, lanzada en agosto de 2009.

El motivo por el que lo incluimos en esta historia del malware para Mac OS X, es que se trata de la primera versión del sistema operativo que incluyó una protección antivirus incorporada (aunque de una naturaleza muy simple). Apple, quizá movilizado por las infecciones de gran alcance que llegaron a los titulares, provocadas por la familia de malware Jahlav y similares, decidió que era hora de hacer algo.

La siguiente captura muestra su apariencia:

Sin embargo, como su funcionalidad antivirus sólo detectaba malware en ciertas situaciones (e inicialmente sólo cubría dos familias), era claro que los usuarios de Mac conscientes del problema iban a necesitar algo mejor.

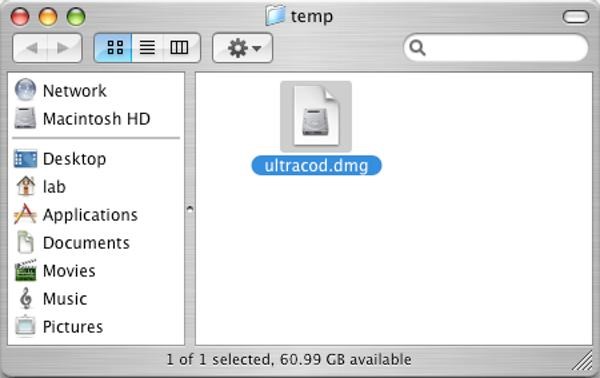

Boonana (2010)

Este troyano basado en Java demostró que el malware para varias plataformas había llegado para quedarse: atacaba a sistemas Mac, Windows y Linux.

La amenaza se propagaba a través de mensajes en sitios de redes sociales. Se hacía pasar por un video con la siguiente pregunta, difícil de dejar pasar: "¿Eres tú en este vídeo?".

A continuación vemos cómo utilizaba técnicas de Ingeniería Social para llegar a la mayor cantidad de víctimas posibles:

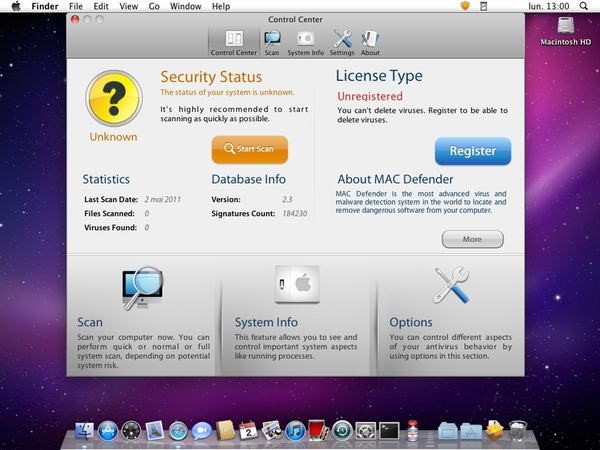

MacDefender presenció cómo las infecciones de malware para Mac alcanzaban nuevas dimensiones, ya que muchos usuarios comenzaban a informar sobre la presencia de alertas falsas de seguridad en sus equipos.

Mediante el uso de técnicas Blackhat SEO, los criminales informáticos lograron conducir el tráfico a trampas de sitios Web con su falso módulo de exploración antivirus cuando los usuarios buscaban ciertas imágenes en particular.

Por supuesto, el peligro consistía en que los usuarios debían introducir los datos de su tarjeta de crédito para adquirir una "solución" para terminar con los mensajes de alerta.

La siguiente captura ilustra su apariencia:

Como consecuencia, decenas de miles de personas se pusieron en contacto con las líneas de soporte técnico de Apple para solicitar asistencia.

Flashback (2011/2012)

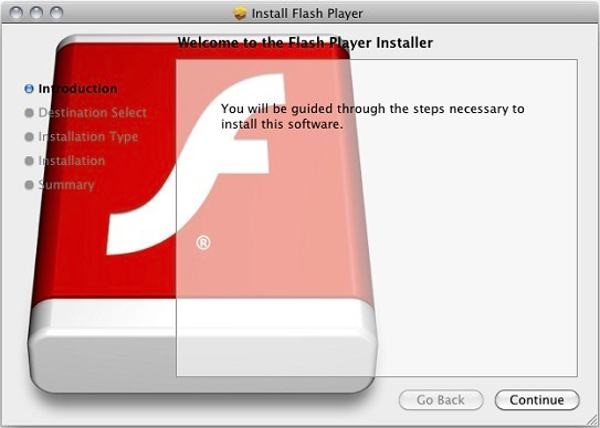

El caso de malware conocido como Flashback en 2011 y 2012 fue el ataque de mayor alcance visto hasta el momento en plataformas Mac, ya que afectó a más de 600.000 equipos.

Este ataque se hacía pasar por un programa de instalación de Adobe Flash y aprovechaba una vulnerabilidad no corregida de Java, con el objetivo de robar datos tales como contraseñas e información bancaria de los equipos Mac comprometidos, y redirigir los resultados del motor de búsqueda para engañar a los usuarios y conducirlos a otro contenido malicioso.

La siguiente es una captura de su funcionamiento:

Lamadai, Kitm y Hackback (2013)

En los últimos años, las Mac también se usaron en espionaje, y naturalmente se empezaron a dirigir las sospechas a agencias de inteligencia y atacantes respaldados por el gobierno con objetivos de ataque muy específicos.

Por ejemplo, el troyano de puerta trasera Lamadai estaba dirigido a organizaciones no gubernamentales (ONG) tibetanas y aprovechaba una vulnerabilidad de Java gracias a la cual era posible introducir otros códigos maliciosos en los equipos de los usuarios infectados, como se ve en la siguiente captura:

Kitm y Hackback, por otro lado, espiaban a sus víctimas en el Foro de Libertad de Oslo, dándoles a los atacantes la capacidad de ejecutar comandos remotos a voluntad.

LaoShu, Appetite y Coin Thief (2014)

De acuerdo con los investigadores de ESET, se siguen viendo nuevas variantes de malware para Mac cada semana, por lo que los usuarios que no cuentan con protección se arriesgan a perder sus datos o a que un ataque comprometa la seguridad del equipo.

El espionaje patrocinado por el estado sigue haciendo notar su presencia con el descubrimiento de Appetite, un troyano para Mac OS X utilizado en una gran cantidad de ataques dirigidos a departamentos gubernamentales, oficinas diplomáticas y corporaciones.

Mientras tanto, LaoShu se propagó ampliamente mediante mensajes de spam haciéndose pasar por una notificación de un paquete de FedEx no entregado, y extraía documentos de interés que no estaban protegidos apropiadamente.

Sin embargo, CoinThief recibió la mayor parte de la atención recientemente ya que se distribuye en versiones modificadas de Angry Birds, Pixelmator y otras aplicaciones de gran difusión, engañando a los usuarios e infectándolos.

No obstante, lo más interesante de CoinThief fue que los investigadores descubrieron que estaba diseñado para robar credenciales de inicio de sesión para sitios relacionados con el intercambio y el almacenamiento de Bitcoins, a través de complementos maliciosos para navegadores.

En resumen: protégete

A pesar de que no existen tantos códigos maliciosos para Mac como para Windows, un solo brote infeccioso es suficiente, y sabemos que los delincuentes están trabajando arduamente para encontrar nuevas víctimas. Por eso, sé precavido y considera instalar la prueba gratuita de ESET Cyber Security Pro para Mac.

Traducción del post de Graham Cluley en We Live Security.