Con el paso del tiempo, nuestra sociedad moderna es cada vez más dependiente de Internet con el uso diario de teléfonos celulares, documentos en línea, lectura de diarios digitales, homebanking entre otros. En este sentido, a veces necesitamos usar la red y nuestra única opción, de estar en la vía pública por ejemplo, es un café o bar con Wi-Fi gratis. Sin embargo, cuando hacemos esto, ¿somos realmente conscientes de los peligros a los que nos exponemos?

Uno de los mayores riesgos es que un ciberatacante aproveche una conexión Wi-Fi sin contraseña y la clone, supongamos que vamos a un café y decidimos conectarnos a “WifiGratis”, la red del lugar que no está protegida por contraseña. Por otro lado, un atacante está a la espera, con su antena preparada, a que alguien se conecte a esta red, pero ya cuenta con una ventaja: previamente montó su red con el mismo nombre.

Este escenario es donde reside el riesgo, ya que sin saberlo nuestro dispositivo puede enlazarse a la antena del atacante y no a la Wi-Fi del lugar. De esta manera, todos los paquetes de conexión que entren y salgan pasarán por el equipo atacante, quien podrá ver y modificar todo a voluntad.

A continuación, vamos a ver cómo funciona Fruity Wifi, una herramienta usada para estas prácticas. Destacamos, como siempre, que estas pruebas se realizaron dentro de nuestro de laboratorio, bajo condiciones y parámetros controlados, sin perjudicar a nadie y cuyo único objetivo es poder demostrar que estas acciones son reales para que todos tomemos conciencia y podamos protegernos mejor, especialmente cuando nos enfrentemos a estas situaciones.

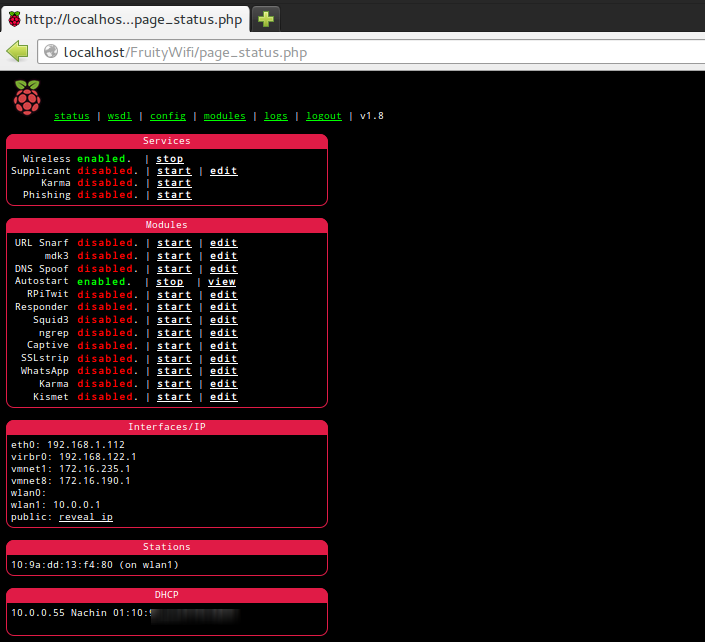

En la imagen anterior, se puede apreciar el panel de estado de la herramienta, que específicamente muestra los módulos que posee, las configuraciones de sus placas de red, etc. Por otro lado, una vez que hay una víctima, se podrá ver en el panel inferior denominado DHCP.

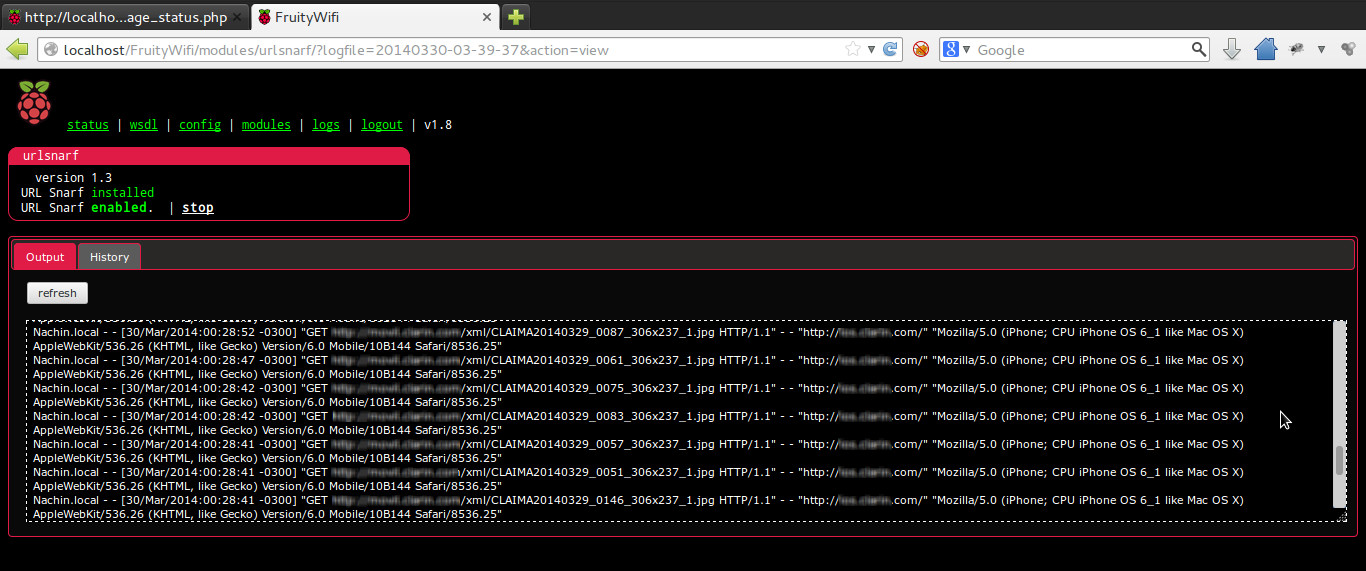

Una vez montada la falsa red Wi-Fi (“WifiGratis”), la aplicación le entregará una dirección IP a cada dispositivo que se conecte, redirigiendo el tráfico y haciendo que la conexión sea transparente para la víctima, es decir que a pesar de no estar conectado a la antena original, igualmente pueda navegar.

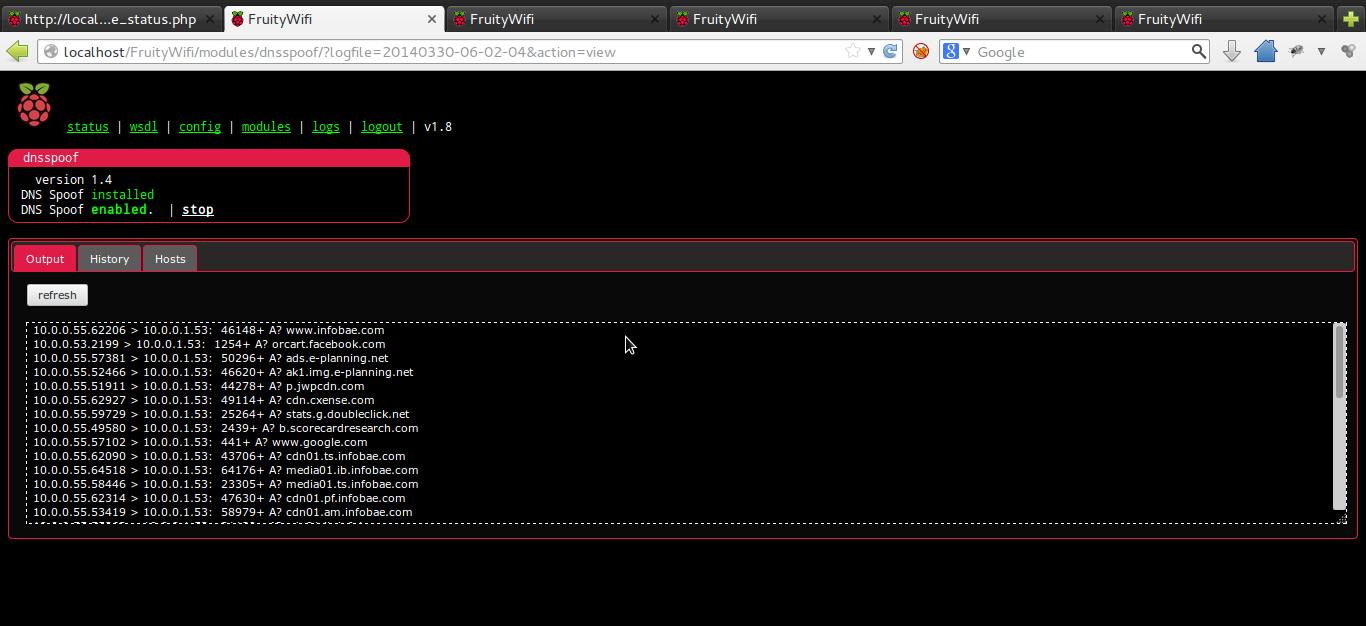

En este sentido, en la siguiente imagen puede observarse cómo el atacante podría ver, por ejemplo, las consultas DNS:

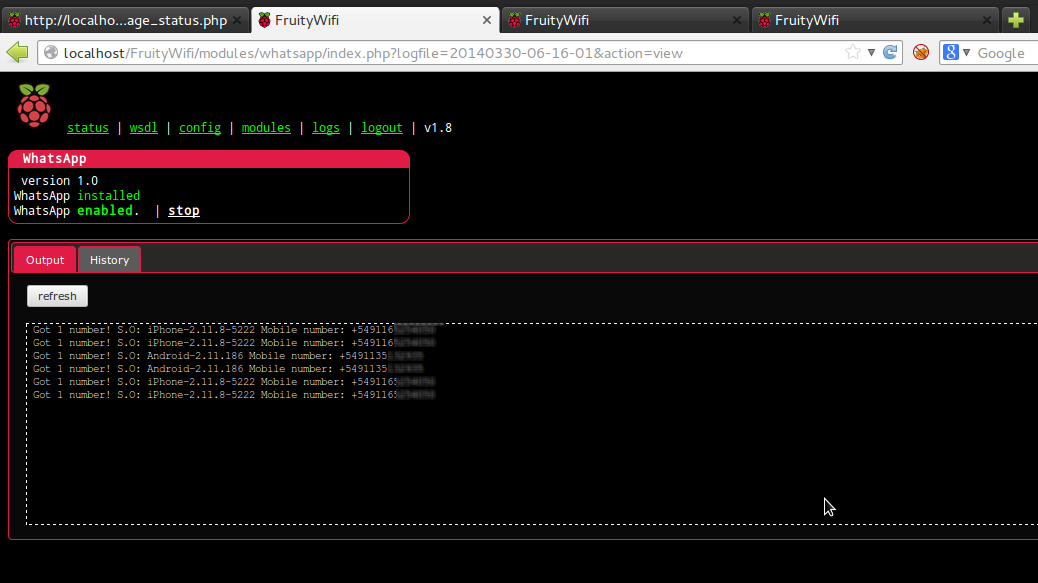

Asimismo, desde aquí podrían modificarse las consultas, es decir hacer un DNSspoof, permitiendo cambiar el destino al solicitar un sitio. Otra de las características tiene que ver con la popular aplicación de mensajería instantánea para móviles, Whatsapp, cada móvil que se conecte a la red falsa creada por el atacante, con solo abrir la aplicación de mensajería instantanea, automáticamente el número telefónico se mostrara en el módulo que posee la suit.

Por cuestiones de seguridad obviamente se ofuscaron los últimos dígitos, pero efectivamente es el número completo junto con el sistema operativo del equipo. Además de estos datos, el atacante también podría ver las páginas web accedidas por la víctima.

Desde el Laboratorio de Investigación de ESET Latinoamérica compartimos esta investigación y sus pruebas a fin de generar conciencia sobre los peligros y puedan estar al tanto de todos los riesgos que hay en Internet, para que puedan disfrutarla de forma mucho más segura.

En esta ocasión se hizo una prueba de concepto muy básica para poder mostrar el alcance un ataque de este tipo, no obstante, un ciberdelincuente podría diseñar el ataque para hacerlo más avanzado, por ejemplo que al conectarse a la red, automáticamente solicite descargar e instalar una aplicación que termina infectando el dispositivo, o tan simple como el que robe credenciales de cuentas de correo o inclusive cuentas bancarias.

Por último, les compartimos algunas buenas prácticas para evitar ser víctima de estos ataques:

- En primer lugar, es vital contar con una solución antivirus actualizada, ya que previene las infecciones por parte del atacante e inclusive alertará sobre el envenenamiento ARP y DNS, evitando ser redirigidos a una página no deseada que contenga código malicioso.

- Configurar nuestros dispositivos para que cada vez que quiera conectarse a una red Wi-Fi, siempre nos pregunte si queremos hacerlo y no lo haga automáticamente.

- Si estamos en un lugar con conexión pública Wi-Fi y nuestro equipo cuenta con conectividad 3G o LTE, es más seguro usar la red móvil.

- Configurar el equipo para que no almacene las conexiones a redes Wi-Fi.

- Evitar las redes Wi-Fi sin contraseña.

- Cuando la única opción son redes Wi-Fi desprotegida, deshabilitar todos los servicios de homebanking, cuentas de correo electrónico, redes sociales y demás aplicaciones que requieran usuario y contraseña para conexión. En este caso es aconsejable usar Internet solo para servicios como leer portales o diarios, o cualquier tipo de página que no requiera credenciales ni información personal.

- Usar siempre conexiones de confianza protegidas y cuya contraseña conozcamos y estemos seguro de que es segura y fuerte.