Estos días ha circulado un correo con un adjunto que aparenta ser un fax. Sin presentar más detalles que la “cantidad de hojas del fax”, el adjunto es en realidad una amenaza compleja que viene acompañada de otras con la intención de robar información personal. Desde el Laboratorio de Investigación de ESET Latinoamérica les presentamos el análisis de este código malicioso.

Recientemente hemos analizado una muestra que se presenta como un adjunto de correo, simulando ser un fax. Sin embargo, detrás de esta artimaña, se esconde una amenaza que ha presentado un interesante análisis. Primero es necesario descomprimir el adjunto, que aunque tiene icono de archivo PDF en realidad es un ejecutable:

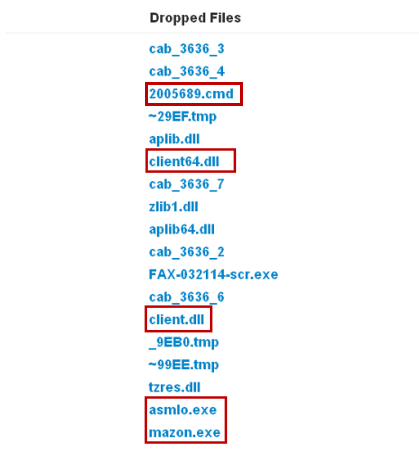

El siguiente listado muestra todos los archivos involucrados en la ejecución del malware, 4 de ellos son maliciosos. Veamos de forma detallada cómo es el funcionamiento del malware, centrándonos en los archivos indicados en la imagen:

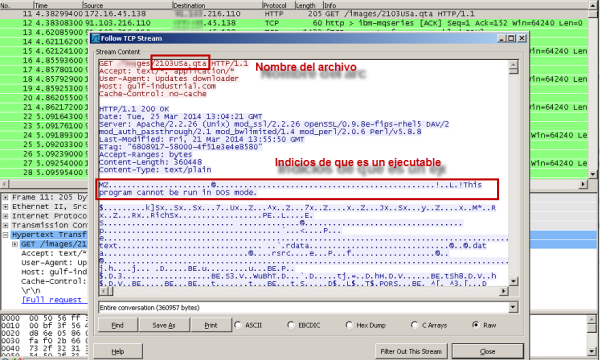

Al ser ejecutado, el malware depositará otro código malicioso en el sistema llamado mazon.exe, detectado por nuestras soluciones antivirus como Win32/TrojanDownloader.Waski.A. Si se lleva a cabo análisis de tráfico de red se puede evidenciar que el malware descargará un archivo de extensión QTA, que en realidad es un ejecutable. Se puede observar en la imagen siguiente:

En la parte superior de la imagen podemos ver que el siguiente código malicioso será descargado de la sección de imágenes de un sitio real (ver imagen a continuación). Dicho sitio se encuentra vulnerado:

Al ver el directorio donde la muestra accedió veremos las imágenes del sitio y también el malware descargado:

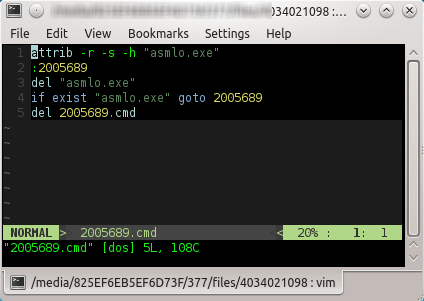

Este formato bastante inusual probablemente no llamará la atención a primera vista. Sin embargo, esconde un comportamiento malicioso: es un ejecutable detectado por las soluciones ESET como una variante de Win32/Kriptik.BXTO (llamado asmlo.exe en la segunda captura). Será el encargado de manipular las DLL que habíamos visto en la segunda captura, detectadas como variantes de Win64/Spy.Tuscas.A y Win32/Spy.Tuscas.A. Este no es un aspecto menor, porque podemos ver que la muestra se encuentra preparada para llevar a cabo su comportamiento malicioso tanto en arquitecturas de 32 bits como en las de 64 bits, y utilizará una de las dos DLL de acuerdo a la arquitectura de la víctima. Una vez terminado el proceso, el malware se valdrá del archivo CMD que puede verse en la segunda imagen para “limpiar” la escena:

Si utilizamos ESET SysInspector para comparar un reporte antes de la ejecución de la muestra con uno reciente, veremos que el malware ha creado un hook de la DLL al proceso explorer.exe.

Los países latinoamericanos más afectados por la familia de amenazas Spy.Tuscas (las DLL) son Argentina, Perú y México, quienes en conjunto presentan el 10% del total de detecciones.

Finalizado el análisis, podemos ver que la muestra en cuestión se encuentra preparada para funcionar tanto en entornos de 32 bits como en los de 64 bits, ya que utilizará una DLL según la arquitectura de la víctima. Recomendamos contar con una solución de seguridad para evitar ser víctimas de amenazas como esta.