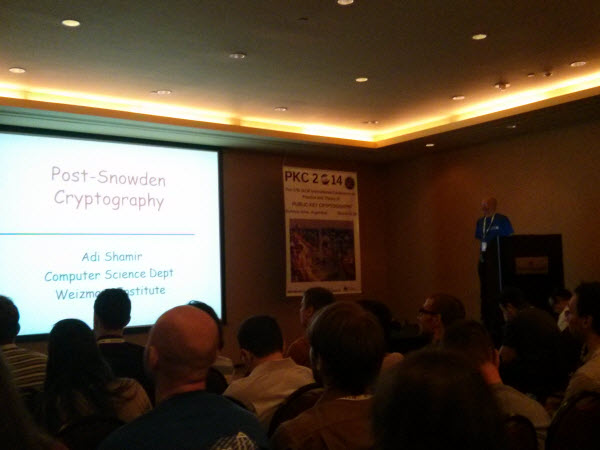

Adi Shamir es una eminencia en el mundo de la criptografía, habiendo ganado una gran cantidad de reconocimientos por sus labores en dicho campo (entre ellos el reconocido premio Turing en 2002). Shamir visitó Argentina para la edición número 17 de la IACR International Conference on Practice and Theory of Public-Key Cryptography, un evento internacional centrado en la criptografía de clave pública, y brindó su charla "El panorama de la criptografía luego de lo revelado por Edward Snowden".

La IACR International Conference on Practice and Theory of Public-Key Cryptography es un evento donde profesionales del ámbito de la criptografía asimétrica de todo el mundo se reúnen para presentar sus investigaciones y avances. La sede ha cambiado con el correr de los años, recorriendo países como Australia, Japón, Francia, Suiza, Italia, y este año ha desembarcado en la Argentina. Tal como mencionamos, uno de los oradores de esta edición fue Adi Shamir, uno de los creadores del sistema criptográfico de clave pública RSA (iniciales de Rivest, Shamir y Adleman), que se mantiene vigente luego de 37 años de existencia. En su charla titulada “Post-Snowden cryptography”, presentó un resumen de los documentos filtrados por Edward Snowden en relación a la NSA, mostrando el panorama actual de la criptografía y finalmente tomando conclusiones acerca del mismo de cara al futuro.

De acuerdo a Shamir, los últimos 12 meses fueron sorprendentes: los documentos filtrados por Edward Snowden donde se evidenciaba el espionaje a gran escala que la NSA llevaba a cabo no sólo mostraron en detalle las acciones que esta ejecutaba, sino que además marcaron lo inadecuadas que son las técnicas actuales de protección de datos, llevando a su reexaminación. Sin embargo, si hablamos de eventos de esa trascendencia, este no se presenta aislado ya que previamente habían sucedido algunos como el descubrimiento de los fault attacks o el desarrollo del power analysis.

Shamir continuó con la siguiente conjetura: la NSA puede interceptar comunicaciones incluso aunque se lleven a cabo entre dos partes que posean sofisticados sistemas de criptografía. Un ejemplo claro es la comunicación que se lleva adelante utilizando entidades certificantes (o trusted third parties). En este caso, para evitar que este tipo de comunicaciones sean interceptadas, es necesario avanzar hacia un modelo distinto y construir nuevas técnicas criptográficas para llevar a cabo comunicaciones que no asuman que puedan valerse de entidades certificantes.

Luego de presentar las herramientas de espionaje de la NSA (como Upstream y Prism), Shamir presentó una conclusión presente: “Lo revelado nos fuerza a repensar los fundamentos de la seguridad de la información”. También sugirió que es necesario investigar más en el campo de la post-quantum cryptography, es decir enfocarse en sistemas que no puedan romperse utilizando computadoras cuánticas.